Πρόσφατα, η ESET είχε εκδώσει ανακοίνωση σχετικά με την ανακάλυψη ενός «zero-day» exploit που χρησιμοποιήθηκε σε μία ιδιαίτερα στοχευμένη επίθεση στην Ανατολική Ευρώπη. Η τεχνική επίθεσης exploit βασίστηκε σε ευπάθεια LPE (local privilege escalation) των Microsoft Windows. Οι ερευνητές της ESET κατάφεραν να εντοπίσουν τους δράστες: πρόκειται για την περίφημη ομάδα APT κυβερνοεπιθέσεων Buhtrap, που πραγματοποιεί κυρίως επιθέσεις κατασκοπείας στην Ανατολική Ευρώπη και την Κεντρική Ασία. Η ESET εντόπισε την ομάδα να χρησιμοποιεί για πρώτη φορά τεχνικές επίθεσης zero-day στις εκστρατείες της.

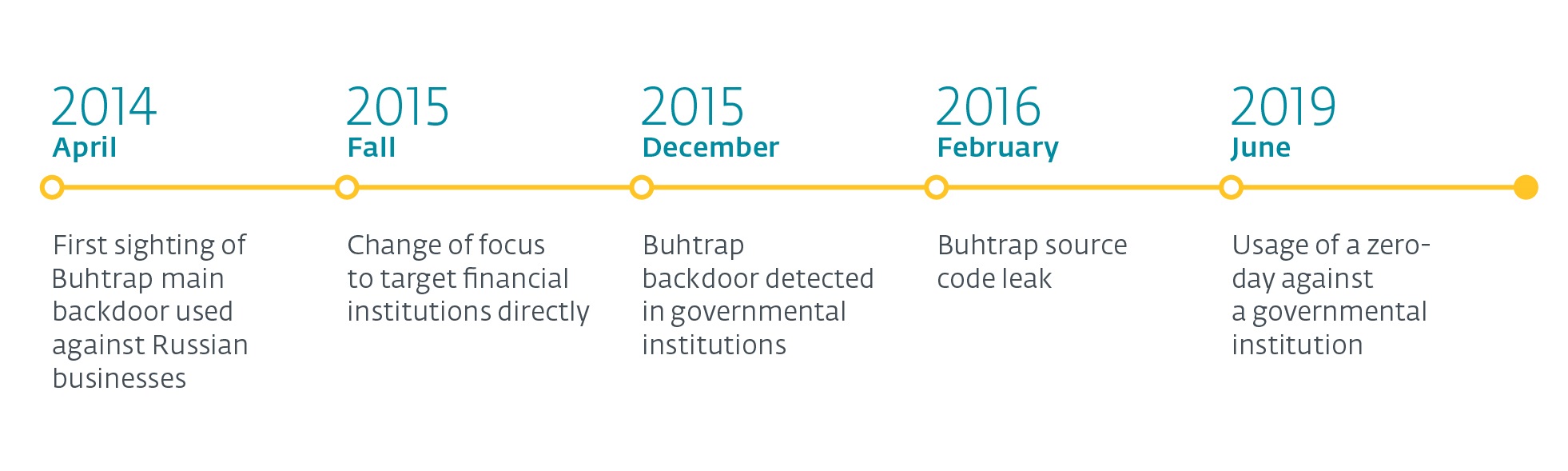

Η ομάδα Buhtrap είναι γνωστή για τη στοχοποίηση χρηματοπιστωτικών ιδρυμάτων καθώς και επιχειρήσεων στη Ρωσία. Ωστόσο, από τα τέλη του 2015, οι ερευνητές της ESET παρατήρησαν μια ενδιαφέρουσα αλλαγή στο προφίλ των παραδοσιακών στόχων του ομίλου. Από μία ομάδα που διέπραττε κυβερνοεγκλήματα με καθαρό προσανατολισμό το οικονομικό όφελος, η Buhtrap εξελίχθηκε και διεύρυνε το «οπλοστάσιο» της με κακόβουλα προγράμματα που χρησιμοποιούνται για κατασκοπεία.

«Είναι πάντα δύσκολο να αποδίδεται μια εκστρατεία σε συγκεκριμένους κυβερνοεγκληματίες, από τη στιγμή που ο πηγαίος κώδικας των εργαλείων που χρησιμοποιούν είναι διαθέσιμος στον ιστό για όλους. Ωστόσο, καθώς η μετατόπιση του στόχου συνέβη πριν διαρρεύσει ο πηγαίος κώδικας, εκτιμήσαμε με μεγάλη σιγουριά ότι οι δράστες πίσω από τις πρώτες επιθέσεις malware του Buhtrap εναντίον επιχειρήσεων και τραπεζών εμπλέκονταν επίσης στις επιθέσεις εναντίον κυβερνητικών οργανισμών», λέει ο Jean-Ian Boutin, κορυφαίος ερευνητής στην ESET. «Δεν είναι σαφές αν ένα ή περισσότερα μέλη αυτής της ομάδας αποφάσισαν να αλλάξουν στόχευση και για ποιους λόγους, αλλά είναι σίγουρα κάτι που πιθανά θα δούμε να συμβαίνει όλο και περισσότερο στο μέλλον», πρόσθεσε.

Σημαντικά γεγονότα της πορείας της ομάδας Buhtrap

Όπως δείχνουν οι έρευνες της ESET, αν και στο οπλοστάσιο της ομάδας Buhtrap προστέθηκαν νέα εργαλεία και ταυτόχρονα βελτιώθηκαν τα παλιά, δεν έχουν αλλάξει δραστικά οι τακτικές, οι τεχνικές και οι διαδικασίες που χρησιμοποιήθηκαν κατά τα περασμένα χρόνια σε διάφορες εκστρατείες. Για την εξάπλωση των κακόβουλων φορτίων οι κυβερνοεγκληματίες συχνά χρησιμοποιούσαν ως δόλωμα ακίνδυνα έγγραφα, ώστε να μην κινούν υποψίες σε περίπτωση που το θύμα τα άνοιγε. Από την ανάλυση αυτών των εγγράφων προκύπτουν στοιχεία σχετικά με το ποιοι μπορεί να είναι οι στόχοι των επιθέσεων αυτών. Τα εργαλεία που χρησιμοποιήθηκαν στις εκστρατείες κατασκοπείας μοιάζουν πολύ με εκείνα που χρησιμοποιήθηκαν σε επιθέσεις εναντίον επιχειρήσεων και χρηματοπιστωτικών ιδρυμάτων.

Αναφορικά με τη συγκεκριμένη καμπάνια, το malware περιείχε ένα λογισμικό υποκλοπής κωδικών πρόσβασης, το οποίο προσπαθούσε να συλλέξει password από προγράμματα ηλεκτρονικού ταχυδρομείου, προγράμματα περιήγησης κ.λπ. και να τα στείλει σε διακομιστή C&C. Το κακόβουλο λογισμικό επέτρεπε στους χειριστές του να έχουν πλήρη πρόσβαση στο παραβιασμένο σύστημα.

Η ESET ανέφερε αμέσως το ζήτημα στο Κέντρο Απόκρισης Ασφάλειας της Microsoft, το οποίο με τη σειρά του επιδιόρθωσε την ευπάθεια και προχώρησε σε έκδοση σχετικού patch.

Περισσότερες λεπτομέρειες σχετικά με την ομάδα Buhtrap και την πρόσφατη εκστρατεία της βρίσκονται στο άρθρο «Buhtrap group uses zero-day in espionage campaigns» στο WeLiveSecurity.com.