Η διαχείριση της προνομιακής πρόσβασης (PAM) ήταν ευρέως αναγνωρισμένη ως μία θεμελιώδης τεχνολογία κυβερνοασφάλειας προτού μάλιστα εισέλθει ο COVID-19 στο λεξιλόγιο μας.

Γιώργος Καπανίρης

Γιώργος Καπανίρης

Executive Director , NSS

www.nss.gr

Σχεδόν κάθε διαδικτυακή επίθεση τα τελευταία χρόνια οφειλόταν σε παραβίαση ή κατάχρηση προνομίων ή προνομιακών διαπιστευτηρίων καθώς στην πλειονότητα των περιπτώσεων απαιτούνται συγκεκριμένα προνόμια για την εκτέλεση και την εγκατάσταση του κακόβουλου λογισμικού (malware).

Μόλις ένας τέτοιος κακόβουλος παράγοντας διεισδύσει σε ένα εταιρικό δίκτυο, συνήθως απαιτούνται προνομιακά διαπιστευτήρια για να αποκτήσει πρόσβαση σε πόρους ή για να παραβιάσει και άλλες ταυτότητες. Έχοντας αποκτήσει πρόσβαση και προνομιακά διαπιστευτήρια, ο παράγοντας απειλής ή το κακόβουλο λογισμικό μετατρέπεται ουσιαστικά σε έναν κακόβουλο insider (έναν κάτοχο εμπιστευτικών, κρίσιμης σημασίας, πληροφοριών στο εσωτερικό της εταιρείας σας). Και εκτός του PAM (Privilege Access Management), δηλαδή μίας ισχυρής λύσης διαχείρισης της προνομιακής πρόσβασης, δεν υπάρχουν και πολλές άμυνες που μπορούν να αντιμετωπίσουν τέτοιους αδίστακτους insiders.

Φέτος, η μεγάλης κλίμακας μετάβαση προς την τηλεργασία ή την εργασία από το σπίτι που επέβαλε η επέλαση του κορωνοϊού, κατέστησε επείγουσα ανάγκη την ωρίμανση των δυνατοτήτων ασφαλείας PAM. Η υϊοθέτηση πολιτικών BYOD και το αυξανόμενο «shadow IT» σε συνδυασμό με την εξάρτηση από μη ασφαλή δίκτυα WiFi και λύσεις απομακρυσμένης πρόσβασης, μεγένθυνε μερικές από τις μεγαλύτερες προκλήσεις στην προνομιακή πρόσβαση. Και όλα τα παραπάνω αποτελούν μια αποδεδειγμένη συνταγή για παραβιάσεις.

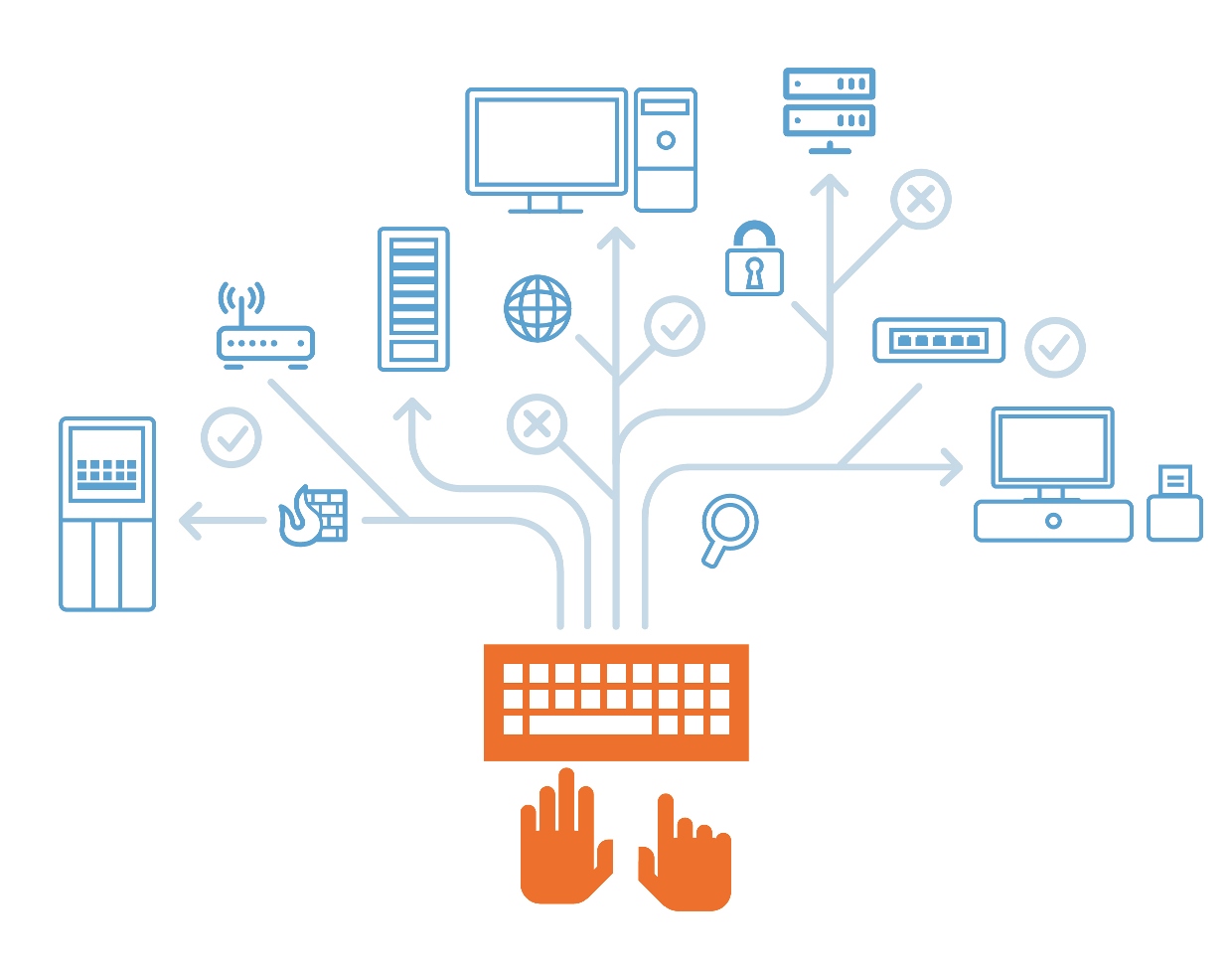

Παρακάτω, αναφέρονται 10 περιπτώσεις χρήσης του PAM και επομένως 10 λόγοι για να υιοθετήσετε στην επιχείρηση σας ένα ολιστικό πρόγραμμα Διαχείρισης της Προνομιακής Πρόσβασης όπως αυτό που προσφέρει η BeyondTrust. Η BeyondTrust, ηγέτης στις λύσεις διαχείρισης προνομιακής πρόσβασης αναφέρεται σε αυτό το μοντέλο ως Universal Privilege Management. Η συγκεκριμένη προσέγγιση συνεπάγεται την προστασία και την εξασφάλιση κάθε προνομιούχου χρήστη (ανθρώπου ή μηχανής), περιόδου σύνδεσης (συνεδρίας) και περιουσιακού στοιχείου σε όλο το περιβάλλον πληροφορικής της εταιρείας σας, χωρίς να αφήνει κανένα προνόμιο ανεξερεύνητο, μη διαχειρίσιμο ή μη ελεγμένο. Οι παρακάτω περιπτώσεις χρήσης μπορούν να καλυφθούν μέσω των τριών λύσεων που συνιστούν την πλήρη πλατφόρμα PAM: Privileged Password Management, Endpoint Privilege Management και Secure Remote Access.

Αν και συνήθως οι περισσότεροι οργανισμοί ξεκινούν με την προστασία των προνομιακών διαπιστευτηρίων (διαχείριση προνομιακών κωδικών πρόσβασης), στην πραγματικότητα μπορείτε να ξεκινήσετε από οπουδήποτε θέλετε, αρκεί η πλατφόρμα PAM που θα χρησιμοποιήσετε να προσφέρει τη σχετική ευελιξία. Με την εφαρμογή κάθε επιπέδου PAM, εξαλείφονται και μετριάζονται επιπλέον φορείς επίθεσης στα «προνόμια» ενώ παράλληλα δημιουργούνται νέες ασφαλιστικές και λειτουργικές συνέργειες.

1.Έλεγχος και ασφάλεια διαπιστευτηρίων προνομιακών λογαριασμών

Συχνά το πρώτο βήμα που κάνουν οι οργανισμοί όταν υϊοθετούν μία λύση PAM είναι η ανάληψη της ευθύνης και του ελέγχου των προνομιακών λογαριασμών. Οι λύσεις διαχείρισης προνομιακών κωδικών πρόσβασης μπορούν να αυτοματοποιήσουν την εύρεση, ενσωμάτωση, διαχείριση και παρακολούθηση των διαρκώς διευρυνόμενων τύπων λογαριασμών / διαπιστευτηρίων, ανθρώπινων και μη (κωδικοί προνομιακής πρόσβασης χρηστών, κωδικοί εφαρμογών, μυστικά DevOps, κλειδιά SSH, πιστοποιητικά κ.λπ.) και να τους θέσει υπό διαχείριση εντός ενός κεντρικού θησαυροφυλακίου κωδικών πρόσβασης (password safe). Το παραπάνω είναι το πρώτο σημαντικό βήμα για να αποτραπούν ή να μετριαστούν οι επιθέσεις στις οποίες επαναχρησιμοποιούνται κωδικοί πρόσβασης και άλλες κερκόπορτες (ορφανοί λογαριασμοί κ.λπ.) στο περιβάλλον πληροφορικής του οργανισμού σας.

2.Επιβολή πολιτικής «Ελάχιστου Προνομίου» σε επιτραπέζιους υπολογιστές (Windows και MacOS)

Ένας από τους καλύτερους τρόπους για να μειώσετε σημαντικά τους κινδύνους για την ασφάλεια των τερματικών συσκευών σε ολόκληρη την επιχείρηση σας είναι η επιβολή της πολιτικής του «ελάχιστου δικαιώματος» στους επιτραπέζιους υπολογιστές.

Οι λύσεις διαχείρισης προνομίων Endpoint μπορούν να καταργήσουν τα τοπικά δικαιώματα διαχείρισης και να «υποβιβάσουν» κάθε χρήστη, μετατρέποντας τον σε τυπικό χρήστη. Αντί λοιπόν τα προνόμια να είναι πάντα ενεργοποιημένα (always-on), «ανεβαίνουν επίπεδο» αναλόγως τις εκάστοτε ανάγκες και μόνο για κάποια στοχευμένη εφαρμογή ή διαδικασία. Ο περιορισμός τόσο του επιπέδου όσο και της διάρκειας πρόσβασης, περιορίζει δραστικά την επιφάνεια επίθεσης (attack surface) και τα κενά ασφαλείας που θα μπορούσαν να εκμεταλλευτούν κακόβουλες εφαρμογές και δραστηριότητες με την κατάχρηση προνομίων.

- Εφαρμογή «Ελάχιστου Προνομίου» σε όλο το περιβάλλον του διακομιστή σας (Windows, Unix, Linux)

Οι διαχειριστές πληροφοριακών συστημάτων (IT Managers) απαιτούν συχνά αυξημένα δικαιώματα για την εκτέλεση των καθηκόντων τους. Αν ωστόσο τέτοιου υψηλού επιπέδου προνόμια πέσουν εκούσια ή ακούσια σε λάθος χέρια, τότε μπορεί να προκληθεί σημαντική ζημιά στο περιβάλλον πληροφορικής σας ή και να κλαπούν δεδομένα. Tο περιβάλλον sudo που θα μπορούσε να χρησιμοποιηθεί για τη διαχείριση προνομίων σε περιβάλλοντα Linux & Unix, απέχει σημαντικά από το να αποκαλείται εργαλείο επιχειρησιακής κλάσης αφού πάσχει από σημαντικά μειονεκτήματα ασφάλειας και διαχείρισης. Μόνο οι λύσεις PAM επιχειρησιακής κλάσης επιτρέπουν στους οργανισμούς να εκχωρούν δικαιώματα διακομιστή με αποτελεσματικό και αποδοτικό τρόπο χωρίς να αποκαλύπτουν τους κωδικούς πρόσβασης root, local ή Active Directory ή για τους λογαριασμούς διαχείρισης που σχετίζονται με συστήματα Linux και Mac. Σε όλες τις περιπτώσεις, θα πρέπει να επιβάλλεται η ελάχιστη πρόσβαση και σε κάθε προνομιακή συνεδρία να προσφέρεται η προνομιακή πρόσβαση ακριβώς τη στιγμή που απαιτείται (just-in-time) ενώ παράλληλα να ελέγχεται στενά και να παρακολουθείται.

- Εφαρμόστε «φήμη εφαρμογής»

Οι λύσεις PAM θα πρέπει να μπορούν να επιβάλλουν εναλλακτικές στρατηγικές λαμβάνοντας υπόψη τη «φήμη» των εφαρμογών ως μέρος της διαχείρισης της προνομιακής πρόσβασης τερματικών συσκευών. Μερικές από αυτές περιλαμβάνουν:

- Δυνατότητες ελέγχου και περιορισμού εφαρμογών, λίστες επιτρεπόμενων εφαρμογών, λίστες αποκλεισμένων εφαρμογών, καθώς λίστες εφαρμογών βάσει φήμης. Έτσι θα εκτελούνται μόνο όσες εφαρμογές έχουν σχετική έγκριση, με τα σωστά δικαιώματα και εντός του κατάλληλου πλαισίου.

- Μηχανισμός τεχνητής ευφυίας διαχείρισης ρίσκου (risk intelligence) σε πραγματικό χρόνο για την ενημέρωση των αποφάσεων κλιμάκωσης ή υποβιβασμού προνομίων.

- Φιλτράρισμα εντολών για συστήματα Unix και Linux και διαχείριση σεναρίων PowerShell για συστήματα Windows.

- Προστασία αξιόπιστων εφαρμογών, διαδικασία η οποία βοηθάει στην αποφυγή επιθέσεων που δεν αφορούν αρχεία ή επιθέσεων που αξιοποιούν αξιόπιστες εφαρμογές για την πραγματοποίηση κακόβουλων δραστηριοτήτων.

- Έλεγχος απομακρυσμένης πρόσβασης

Σπάνια κάποιος εισβολέας «εργάζεται» απευθείας σε έναν πόρο (όπως σε ένα κλεμμένο φορητό υπολογιστή). Οι περισσότερες επιθέσεις ξεκινούν από το εξωτερικό περιβάλλον μέσω σύνδεσης απομακρυσμένης πρόσβασης και αφότου έχει προηγηθεί για παράδειγμα παραβίαση ή κλοπή διαπιστευτηρίων από κάποιον απομακρυσμένο προμηθευτή ή υπάλληλο. Οι λύσεις VPN και άλλα ευρέως χρησιμοποιούμενα εργαλεία απομακρυσμένης πρόσβασης δεν διαθέτουν τη δυνατότητα «απομόνωσης σύνδεσης» και δεν προσφέρουν λεπτομερή χαρακτηριστικά διαχείρισης της πρόσβασης και των προνομίων ή δυνατότητες ελέγχου βάσει εφαρμογών. Δεδομένου ότι το τελευταίο καιρό έχει γίνει μία μετατόπιση μεγάλης κλίμακας προς την εξ αποστάσεως εργασία, εργαλεία όπως τα VPN και RDP ανέλαβαν ρόλους που επεκτείνονται πολύ πέρα από τις κανονικές περιπτώσεις χρήσης και τις προδιαγραφές τους, συμβάλλοντας στην αύξηση των στοχευμένων επιθέσεων και των παραβιάσεων. Οι πλατφόρμες PAM με δυνατότητες απομακρυσμένης προνομιακής πρόσβασης μπορούν να επιβάλουν πρόσβαση με τα ελάχιστα αναγκαία προνόμια και έλεγχο της περιόδου σύνδεσης για συνεδρίες απομακρυσμένης πρόσβασης – τόσο για προμηθευτές όσο και για υπαλλήλους και μάλιστα πολύ καλύτερα από τις παραδοσιακές λύσεις VPN.

- Επέκταση των βέλτιστων πρακτικών PAM σε συσκευές δικτύου και IoT / IIoT

Ορισμένες μη παραδοσιακές τερματικές συσκευές και δικτυακές συσκευές, όπως είναι οι συσκευές IoT ή IIoT για βιομηχανικές εφαρμογές έχουν ελάχιστη υπολογιστική ισχύ, πράγμα που σημαίνει ότι ενδέχεται να μην είναι υποψήφιες για την εφαρμογή παραδοσιακών εργαλείων ασφαλείας Endpoint, όπως είναι ένα AV. Επιπλέον, οι δικτυακές συσκευές και οι συσκευές IoT ενδέχεται, μεταξύ άλλων σχεδιαστικών ελαττωμάτων, να διαθέτουν διαπιστευτήρια που είτε είναι ενσωματωμένα είτε μπορούν να παραβιαστούν εύκολα. Είναι λοιπόν κατανοητό, ότι για αυτού του τύπου της συσκευές είναι ιδιαίτερα σημαντικό να επεκτείνετε τη διαχείριση διαπιστευτηρίων, να εφαρμόσετε τη πολιτική ελάχιστων προνομίων και άλλα στοιχεία ελέγχου PAM και να τις διατηρείτε σωστά τμηματοποιημένες στο εταιρικό περιβάλλον σας.

- Επέκταση των βέλτιστων πρακτικών PAM στο σύννεφο και σε εικονικοποιημένα περιβάλλοντα

Τα συστήματα στο cloud, εκτός από το ότι υποφέρουν από τις ίδιες αδυναμίες προνομιακής πρόσβασης με τα παραδοσιακά περιβάλλοντα (on-premise), παρουσιάζουν κάποιες μοναδικές περιπτώσεις χρήσης, όπως οι hypervisors, οι κονσόλες διαχείρισης στο cloud και τα APIs. Όσο εύκολα δημιουργούνται νέα συστήματα στο cloud και virtual instances, έτσι εύκολα δημιουργούνται και χρησιμοποιούνται εφήμεροι προνομιακοί λογαριασμοί και διαπιστευτήρια, που εξίσου εύκολα καταργούνται. Ο προσδιορισμός των προνομιακών λογαριασμών είναι το κρίσιμο πρώτο βήμα για την απόκτηση του ελέγχου όλων αυτών των στοιχείων και όλων των επιπέδων των προνομίων σε περιβάλλοντα στο cloud. Μόλις αυτά προσδιοριστούν, θα πρέπει να εισέλθουν υπό καθεστώς ελέγχου για να περιοριστεί η έκθεση ενώ παράλληλα όλες οι συνεδρίες πρόσβασης θα πρέπει να παρακολουθούνται και να ελέγχονται. Το PAM με απλά λόγια, μπορεί να διαδραματίσει ουσιαστικό ρόλο τόσο για την ασφάλεια στο cloud όσο και την ασφάλεια των API, ανεξάρτητα από την εφαρμογή και την πρόσβαση σε προνομιακούς λογαριασμούς.

- Επέκταση PAM σε DevOps και DevSecOps

Το DevOps κάνει ακόμα δυσκολότερες τις προκλήσεις που έχει να αντιμετωπίσει το PAM λόγω της έντονης έμφασης στον αυτοματισμό και την ταχύτητα. Οι συνήθεις κίνδυνοι σε περιβάλλοντα DevOps περιλαμβάνουν:

- Μη ασφαλής πηγαίος κώδικας και hardcoded κωδικοί πρόσβασης.

- Scripts ή τρωτά σημεία σε εργαλεία CI/CD (Continuous Integration/ Continuous Deployment) τα οποία θα μπορούσαν να χρησιμοποιηθούν για την εγκατάσταση κακόβουλου λογισμικού ή την εισαγωγή κώδικα με στόχο το σαμποτάζ

- Υπερβολική διάθεση προνομίων (Over-provisioning)

- Κοινοποίηση μυστικών DevOps

Ενώ το DevOps παρουσιάζει ορισμένες ειδικές περιπτώσεις χρήσης, ο ρόλος του PAM στην ασφάλεια DevOps δεν διαφέρει από οποιοδήποτε άλλο περιβάλλον διαχείρισης προνομιακών λογαριασμών / διαπιστευτηρίων (συμπεριλαμβανομένων εργαλείων CI, CI/ CD, λογαριασμών υπηρεσιών), την επιβολή ελάχιστων προνομίων κλπ. Επιπλέον, το PAM είναι απαραίτητο να μην διαταράσσει ή να καθυστερεί τις ροές εργασίας και να επιτρέπει τη μέγιστη ευελιξία του DevOps. Η προστασία των λογαριασμών, των κλειδιών και των πιστοποιητικών που απαιτούνται για τον αυτοματισμό αποτελεί θεμελιώδες μέρος της επέκτασης του PAM στις πρακτικές ανάπτυξης κώδικα και δημιουργίας αυτοματισμών.

- Ενσωματώστε τα PAM και Identity Access Management

Οι λύσεις Διαχείρισης της Ταυτότητας και της Πρόσβασης (IAM, Identity and Access Management) βοηθούν τις ομάδες πληροφορικής να απαντήσουν στο ερώτημα «Ποιος έχει πρόσβαση και σε τι;». Οι λύσεις PAM απαντούν στα ερωτήματα «Είναι κατάλληλη αυτή η πρόσβαση;» και «Χρησιμοποιείται αυτή η πρόσβαση κατάλληλα;». Οπότε για να αποκτήσετε πλήρη ορατότητα και να αντιμετωπίσετε με υπευθυνότητα σχετικά με τις ταυτότητες απαιτείται αμφίδρομη ενσωμάτωση των λύσεων PAM και IAM. Αξίζει να αναφερθεί ότι ορισμένες λύσεις PAM περιλαμβάνουν τη δυνατότητα διαχείρισης ταυτοτήτων και ταυτοποίησης παρέχοντας ενιαία πρόσβαση για περιβάλλοντα Windows, Unix, Linux και macOS χρησιμοποιώντας τον ίδιο λογαριασμό για απλοποιημένη πρόσβαση, monitoring και reporting (AD Bridging).

- Ενσωματώστε το PAM με άλλα εργαλεία πληροφορικής

Μπορεί η ενσωμάτωση PAM και IAM να είναι επιτακτική, όμως οι ροές εργασίας και τα δεδομένα όσον αφορά την ασφάλεια της προνομιακής πρόσβασης θα πρέπει επίσης να ενσωματώνονται στο υπόλοιπο οικοσύστημα πληροφορικής και ασφάλειας σας. Τυχόν κενά στο συγκεκριμένο οικοσύστημα μεταφράζονται σε ευπάθειες ασφαλείας και απώλειες στην παραγωγικότητα. Όσο καλύτερη είναι η ενσωμάτωση της πλατφόρμας PAM (όπως με συστήματα SIEM, ITSM κ.λπ.) τόσο αποτελεσματικότερη είναι η ικανότητά σας να ενορχηστρώνετε στοχευμένες λύσεις σε προβλήματα ή ευκαιρίες. Κατά κανόνα, οποιαδήποτε τεχνολογία ασφαλείας που επιλύει ένα πρόβλημα, αλλά δεν ενσωματώνεται στο υπόλοιπο οικοσύστημα σας είναι ουσιαστικά μια λύση με πεπερασμένη διάρκεια ζωής. Επιπλέον, οι λύσεις που ακολουθούν μία αποκομμένη «siloed» λογική είναι αποτελούν μάλλον σπατάλη χρημάτων και πόρων. Επομένως, βεβαιωθείτε ότι η λύση PAM στην οποία θα επενδύσετε, λειτουργεί και ενσωματώνεται με το σύνολο του οικοσυστήματος πληροφορικής και ασφάλειας σας για την καλύτερη εξυπηρέτηση του περιβάλλοντος σας.

Επισκεφτείτε την ιστοσελίδα της NSS – www.nss.gr – και της BeyondTrust για περισσότερες πληροφορίες σχετικά με την ασφάλεια των προνομίων.