Η ESET Research ανακάλυψε ότι περισσότερες από δέκα διαφορετικές ομάδες APT (advanced persistent threat) εκμεταλλεύονται τις πρόσφατες ευπάθειες του Microsoft Exchange για να παραβιάσουν email servers. Η ESET εντόπισε περισσότερους από 5.000 email servers που έχουν επηρεαστεί από κακόβουλη δραστηριότητα που σχετίζεται με το περιστατικό. Οι servers ανήκουν σε οργανισμούς – επιχειρήσεις και κυβερνήσεις – απ’ όλο τον κόσμο.

Στις αρχές Μαρτίου, η Microsoft κυκλοφόρησε ενημερώσεις (patches) για το Exchange Server 2013, 2016 και 2019 που επιδιορθώνουν μια σειρά ευπαθειών απομακρυσμένης εκτέλεσης κώδικα (RCE). Οι ευπάθειες επιτρέπουν σε έναν εισβολέα να αποκτήσει τον έλεγχο οποιοδήποτε προσβάσιμου Exchange server, χωρίς να χρειάζεται τα διαπιστευτήρια του λογαριασμού, καθιστώντας τους Exchange servers που είναι συνδεδεμένοι στο internet ιδιαίτερα ευάλωτους.

«Την επόμενη ημέρα από την κυκλοφορία των ενημερώσεων, αρχίσαμε να παρατηρούμε πολλούς κακόβουλους παράγοντες να σαρώνουν και να επιτίθενται μαζικά σε Exchange servers. Είναι ενδιαφέρον ότι όλοι είναι ομάδες APT που επικεντρώνονται στην κατασκοπεία, εκτός από έναν που φαίνεται να σχετίζεται με μια γνωστή εκστρατεία εξόρυξης κρυπτονομισμάτων. Ωστόσο, είναι αναπόφευκτο ότι αργά ή γρήγορα όλο και περισσότεροι κυβερνοεγκληματίες, συμπεριλαμβανομένων και διαχειριστών ransomware, θα εκμεταλλευθούν τις ευπάθειες», λέει ο Matthieu Faou, ο οποίος ηγείται της ερευνητικής προσπάθειας της ESET. Οι ερευνητές της ESET παρατήρησαν ότι ορισμένες ομάδες APT εκμεταλλεύονταν τις ευπάθειες πριν από την κυκλοφορία των ενημερωμένων εκδόσεων. «Πράγμα που σημαίνει ότι μπορούμε να απορρίψουμε την πιθανότητα να δημιούργησαν αυτές οι ομάδες ένα exploit με αντίστροφη μηχανική με βάσεις τις ενημερώσεις της Microsoft», προσθέτει ο Faou.

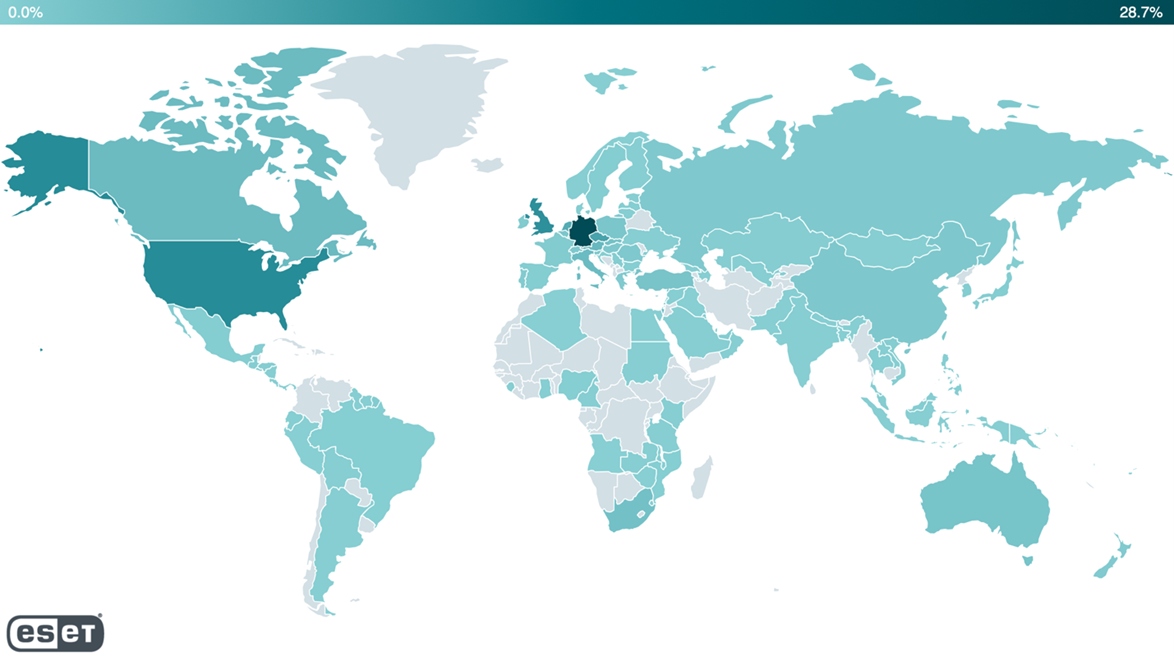

Η τηλεμετρία της ESET επισήμανε την παρουσία webshells (κακόβουλα προγράμματα ή scripts που επιτρέπουν απομακρυσμένο έλεγχο ενός διακομιστή μέσω ενός web browser) σε περισσότερους από 5.000 servers σε περισσότερες από 115 χώρες.

Ποσοστό ανιχνεύσεων webshells ανά χώρα

Η ESET έχει εντοπίσει περισσότερους από δέκα διαφορετικές ομάδες κυβερνοεγκληματιών που πιθανότατα έχουν εκμεταλλευτεί τις πρόσφατες ευπάθειες του Microsoft Exchange προκειμένου να εγκαταστήσουν κακόβουλο λογισμικό όπως webshells και backdoors σε email servers θυμάτων. Σε ορισμένες περιπτώσεις, διαφορετικές ομάδες στοχεύουν στον ίδιο οργανισμό.

Οι ομάδες APT είναι οι εξής: Tick, LuckyMouse, Calypso, Websiic, Winnti Group, Tonto Team, ShadowPad activity, The “Opera” Cobalt Strike, IIS backdoors, Mikroceen και DLTMiner

«Είναι πλέον ξεκάθαρο ότι πρέπει να ενημερώσουμε όλους τους Exchange servers το συντομότερο δυνατό. Ακόμη και εκείνους που δε συνδέονται απευθείας στο internet. Σε περίπτωση παραβίασης, οι διαχειριστές θα πρέπει να αφαιρέσουν τα webshells, να αλλάξουν διαπιστευτήρια και να διερευνήσουν τυχόν επιπλέον κακόβουλη δραστηριότητα. Αυτό το περιστατικό είναι μια πολύ καλή ευκαιρία να θυμόμαστε ότι πολύπλοκες εφαρμογές όπως το Microsoft Exchange ή το SharePoint δεν πρέπει να είναι ανοιχτές στο internet», συμβουλεύει ο Faou.

Για περισσότερες τεχνικές λεπτομέρειες σχετικά με τις επιθέσεις που εκμεταλλεύονται τις πρόσφατες ευπάθειες του Exchange, διαβάστε το blogpost “Exchange servers under siege from at least 10 APT groups” στο WeLiveSecurity. Ακολουθήστε το ESET Research στο Twitter για τα τελευταία νέα.