Η ερευνητική ομάδα του HP Wolf Security εντοπίζει τη διαρκή εξέλιξη επιτηδευμένου κυβερνοεγκλήματος και μια έκρηξη στη χρήση εργαλείων δημιουργίας παράνομων εσόδων και χακαρίσματος, ενώ οι τελικοί χρήστες εξακολουθούν να είναι ευάλωτοι σε παλαιότερες τεχνικές.

Η HP Inc. (NYSE: HPQ) κυκλοφόρησε πρόσφατα την τελευταία παγκόσμια Έκθεση Threat Insights, παρέχοντας ανάλυση των επιθέσεων και ευπαθειών στην κυβερνοασφάλεια που χρησιμοποιούνται στην πράξη. Η έρευνα δείχνει μια σημαντική αύξηση της συχνότητας και της πολυπλοκότητας της δραστηριότητας του εγκλήματος στον κυβερνοχώρο, συμπεριλαμβανομένης της αύξησης κατά 65% στη χρήση εργαλείων χακαρίσματος που έχουν ληφθεί από forums του υπόκοσμου και ιστότοπους διαμοιρασμού αρχείων από το β’ εξάμηνο του 2020 έως το α’ εξάμηνο του 2021.

Οι ερευνητές παρατήρησαν ότι τα εργαλεία χακαρίσματος ευρείας κυκλοφορίας ήταν εκπληκτικά ικανά. Για παράδειγμα, ένα εργαλείο μπορεί να λύσει τις προκλήσεις του CAPTCHA χρησιμοποιώντας τεχνικές οπτικής αναγνώρισης, πιο συγκεκριμένα την οπτική αναγνώριση χαρακτήρων (OCR), προκειμένου να εκτελέσει επιθέσεις προσωπικών διαπιστεύσεων εναντίον ιστότοπων. Γενικότερα, η έκθεση διαπίστωσε ότι το έγκλημα στον κυβερνοχώρο είναι πιο οργανωμένο από ποτέ, με forums του υπόκοσμου που παρέχουν τις τέλειες πλατφόρμες για την αύξηση της αποτελεσματικότητας των hackers ώστε να συνεργάζονται και να μοιράζονται τακτικές, τεχνικές και διαδικασίες επίθεσης.

«Ο πολλαπλασιασμός των εργαλείων χακαρίσματος και των forums του υπόκοσμου επιτρέπει σε hackers χαμηλού γνωστικού επιπέδου να αποτελούν σοβαρούς κινδύνους για την ασφάλεια των επιχειρήσεων», λέει ο Dr. Ian Pratt, Global Head of Security, Personal Systems της HP Inc. «Ταυτόχρονα, οι χρήστες εξακολουθούν να αποτελούν εύκολο στόχο σε απλές επιθέσεις ηλεκτρονικού ψαρέματος (phishing) ολοένα και περισσότερο. Οι λύσεις ασφάλειας που χρησιμοποιούν τα τμήματα πληροφορικής για να αντιμετωπίσουν τις μελλοντικές απειλές είναι το κλειδί για τη μεγιστοποίηση της προστασίας των επιχειρήσεων».

Οι σημαντικότερες απειλές που καταγράφηκαν στην έκθεση του HP Wolf Security περιλαμβάνουν:

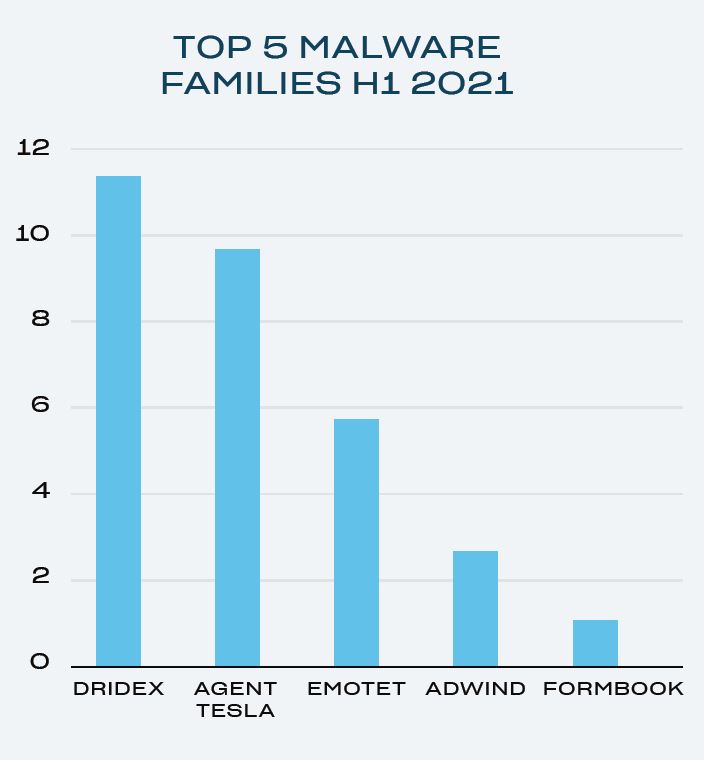

- Τις συνεργασίες μεταξύ των κυβερνοεγκληματιών που ανοίγουν την πόρτα σε ακόμη μεγαλύτερες επιθέσεις εναντίον των στόχων: Οι κυβερνοεγκληματίες που χρησιμοποιούν το εργαλείο Dridex πωλούν τα στοιχεία πρόσβασης των οργανισμών που έχουν παραβιάσει σε άλλους hackers, ώστε οι τελευταίοι να διανείμουν ransomware σε αυτούς τους οργανισμούς. Η πτώση της προτίμησης του εργαλείου Emotet το α’ τρίμηνο του 2021 οδήγησε το Dridex να γίνει το κορυφαίο κακόβουλο εργαλείο που επισημάνθηκε από το HP Wolf Security.

- Τους υποκλοπείς πληροφοριών που χρησιμοποιούν πιο κακόβουλο λογισμικό: Το κακόβουλο λογισμικό CryptBot που χρησιμοποιείται ιστορικά για την υποκλοπή στοιχείων πρόσβασης ηλεκτρονικών πορτοφολιών και περιηγητών, πλέον χρησιμοποιείται και για την εξάπλωση του DanaBot, ενός δούρειου ίππου υποκλοπής τραπεζικών στοιχείων από το οργανωμένο έγκλημα.

- Τις καμπάνιες αποστολής VBS που στοχεύουν τα στελέχη επιχειρήσεων: Μια καμπάνια πολλαπλών επιπέδων βασισμένη σε Script Visual Basic (VBS) διαμοιράζει κακόβουλα συνημμένα ZIP αρχεία που έχουν πάρει το όνομά τους από το στέλεχος που έχουν στοχεύσει. Εγκαθιστά ένα κρυφό πρόγραμμα λήψης VBS πριν χρησιμοποιήσει νόμιμα εργαλεία SysAdmin του λειτουργικού συστήματος ώστε να μπορεί να λειτουργήσει αυτόνομα σε συσκευές και να παραδώσει το κακόβουλο λογισμικό.

- Τις εισβολές μέσω αιτήσεων: Μια καμπάνια κακόβουλου ανεπιθύμητου περιεχομένου με θέμα «βιογραφικό» που στοχεύει, ναυτιλιακές, υλικοτεχνικές και συναφείς εταιρείες σε επτά χώρες (Χιλή, Ιαπωνία, Ηνωμένο Βασίλειο, Πακιστάν, ΗΠΑ, Ιταλία και Φιλιππίνες), αξιοποιώντας αδυναμίες του Microsoft Office ώστε να εγκατασταθεί το εμπορικά διαθέσιμο Remcos RAT για την απόκτηση απομακρυσμένης πρόσβασης στους μολυσμένους υπολογιστές.

Τα ευρήματα βασίζονται σε στοιχεία του HP Wolf Security, το οποίο παρακολουθεί τα κακόβουλα λογισμικά σε απομονωμένες, μικρο-εικονικές μηχανές για να καταγράψει την πλήρη αλυσίδα επιμολύνσεων και να βοηθήσει στον μετριασμό των απειλών. Με την καλύτερη κατανόηση της συμπεριφοράς του κακόβουλου λογισμικού, οι ερευνητές και οι μηχανικοί του HP Wolf Security μπορούν να ενισχύσουν την προστασία ασφάλειας των end point συσκευών και τη συνολική ανθεκτικότητα του συστήματος.

«Το οικοσύστημα του κυβερνοεγκλήματος συνεχίζει να αναπτύσσεται και να μεταμορφώνεται, δίνοντας περισσότερες ευκαιρίες σε μικροεγκληματίες να συνεργαστούν με μεγαλύτερους εγκληματίες και να κατεβάσουν προηγμένα εργαλεία που μπορούν να παρακάμψουν τις άμυνες και τα συστήματα παραβίασης», παρατηρεί ο Alex Holland, Senior Malware Analyst της HP Inc. «Βλέπουμε ότι οι hackers προσαρμόζουν τις τεχνικές τους για να αυξήσουν τα έσοδά τους, πωλώντας πρόσβαση σε οργανωμένες εγκληματικές ομάδες, ώστε να μπορούν να ξεκινήσουν πιο εξελιγμένες επιθέσεις εναντίον οργανισμών. Κακόβουλα λογισμικά όπως το CryptBot, ενώ στο παρελθόν στοχοποιούσαν αποκλειστικά χρήστες κρυπτονομισμάτων, πλέον αποτελούν απειλή και για τις επιχειρήσεις. Παρατηρούμε τους υποκλοπείς να διανέμουν κακόβουλο λογισμικό από το οργανωμένο έγκλημα που τείνουν να προτιμούν το ransomware, δημιουργώντας έσοδα από την πρόσβασή τους».

Άλλα βασικά ευρήματα της έκθεσης:

- Το 75% του κακόβουλου λογισμικού που εντοπίστηκε παραδόθηκε μέσω email, ενώ οι λήψεις στο διαδίκτυο αποτελούν το υπόλοιπο 25%. Οι απειλές που λήφθηκαν χρησιμοποιώντας προγράμματα περιήγησης ιστού αυξήθηκαν κατά 24%, εν μέρει λόγω των χρηστών που κατεβάζουν εργαλεία χακαρίσματος και λογισμικό εξόρυξης κρυπτονομισμάτων.

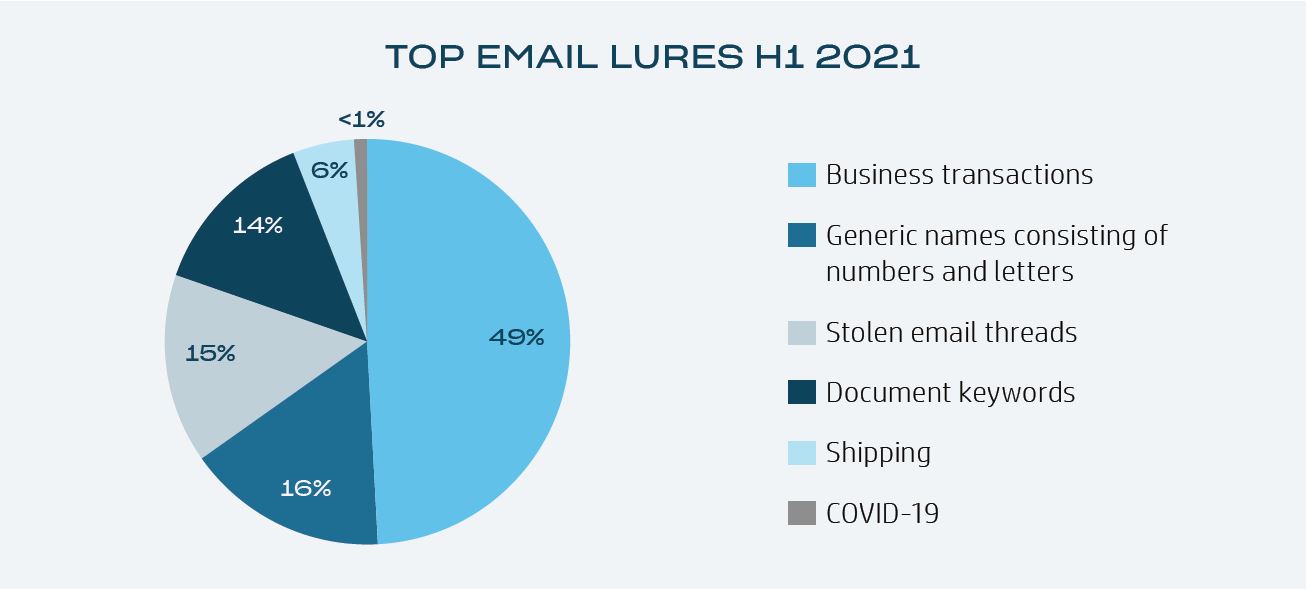

- Τα πιο συνηθισμένα δολώματα ηλεκτρονικού ψαρέματος ήταν τιμολόγια και επιχειρηματικές συναλλαγές (49%), ενώ το 15% ήταν απαντήσεις σε υποκλοπές email. Τα δολώματα ηλεκτρονικού ψαρέματος με θέμα τον COVID-19 αποτελούσαν λιγότερο από το 1%, με μείωση κατά 77% από το β’ εξάμηνο του 2020 στο α’ εξάμηνο του 2021.

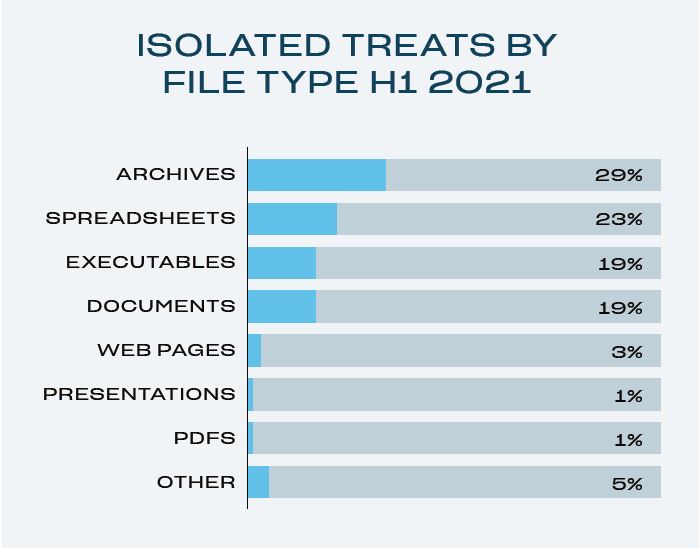

- Ο πιο συνηθισμένος τύπος κακόβουλων συνημμένων ήταν συμπιεσμένα αρχεία (29%), υπολογιστικά φύλλα (23%), έγγραφα (19%) και εκτελέσιμα αρχεία (19%). Ασυνήθιστοι τύποι συμπιεσμένων αρχείων όπως το JAR (συμπιεσμένο αρχείο Java) χρησιμοποιούνται για την αποφυγή εργαλείων εντοπισμού και για την εγκατάσταση κακόβουλου λογισμικού που αποκτάται εύκολα σε υπόγειες αγορές.

- Η έκθεση διαπίστωσε ότι το 34% του κακόβουλου λογισμικού που καταγράφηκε ήταν προηγουμένως άγνωστο, με μείωση κατά 4% σε σχέση με το β΄ εξάμηνο του 2020.

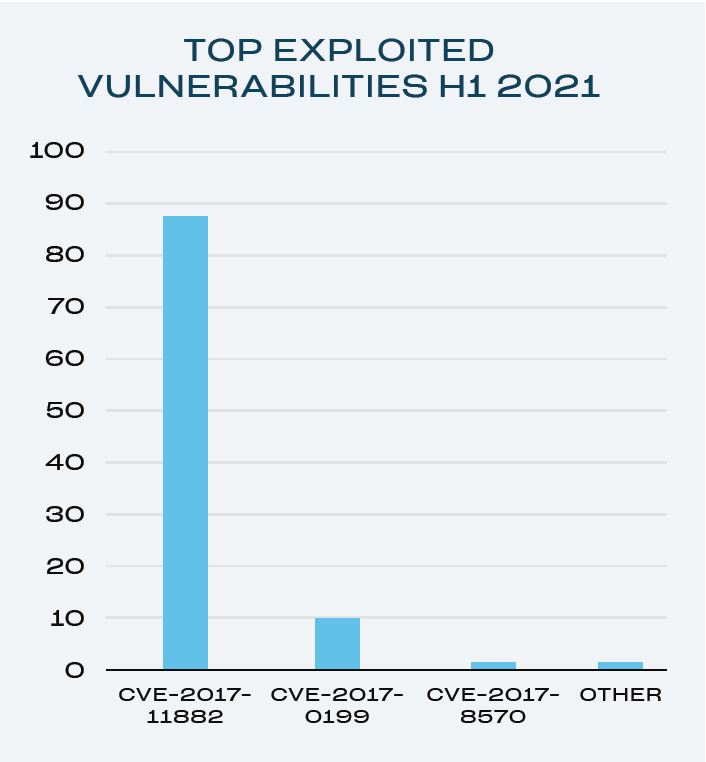

- Σημαντική αύξηση κατά 24% στο κακόβουλο λογισμικό που εκμεταλλεύεται την ευπάθεια CVE-2017-11882 για την προσβολή του Microsoft Office ή του Microsoft WordPad και την πραγματοποίηση επιθέσεων χωρίς αρχεία.

«Οι κυβερνοεγκληματίες παρακάμπτουν εύκολα τα εργαλεία ανίχνευσης απλώς τροποποιώντας τις τεχνικές τους. Παρατηρήσαμε μια αύξηση του κακόβουλου λογισμικού που διανέμεται μέσω ασυνήθιστων τύπων αρχείων όπως τα αρχεία JAR που πιθανότατα χρησιμοποιούνται για να μειώσουν τις πιθανότητες εντοπισμού από σαρωτές anti-malware», σχολιάζει ο Holland. «Τα ίδια παλιά τεχνάσματα ηλεκτρονικού ψαρέματος εμφανίζονται στους στόχους με δολώματα συναλλαγές που πείθουν τους χρήστες να κάνουν κλικ σε κακόβουλα συνημμένα, συνδέσμους και ιστοσελίδες».

«Καθώς το κυβερνοέγκλημα γίνεται πιο οργανωμένο και οι μικρότεροι παίκτες μπορούν εύκολα να αποκτήσουν αποτελεσματικά εργαλεία και να βγάλουν κέρδη από επιθέσεις πωλώντας στοιχεία πρόσβασης, δεν υπάρχει η έννοια της μικρής παραβίασης», καταλήγει ο Pratt. «Ο τελικός χρήστης εξακολουθεί να αποτελεί τεράστιο πόλο έλξης για κυβερνοεγκληματίες. Οι τεχνικές τους γίνονται όλο και πιο εξελιγμένες, οπότε είναι σημαντικότερο από ποτέ να έχουμε ολοκληρωμένη προστασία και άμυνα στον κυβερνοχώρο. Αυτό σημαίνει την αξιοποίηση λειτουργιών όπως η συγκράτηση των απειλών για την άμυνα ενάντια στους σύγχρονους επιτιθέμενους, ελαχιστοποίηση της επιφάνειας της επίθεσης εξαλείφοντας τις απειλές από τους πιο συνηθισμένους φορείς επίθεσης όπως email, προγράμματα περιήγησης και λήψεις».