Σημαντικά υψηλότερο αποδεικνύεται το ποσοστό των οργανισμών που υιοθετούν την τεχνολογία δικτυακής πρόσβασης μηδενικής εμπιστοσύνης (ZTNA) και είχαν πρόσφατα τη δυσάρεστη εμπειρία να πέσουν θύματα κάποιας επίθεσης ransomware, από εκείνους που δεν «χτυπήθηκαν».

Μία μελέτη στην οποία συμμετείχαν 5.400 επαγγελματίες από τον κλάδο της πληροφορικής, αποκάλυψε τον συσχετισμό μεταξύ της άμεσης εμπειρίας με το ransomware και της υιοθέτησης μίας προσέγγισης μηδενικής εμπιστοσύνης.

Οι οργανισμοί που έπεσαν θύματα μίας επίθεσης ransomware το προηγούμενο έτος (μία τέτοια επίθεση μπορεί να επηρέασε πολλές συσκευές, αλλά δεν σημαίνει ότι κρυπτογραφήθηκαν κιόλας) αποδεικνύεται μέσω της μελέτης ότι επιδεικνύουν σημαντικά υψηλότερα επίπεδα κατανόησης της αξίας μίας προσέγγισης μηδενικής εμπιστοσύνης ενώ επιπλέον ήταν πιο προχωρημένοι στην εφαρμογή λύσεων δικτυακής πρόσβασης μηδενικής εμπιστοσύνης (ZTNA) από εκείνους που δεν είχαν βιώσει κάποιο περιστατικό.

Είναι πιθανό, αυτή η άμεση εμπειρία τους με μία επίθεση ransomware να επιτάχυνε τις διαδικασίες για την εφαρμογή μιας προσέγγισης μηδενικής εμπιστοσύνης ώστε να βοηθήσει στην αποτροπή μελλοντικών επιθέσεων.

Τα παραπάνω ευρήματα προέκυψαν από μία ανεξάρτητη έρευνα στην οποία συμμετείχαν 5.400 επαγγελματίες πληροφορικής που εργάζονται σε οργανισμούς με 100 έως 5.000 υπαλλήλους και που διεξήχθη από τον ερευνητικό οίκο Vanson Bourne για λογαριασμό της Sophos το 2021.

Ο ρόλος του ZTNA στην πρόληψη απέναντι στις επιθέσεις ransomware

Η παραβίαση του εταιρικού δικτύου του θύματος, είναι ένα από τα πρώτα βήματα σε μία επίθεση ransomware. Η ταχεία υιοθέτηση της απομακρυσμένης εργασίας τα τελευταία δύο χρόνια, αύξησε σημαντικά τις ευκαιρίες για τους εισβολείς για να αξιοποιήσουν κενά ασφαλείας σε ευάλωτους VPN clients με στόχο να αποκτήσουν «πάτημα» σε έναν οργανισμό. Μόλις εισέλθουν, συχνά έχουν την ευχέρεια να «μετακινηθούν πλευρικά» (lateral movement) σε όλο το δίκτυο, κλιμακώνοντας τα προνόμια και επεκτείνοντας το εύρος της επίθεσης.

Εξαλείφοντας το λογισμικό που χρησιμοποιεί κάποιον -ενδεχομένως- ευάλωτο VPN client, ελέγχοντας αναλυτικά την πρόσβαση βάσει της υγείας και της ταυτότητας της συσκευής και μικρο-τμηματοποιώντας τις εφαρμογές, το ZTNA εμποδίζει τους εισβολείς από το να παραβιάσουν τον οργανισμό σας αλλά και από το να «μετακινηθούν» στο δίκτυο, ακόμα κι αν αποκτήσουν νόμιμα διαπιστευτήρια.

[Για να μάθετε περισσότερα σχετικά με το ρόλο της «πλευρικής μετακίνησης» σε επιθέσεις ransomware, διαβάστε την έκθεση της Sophos, «Windows Services Lay the Groundwork for a Midas Ransomware Attack», στην οποία περιγράφεται λεπτομερώς το πως οι επιτιθέμενοι αξιοποίησαν υπηρεσίες απομακρυσμένης πρόσβασης και εργαλεία για να κρατήσουν μία ολόκληρη εταιρεία τεχνολογίας για λύτρα.]

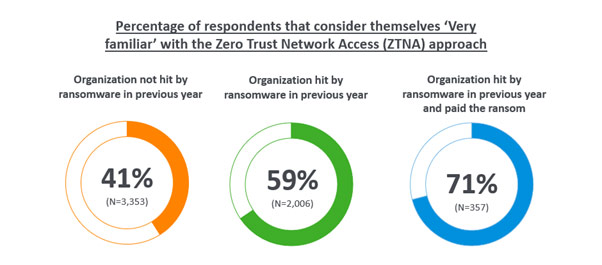

Επεκτείνοντας περαιτέρω το συγκεκριμένο εύρημα, μόλις το 10% των επαγγελματιών πληροφορικής των οποίων οι οργανισμοί έπεσαν θύματα ransomware έχουν ελάχιστη ή καθόλου εξοικείωση με το ZTNA, σε σύγκριση με το 21% εκείνων των οποίων οι οργανισμοί δεν βίωσαν μία τέτοια επίθεση.

Εύρημα δεύτερο: Τα θύματα ransomware είναι πιο προχωρημένα στην υιοθέτηση της προσέγγισης μηδενικής εμπιστοσύνης

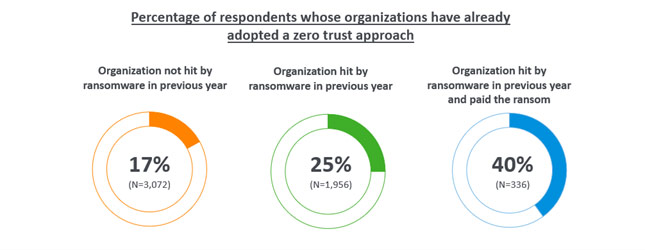

Το ένα τέταρτο (25%) εκείνων των οποίων οι οργανισμοί βρέθηκαν αντιμέτωποι με μία επίθεση ransomware το προηγούμενο έτος, έχουν ήδη υιοθετήσει πλήρως μια προσέγγιση μηδενικής εμπιστοσύνης, ποσοστό που αυξάνεται στο 40% μεταξύ εκείνων των οποίων οι οργανισμοί χτυπήθηκαν και πλήρωσαν και τα λύτρα. Συγκριτικά, μόνο το ένα έκτο (17%) όσων δεν υπέστησαν κάποια επίθεση ransomware έχουν υιοθετήσει πλήρως αυτή τη προσέγγιση.

Εύρημα τρίτο: Τα θύματα ransomware έχουν διαφορετικά κίνητρα για την υιοθέτηση μιας προσέγγισης μηδενικής εμπιστοσύνης

Οι συμμετέχοντες στην έρευνα ερωτήθηκαν για τα κίνητρά τους όσον αφορά την υιοθέτηση μίας προσέγγισης μηδενικής εμπιστοσύνης και την ώρα που διαπιστώθηκαν αρκετά κοινά σημεία μεταξύ των απόψεων, υπήρχαν επίσης σαφείς διαφορές.

- «Για να βελτιώσουμε τη συνολική στάση κυβερνοασφαλείας μας» ήταν το πιο κοινό κίνητρο τόσο μεταξύ των θυμάτων όσο μεταξύ εκείνων που δεν έχουν πέσει θύματα

- Το δεύτερο πιο κοινό κίνητρο μεταξύ των θυμάτων ransomware ήταν η επιθυμία να «απλοποιήσουμε τις λειτουργίες κυβερνοασφαλείας μας» (43%), κάτι που ενδεχομένως αντανακλά ότι η περιπλοκότητα στην ασφάλεια τους είχε συμβάλει στην επίθεση που υπέστησαν προηγουμένως

- Ισχυρό κίνητρο για τα θύματα επίθεσης ransomware ήταν επίσης «η υποστήριξη της αυξημένης χρήσης του cloud» (42%). Το ποσοστό αυτό έπεσε στο 30% μεταξύ εκείνων που δεν είχαν υποστεί πρόσφατα επίθεση

- Ομοίως, τα θύματα ransomware ήταν επίσης πιθανότερο να πουν ότι «η μετάβαση από ένα μοντέλο CAPEX σε ένα OPEX» ήταν ένας από τους κύριους παράγοντες πίσω από την υιοθέτηση της προσέγγισης μηδενικής εμπιστοσύνης (27% έναντι 16% ενώ το ποσοστό αυξάνεται στο 34% μεταξύ εκείνων που είχε χτυπηθεί από ransomware και πλήρωσαν τα λύτρα)

Εύρημα τέταρτο: Η πανδημία ήταν πιθανότερο να επηρεάσει θετικά τα σχέδια υιοθέτησης μίας προσέγγισης μηδενικής εμπιστοσύνης από τα θύματα ransomware

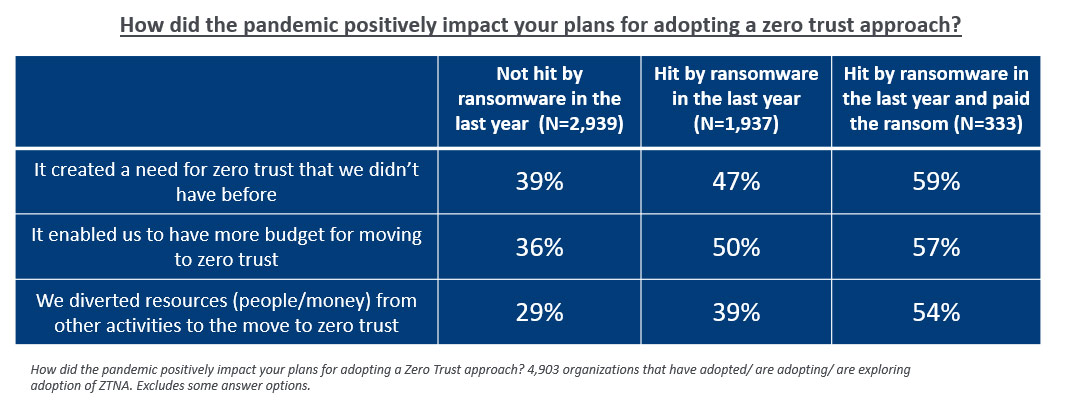

Για πολλούς οργανισμούς η πανδημία είχε θετικό αντίκτυπο στην υλοποίηση σχεδίων για την υιοθέτηση μιας προσέγγισης μηδενικής εμπιστοσύνης. Για αρκετούς, δημιούργησε μια ανάγκη για μηδενική εμπιστοσύνη που δεν υπήρχε πριν. Και είναι κατανοητό: πολλές εταιρείες και δημόσιοι φορείς βρίσκονταν προηγουμένως εξ ολοκλήρου σε γραφεία και επομένως δεν χρειάζονταν να παρέχουν ασφαλή απομακρυσμένη πρόσβαση.

Το 50% των θυμάτων ransomware και το 36% των όσων δεν έπεσαν θύματα ανέφεραν ότι η πανδημία τους έδωσε τη δυνατότητα να βρουν το απαραίτητο budget για την υιοθέτηση μίας προσέγγισης μηδενικής εμπιστοσύνης ενώ πολλοί ανέφεραν επίσης ότι τους επέτρεψε να «εκτρέψουν» άτομα ή/και χρήματα από άλλες δραστηριότητες για την μετάβαση τους στη μηδενική εμπιστοσύνη.

Τα ευρήματα της έρευνας υπογραμμίζουν ότι οι οργανισμοί που έπεσαν θύματα ransomware και πλήρωσαν τα λύτρα ήταν πιο πιθανό να βιώσουν ένα θετικό πανδημικό αντίκτυπο στην υϊοθέτηση της μηδενικής εμπιστοσύνης. Ενδεχομένως αυτό δείχνει ότι οι συνέπειες της επίθεσης ransomware κατάφερε να συγκεντρώσει τα μυαλά και τους πόρους στην αποτελεσματική αντιμετώπιση ενός μελλοντικού περιστατικού.

Sophos Zero Trust Network Access (ZTNA)

Το Sophos ZTNA είναι μια πολύ πιο ασφαλής και εύκολη στη διαχείριση λύση απομακρυσμένης πρόσβασης που προσφέρει μία διαφανή, χωρίς τριβές, εμπειρία για τους τελικούς χρήστες.

- Καταργώντας την ανάγκη για VPN clients, το Sophos ZTNA μειώνει την επιφάνεια επίθεσης, καθιστώντας δυσκολότερο για τους παράγοντες ransomware να εισέλθουν στο δίκτυο σας

- Το Sophos ZTNA ελέγχει αδιάκοπα την ασφάλεια του χρήστη και της συσκευής, παρέχοντας συνεχείς ελέγχους υψηλού επιπέδου και αποτρέποντας τους εισβολείς από το να αξιοποιήσουν προς όφελος τους μία προηγουμένως πιστοποιημένη πρόσβαση ενός χρήστη.

- Τα αναλυτικά στοιχεία ελέγχου της πρόσβασης σας επιτρέπουν να περιορίζετε εύκολα την πρόσβαση μόνο σε συγκεκριμένους πόρους και σε εκείνους που πραγματικά είναι απαραίτητοι, αποτρέποντας τους επιτιθέμενους από το να «μετακινηθούν πλευρικά» εντός του δικτύου σας.

- Το Sophos ZTNA χρησιμοποιεί τον ίδιο agent με το Sophos Intercept X, επιτρέποντας στους πελάτες να βελτιώσουν την προστασία τους χωρίς να επιβαρύνουν περαιτέρω τη συσκευή.

- Η διαχείρισή του Sophos ZTNA πραγματοποιείται μέσω της πλατφόρμας Sophos Central που βασίζεται στο cloud, επιτρέποντας στους πελάτες να διαχειρίζονται όλες τις λύσεις Sophos που διαθέτουν μέσω ενός ενιαίου περιβάλλοντος χρήσης για βελτιωμένη καθημερινή διαχείριση και έλεγχο.

Με το μέσο κόστος αποκατάστασης από το ransomware να αγγίζει σήμερα τα $1,85 εκατομμύρια δολάρια για μικρομεσαίους οργανισμούς, η μετάβαση στην ασφαλή απομακρυσμένη πρόσβαση μέσω του Sophos ZTNA είναι μία λογική επένδυση.

Δοκιμάστε το από μόνοι σας

Αν θέλετε να δοκιμάσετε μόνοι σας το Sophos ZTNA, ξεκινήστε άμεσα μία δοκιμή χωρίς υποχρέωση:

Συμπληρώστε τη σύντομη φόρμα στην ιστοσελίδα της Sophos. Στη συνέχεια θα είστε έτοιμοι και λειτουργικοί σε χρόνο μηδέν!

Οι υπάρχοντες χρήστες του Sophos Central μπορούν να κάνουν κλικ στον σύνδεσμο Δωρεάν Δοκιμές στην κάτω αριστερή γωνία της κονσόλας και να επιλέξουν το Sophos ZTNA.