Πριν από μερικά χρόνια, είδαμε να κάνουν την εμφάνιση τους νέες τάσεις στις επιθέσεις ransomware. Στις επιθέσεις στην πόλη της Pensacola και στην συναγωγή στο New Jersey, τα δεδομένα όχι μόνο κρυπτογραφήθηκαν, αλλά είχαν εξορυχθεί με επιτιθέμενους να ζητούν λύτρα για να μην τα δημοσιοποιήσουν.

Ο αντίκτυπος αυτών των τύπων επιθέσεων υπερβαίνει την κρυπτογράφηση και την ανάγκη ανάκτησης αντιγράφων ασφαλείας, αλλά θέτει τις εταιρείες στον κίνδυνο να υποστούν σημαντικές απώλειες, σε οικονομικό επίπεδο ή σε επίπεδο φήμης από τη μη συμμόρφωση με τη νομοθεσία και τις όποιες αγωγές και δικαστικές διαμάχες. Τα τελευταία χρόνια είδαμε πώς αυτή η τάση έχει προχωρήσει ακόμα παραπέρα με ορισμένους οργανισμούς να φτάνουν στο σημείο ακόμα και να πληρώνουν τους επιτιθέμενους για να αποφύγουν κυρώσεις ή δικαστικές διαμάχες.

Δημοσίευση δεδομένων της εταιρείας από ακτιβιστές της DDoSecrets

Πριν από λίγο καιρό, κάποιοι ακτιβιστές γνωστοί και ως «Distributed Denial of Secrets» ή DDoSecrets δημοσίευσαν στην ιστοσελίδα τους περισσότερα από 1 Terabytes ευαίσθητων δεδομένων που είχαν κλαπεί σε διάφορες επιθέσεις ransomware και είχαν συλλεχθεί από ιστοσελίδες στον «σκοτεινό Ιστό». Τα συγκεκριμένα δεδομένα περιλαμβάνουν περισσότερα από 750.000 διευθύνσεις ηλεκτρονικού ταχυδρομείου και έγγραφα από διάφορες εταιρείες και οργανισμούς. Επιπλέον, η συγκεκριμένη ομάδα «ακτιβιστών διαφάνειας» όπως χαρακτηρίζονται προσφέρει τεράστιες ποσότητες δεδομένων από διάφορες επιχειρήσεις σε μια επιλεγμένη ομάδα δημοσιογράφων και ακαδημαϊκών ερευνητών σε ιδιωτικό επίπεδο. Τα στοιχεία αυτά προέρχονται από εταιρείες που δραστηριοποιούνται σε διάφορους βιομηχανικούς κλάδους όπως στον χρηματοοικονομικό, στον φαρμακευτικό, στον κλάδο της ενέργειας, στην μεταποίηση, στο λιανικό εμπόριο, στον κλάδο της ανάπτυξης λογισμικού, στον κτηματομεσιτικό κλάδο.

Σύμφωνα με την ομάδα ακτιβιστών DDoSecrets, αν υπάρχουν πληροφορίες, τεχνικά στοιχεία ή προδιαγραφές και άλλα στοιχεία μίας εταιρείας, που δραστηριοποιείται σε οποιονδήποτε κλάδο, και τα οποία μπορούν να επιταχύνουν την πρόοδο του συγκεκριμένου κλάδου ή να κάνουν τη ζωή των ανθρώπων ασφαλέστερη, τότε όπως λένε έχουν καθήκον να διαθέσουν αυτές τις πληροφορίες σε δημοσιογράφους και ακαδημαϊκούς, ώστε να γνωρίζουν τους σκοτεινούς τρόπους με τους οποίους λειτουργούν οι συγκεκριμένες εταιρείες.

1,2 GB δημοσιευμένων δεδομένων από την Υπηρεσία Προστασίας του Περιβάλλοντος της Σκωτίας

Η Υπηρεσία Προστασίας του Περιβάλλοντος της Σκωτίας (SEPA) επιβεβαίωσε παλαιότερα ότι, αφού πρώτα αρνήθηκε να πληρώσει λύτρα, μια οργανωμένη ομάδα hackers δημοσιοποίησαν 1,2 GB δεδομένων που εξήχθησαν από τα συστήματα της υπηρεσίας ως αποτέλεσμα μίας επίθεσης ransomware. Σύμφωνα με την υπηρεσία, κλάπηκαν τουλάχιστον 4.000 αρχεία που περιλάμβαναν προσωπικές πληροφορίες εργαζομένων για αγορές, έγγραφα για έργα που βρίσκονταν σε εξέλιξη και πληροφορίες που σχετίζονταν με σχέδια του οργανισμού.

Στοιχεία που δημοσιεύθηκαν μετά από εισβολές σε χρηματοοικονομικούς οργανισμούς και εταιρείες διαχείρισης περιουσίας

Στα τέλη του 2020, κλεμμένα δεδομένα από διάφορες χρηματοοικονομικές εταιρείες και εταιρείες διαχείρισης περιουσίας ανακαλύφθηκαν σε ιστοσελίδες που λειτουργούσαν οι συμμορίες ransomware με τις ονομασίες Sodinokibi και NetWalker. Ο τρόπος λειτουργίας είναι αυτός που έχουμε ήδη αναφέρει, πρώτα κλέβονται τα απόρρητα στοιχεία των οργανισμών και στη συνέχεια απαιτούνται λύτρα για τη μη δημοσίευση των συγκεκριμένων στοιχείων. Στη συγκεκριμένη περίπτωση, τα δεδομένα περιείχαν αρχεία εργαζομένων, δελτία ελέγχων, οικονομικά έγγραφα, δεδομένα μισθοδοσίας, αρχεία πελατών κ.λπ. Μάλιστα, η εγκληματική συμμορία Sodinokibi δημοπράτησε τα δεδομένα σε διαφορετικά φόρουμ στον σκοτεινό Ιστό (Dark Web).

Επιθέσεις που στοχεύουν στελέχη για την εξαγωγή εμπιστευτικών πληροφοριών

Οι συμμορίες ransomware βάζουν στόχο τους υπολογιστές ή τις συσκευές ανώτερων στελεχών των εταιρειών για να αποκτήσουν πρόσβαση σε ευαίσθητες πληροφορίες που αργότερα θα μπορέσουν να χρησιμοποιήσουν για να εκβιάσουν τις εταιρείες να πληρώσουν τεράστια χρηματικά ποσά σε λύτρα. Η γνωστή ιστοσελίδα τεχνολογικού περιεχόμενου ZDNet, ανακάλυψε τη συγκεκριμένη τακτική αφού δημοσιογράφοι μίλησαν με εκπρόσωπο μίας εταιρείας που είχε πληρώσει λύτρα πολλών εκατομμυρίων δολαρίων στη συμμορία ransomware με το όνομα Clop. Μετά από έρευνες, οι δημοσιογράφοι της ιστοσελίδας ανακάλυψαν ότι δεν επρόκειτο για μία μεμονωμένη περίπτωση.

Η ομάδα Clop επικεντρώνεται στην εξαγωγή αρχείων και μηνυμάτων ηλεκτρονικού ταχυδρομείου από στελέχη, τα οποία χρησιμεύουν για να απειλήσουν, να εκβιάσουν και να θέσουν τη διοίκηση της εταιρείας υπό πίεση για να λάβει την απόφαση να πληρώσει τα λύτρα που ζητούν. Οι επιθέσεις ransomware συνήθως αφορούν τα «κοσμήματα του στέμματος» (crown jewels) ή εκείνα τα δεδομένα που έχουν τη μεγαλύτερη αξία για την εταιρεία που αποτελεί στόχο. Επομένως δεν αποτελεί έκπληξη το γεγονός ότι αργά ή γρήγορα, η ομάδες επικεντρώνονται στα στελέχη των εταιρειών.

Το 27% των οργανισμών αποφασίζει να πληρώσει τα λύτρα

Σύμφωνα με έρευνα που διεξήχθη από τον την εταιρεία ασφαλείας Crowdstrike, από τους οργανισμούς συνολικά που δέχθηκαν επίθεση ransomware, το 27% αποφάσισε να πληρώσει τα λύτρα, με τον μέσο όρο να αγγίζει τα $1,1 εκατομμύρια. Πολλοί οργανισμοί καταλήγουν στην απόφαση να προχωρήσουν στην πληρωμή των λύτρων για να αποφύγουν πρόστιμα που σχετίζονται με τη μη συμμόρφωση τους με τους κανονισμούς ή για να μην βρεθούν αντιμέτωποι με μαζικές αγωγές, μηνύσεις από εκατομμυριούχους, δικαστικές διαμάχες ή απλώς για να αποφύγουν περαιτέρω σκάνδαλα που μπορούν να είναι επιζήμια για τη φήμη τους.

Για παράδειγμα, το Πανεπιστημιακό Νοσοκομείο του New Jersey στις Ηνωμένες Πολιτείες πλήρωσε $670.000 στην ομάδα ransomware SunCrypt για να αποτρέψει τη δημοσιοποίηση 240 GB κλεμμένων δεδομένων, συμπεριλαμβανομένων και των δεδομένων ασθενών. Μετά τη δημοσίευση 48.000 εγγράφων που σχετίζονταν με το νοσοκομείο, ένας εκπρόσωπος του νοσοκομείου επικοινώνησε με τους επιτιθέμενους μέσω της πύλης πληρωμών του στον σκοτεινό Ιστό για να διαπραγματευτεί και να διακόψει την δημοσιοποίηση των δεδομένων των ασθενών.

Να πληρώσετε ή να μην πληρώσετε τα λύτρα;

Όπως είναι φυσιολογικό, το FBI συμβουλεύει ακράδαντα να μην πληρώσετε τα λύτρα, εν μέρει επειδή δεν υπάρχει εγγύηση ότι η εγκληματική οργάνωση δεν θα δημοσιοποιήσει τα δεδομένα σας, θα επιστρέψει τη πρόσβαση στα δεδομένα σας ή ότι δεν θα αποκτήσει ξανά πρόσβαση στα δεδομένα σας (αν δεν έχετε κλείσει το κενό ασφαλείας κ.λπ.). Επιπλέον, υποκινεί τους επιτιθέμενους να αυξήσουν τις ενέργειες τους εναντίον άλλων οργανισμών και να συνεχίσουν να επωφελούνται από τον εκβιασμό. Σε κάθε περίπτωση, το FBI κατανοεί ότι όταν οι εταιρείες δεν είναι σε θέση να συνεχίσουν τη λειτουργία τους, θα αξιολογήσουν όλες τις επιλογές για να προστατεύσουν τους μετόχους, τους υπαλλήλους και τους πελάτες τους. Από την άλλη πλευρά, ανακύπτει και το ζήτημα αν η πληρωμή των λύτρων μπορεί να παραβιάζει τους νόμους περί χρηματοδότησης τρομοκρατικών δραστηριοτήτων, περί ξεπλύματος βρώμικου χρήματος κ.λπ.

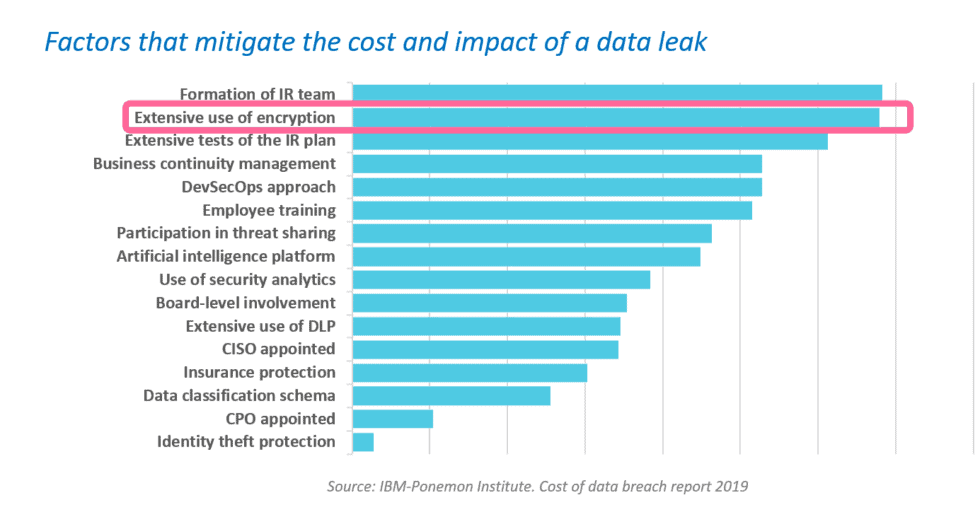

Η κρυπτογράφηση δεδομένων ως μέσο προστασίας ενάντια στις επιθέσεις ransomware

Η κρυπτογράφηση δεδομένων προστατεύει τις πληροφορίες όπου κι αν μετακινούνται ή βρίσκονται. Αν τα δεδομένα έχουν κρυπτογραφηθεί, τότε καθίστανται απρόσιτα ή άχρηστα για τους κυβερνοεγκληματίες. Παρόλο επίσης που τα δεδομένα μπορούν να κρυπτογραφηθούν εκ νέου από το κακόβουλο λογισμικό ή το λυτρισμικό, μόλις εξαχθούν, δεν θα έχει νόημα να δημοσιευτούν όπως συμβαίνει σήμερα σε αρκετές πρόσφατες επιθέσεις όπου τα δεδομένα μπορούν να εξαχθούν κανονικά με αποτέλεσμα να εκβιάζονται οι ιδιοκτήτες με την πιθανή δημοσίευσή τους.

Organizations must not only consider a traditional encryption solution to protect themselves from these attacks, but also one that have control on access and identity so makes it possible to restrict access permissions (View, edit, print, etc.).

How SealPath can help prevent the effects of a ransmoware attack

With a data-centric security solution like SealPath:

- The data will remain protected when is at rest, in transit and in use.

- It is possible to limit access permissions, so that if a document is shared with a third party, they can open it and work with the document without having to unprotect it, thus the copies remain encrypted wherever they behave.

- It is possible to control the identity of the people who can access a certain file. In this way, if an identity has been compromised, it is possible to revoke access to the documents to it.

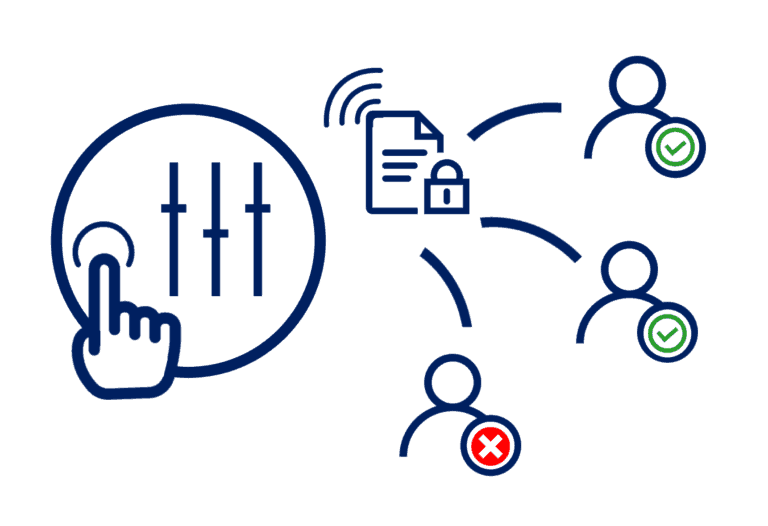

Οι οργανισμοί δεν πρέπει απλώς να εξετάσουν μία παραδοσιακή λύση κρυπτογράφησης για να προστατευθούν από τέτοιες επιθέσεις, αλλά και μια λύση που να έχει τον έλεγχο της πρόσβασης και της ταυτότητας, ώστε να επιτρέπει τους περιορισμούς στις άδειες πρόσβασης (για προβολή, επεξεργασία, εκτύπωση κ.λπ.).

Πως το SealPath μπορεί να βοηθήσει στην πρόληψη των επιπτώσεων μιας επίθεσης ransomware

Με μία δεδομενοκεντρική λύση ασφαλείας όπως το SealPath:

- Τα δεδομένα παραμένουν προστατευμένα είτε βρίσκονται σε κατάσταση ηρεμίας, είτε κατά τη μεταφορά τους ή κατά τη χρήση τους.

- Είναι δυνατή η εφαρμογή περιορισμών στις άδειες πρόσβασης, έτσι ώστε αν ένα έγγραφο κοινοποιείται σε τρίτους, να είναι δυνατό το άνοιγμα του και η εργασία με αυτό χωρίς να είναι απαραίτητη η κατάργηση του. Επομένως, τα αντίγραφα παραμένουν κρυπτογραφημένα όποια και αν είναι η συμπεριφορά τους.

- Είναι δυνατή η αυθεντικοποίηση των ατόμων που έχουν πρόσβαση σε ένα συγκεκριμένο αρχείο. Με αυτόν τον τρόπο, αν παραβιαστεί μία ταυτότητα, θα είναι δυνατή η ανάκληση της πρόσβασης της σε έγγραφα.

Το SealPath προσφέρει επίσης πλήρη έλεγχο της πρόσβασης σε προστατευμένες πληροφορίες, έτσι ώστε να είναι ορατή η δραστηριότητα των χρηστών στην ευαίσθητη τεκμηρίωση του οργανισμού. Αν επιθυμείτε να μάθετε περισσότερα, κάντε κλικ παρακάτω για να δείτε τις δυνατότητες της λύσης προστασίας δεδομένων της SealPath.

Μην περιμένετε για να κάνετε την ερώτηση στον εαυτό σας αν αξίζει να πληρώσετε τα λύτρα ή όχι, βάλτε πρώτα τα μέσα, για να έχετε τα δεδομένα σας προστατευμένα και υπό έλεγχο σε οποιαδήποτε τοποθεσία καθώς ασφαλή από πιθανές επιθέσεις ransomware. Επικοινωνήστε με την ομάδα μας εδώ και θα σας βοηθήσουμε το συντομότερο δυνατό.