Επιτυχία στη Συμμόρφωση, Εμπιστοσύνη με τους Πελάτες και Βέλτιστη Διαχείριση Κινδύνου

Συνέντευξη με τον Δρ. Θεόδωρο Ντούσκα, Managing Director , ICT PROTECT

Είχαμε την ευκαιρία να συναντήσουμε τον Δρ. Θεόδωρο Ντούσκα, Managing Director, της ICT PROTECT όπου στα πλαίσια συνέντευξης που μας παραχώρησε, αναδεικνύει τις προκλήσεις και τους κινδύνους που ανακύπτουν από την υιοθέτηση των νεών τεχνολογιών, δίνει έμφαση στις απαιτήσεις συμμόρφωσης με τους νέους κανονισμούς και αποτυπώνει τους τρόπους όπου ένα ολοκληρωμένο πλαίσιο κυβερνοασφάλειας μπορεί να βοηθήσει τις επιχειρήσεις να προετοιμαστούν καλύτερα για κυβερνοαπειλές και περιστατικά ασφάλειας, δίνοντας παράλληλα έμφαση στα θέματα εκπαίδευσης και σε μια αποτελεσματική λύση GRC

Ποιοι είναι οι κυριότεροι κίνδυνοι που προκύπτουν από την υιοθέτηση νέων τεχνολογιών, όπως οι υπηρεσίες cloud, το IIoT και AI και πώς μπορούν οι οργανισμοί να τους διαχειριστούν αποτελεσματικά;

Στη σύγχρονη εποχή, η υιοθέτηση υπηρεσιών Cloud (SaaS, PaaS, IaaS) από ιδιωτικές επιχειρήσεις και δημόσιους φορείς παρουσιάζει συνεχώς αυξανόμενη τάση. Τα πλεονεκτήματα από την αξιοποίηση αυτών των υπηρεσιών είναι πολυάριθμα, όπως το χαμηλό κόστος συντήρησης, η διαλειτουργικότητα και η ευχρηστία. Προς αυτή την κατεύθυνση όλο και περισσότερες λύσεις cloud υπηρεσιών αναπτύσσονται, καλύπτοντας διάφορες ανάγκες όπως online παραγγελίες, υπηρεσίες μισθοδοσίας, υπηρεσίες ανθρώπινου δυναμικού, υπηρεσίες τιμολόγησης κλπ., οι οποίες εξ ορισμού διαχειρίζονται προσωπικά δεδομένα και ως αποτέλεσμα αυξάνεται η πολυπλοκότητα στη διαχείριση της ασφάλειας, προστασίας δεδομένων και ιδιωτικότητας.

Οι εν λόγω υπηρεσίες είναι σε θέση να:

- διαλειτουργούν με άλλες υποδομές (π.χ. PaaS στον ΧΥΖ Cloud πάροχο, Database as a Service σε έναν διαφορετικό Cloud πάροχο, API Connection με εσωτερικά συστήματα του οργανισμού)

- διαχειρίζονται τα αιτήματα και τις ανάγκες πολλών χρηστών καθημερινά

- συλλέγουν και διαχειρίζονται μεγάλο όγκο δεδομένων και διαφορετικής κατηγορίας δεδομένων με αποτέλεσμα να δημιουργείται compliance & cybersecurity complexity

- πρόκειται κυρίως για δημόσια διαθέσιμες υπηρεσίες (public accessible services) και ως αποτέλεσμα υπάρχουν πολλές και διαφορετικών ειδών επιθέσεις με αποτέλεσμα από οποιαδήποτε διακοπή υπηρεσίας να έχουμε σημαντικές επιπτώσεις, είτε data privacy issues, είτε security issues, είτε contract issues (π.χ. να χαθεί το SLA που προσφέρουμε εμείς με τη σειρά μας σε κάποιον πελάτη).

Πιθανή υποβάθμιση, δυσλειτουργία ή διακοπή των Cloud υπηρεσιών έχει σημαντικές επιπτώσεις στην ασφάλεια, στην απώλεια δεδομένων, στην απώλεια φήμης και στη μη συμμόρφωση με τη νομοθεσία με αποτέλεσμα η ασφάλεια των Cloud υπηρεσιών να είναι ένα από τα πιο σημαντικά θέματα που πρέπει να λάβουν υπόψη τους τόσο οι τελικοί πελάτες των υπηρεσιών (Cloud Services Customers) όσο και οι οργανισμοί που προσφέρουν Cloud υπηρεσίες (Cloud Services Providers).

Σε έναν άλλο κόσμο, στον κόσμο της βιομηχανίας, της ενέργειας και της ναυτιλίας παρατηρείται αυξανόμενη τάση της ψηφιοποίησης και υιοθέτησης έξυπνων βιομηχανικών συστημάτων (IIoT) τα οποία επιτρέπουν την αυτοματοποίηση, την αποδοτικότητα και τον έλεγχο σε πραγματικό χρόνο. Τα πλεονεκτήματα από την υιοθέτηση τέτοιου είδους συστημάτων προφανώς είναι πολλά:

- Βελτιωμένη Φυσική Ασφάλεια & Αξιοπιστία

- Τα ΟΤ συστήματα μπορούν να λειτουργήσουν ημι-αυτόνομα ή πλήρως αυτόνομα, μειώνοντας το ανθρώπινο σφάλμα και βελτιώνοντας τη φυσική ασφάλεια σε περιβάλλοντα υψηλού κινδύνου.

- Τα κεντρικά συστήματα διαχείρισης & παρακολούθησης (SCADA) παρέχουν συνεχή παρακολούθηση των βιομηχανικών διαδικασιών, ειδοποιώντας τους χειριστές για πιθανές αστοχίες.

- Αυξημένη Αποδοτικότητα & Αυτοματοποίηση:

- Τα συστήματα OT και SCADA επιτρέπουν την παρακολούθηση και έλεγχο σε πραγματικό χρόνο, μειώνοντας την ανάγκη για χειροκίνητη παρέμβαση.

- Η βελτιωμένη αυτοματοποίηση των διαδικασιών οδηγεί σε υψηλότερη παραγωγικότητα και βέλτιστη λειτουργία.

- Η προγνωστική συντήρηση μειώνει τον χρόνο διακοπής λειτουργίας και το κόστος συντήρησης.

Η νέα όμως αυτή πραγματικότητα δημιουργεί αυξημένους κινδύνους κυβερνοασφάλειας στα ΟΤ και ΙΤ συστήματα:

· Διευρυμένη Επιφάνεια Επίθεσης λόγω Συνδεσιμότητας: Τα OT συστήματα ήταν παραδοσιακά απομονωμένα, λειτουργώντας σε κλειστά περιβάλλοντα με περιορισμένη εξωτερική πρόσβαση. Ωστόσο, η αυξανόμενη αυτοματοποίηση και η ανάγκη διασύνδεσης με ΙΤ συστήματα ή/ και cloud λύσεις έχουν επεκτείνει την επιφάνεια επίθεσης, εκθέτοντάς τα σε νέες απειλές.

- Το ransomware αποτελεί μία από τις πιο σοβαρές απειλές για τα βιομηχανικά συστήματα, με επιθέσεις που στοχεύουν κρίσιμες υποδομές, όπως αποδείχθηκε στην περίπτωση της Colonial Pipeline.

· Έλλειψη Επαρκών Μέτρων Ασφαλείας σε Παρωχημένα Συστήματα: Πολλά (παρωχημένα) OT συστήματα δεν έχουν σχεδιαστεί με σύγχρονες προδιαγραφές ασφάλειας. Η έλλειψη ενσωματωμένης κρυπτογράφησης και προηγμένων μηχανισμών ελέγχου πρόσβασης καθιστά αυτά τα συστήματα ευάλωτα σε επιθέσεις υποκλοπής, μη εξουσιοδοτημένης πρόσβασης και παραβίασης δεδομένων.

· Κίνδυνοι από την Εφοδιαστική Αλυσίδα: Η Εφοδιαστική Αλυσίδα αποτελεί ένα από τα πλέον ευάλωτα σημεία των OT συστημάτων, καθώς τρίτοι προμηθευτές λογισμικού, εξοπλισμού και υπηρεσιών μπορεί να εισάγουν ακούσια ή εκούσια κενά ασφαλείας.

Η ανάγκη για ενίσχυση της κυβερνοασφάλειας στα OT συστήματα είναι επιτακτική. Η υιοθέτηση σύγχρονων πρωτοκόλλων ασφαλείας, η υιοθέτηση του Purdue Model για isolation του δικτύου, η συνεχής επιτήρηση των δικτύων και η διαχείριση κινδύνων από την εφοδιαστική αλυσίδα αποτελούν βασικούς πυλώνες για τη θωράκιση των βιομηχανικών συστημάτων έναντι των σύγχρονων απειλών.

Με τις συνεχείς εξελίξεις στους κανονισμούς κυβερνοασφάλειας (NIS2, DORA, IMO κ.λπ.), ποια είναι η μεγαλύτερη πρόκληση που αντιμετωπίζουν οι οργανισμοί όλων των κάθετων αγορών στη συμμόρφωση και πώς μπορούν να ευθυγραμμίσουν τις απαιτήσεις τους με διεθνή πρότυπα όπως ISO 27001 και NIST CSF;

Η συμμόρφωση με τους κανονισμούς κυβερνοασφάλειας αποτελεί μία από τις μεγαλύτερες προκλήσεις για τις επιχειρήσεις, καθώς το κανονιστικό περιβάλλον εξελίσσεται συνεχώς και γίνεται όλο και πιο απαιτητικό. Οι οργανισμοί καλούνται να ερμηνεύσουν και να εφαρμόσουν πολύπλοκες ρυθμιστικές απαιτήσεις, να διαχειριστούν το αυξημένο κόστος συμμόρφωσης και να λειτουργήσουν μέσα σε ένα πολυκανονιστικό περιβάλλον, συχνά χωρίς το απαραίτητο εξειδικευμένο προσωπικό.

Ένα από τα μεγαλύτερα εμπόδια που αντιμετωπίζουν οι επιχειρήσεις είναι η η πολυπλοκότητα των κανονισμών. Κάθε κλάδος (π.χ. χρηματοοικονομικός τομέας, ναυτιλία, cloud providers, βιομηχανία κλπ.) έχει διαφορετικές ρυθμιστικές απαιτήσεις. Οι κανονισμοί συχνά αφήνουν περιθώρια για πολλαπλές ερμηνείες, γεγονός που δυσκολεύει την ορθή εφαρμογή τους. Παράλληλα, οι οργανισμοί καλούνται να προσαρμόσουν τις διαδικασίες και τις πολιτικές τους χωρίς να διαταράξουν τις βασικές λειτουργίες τους, κάτι που αποτελεί σημαντική επιχειρησιακή πρόκληση.

Η συμμόρφωση με τα νέα ρυθμιστικά πλαίσια όπως το NIS2 και το DORA απαιτεί σημαντικές επενδύσεις, τόσο σε τεχνολογικές υποδομές όσο και σε διαδικασίες ασφαλείας. Οι οργανισμοί καλούνται να διαθέσουν πόρους σε:

- Τεχνολογίες κυβερνοασφάλειας, όπως συστήματα ανίχνευσης απειλών, Next Gen Firewalls, SIEM και endpoint protection.

- Ανάλυση & Διαχείριση κινδύνων και συνεχείς ελέγχους, για τη διασφάλιση της συμμόρφωσης σε πραγματικό χρόνο.

- Εκπαίδευση προσωπικού, προκειμένου οι εργαζόμενοι να γνωρίζουν και να εφαρμόζουν τις βέλτιστες πρακτικές ασφαλείας.

Οι μεγάλες επιχειρήσεις έχουν την οικονομική δυνατότητα να προσαρμοστούν ευκολότερα, ωστόσο οι μικρομεσαίες και μικρές επιχειρήσεις συχνά δυσκολεύονται να ακολουθήσουν τον ρυθμό των αυστηρών ρυθμιστικών απαιτήσεων, λόγω περιορισμένων πόρων.

Συνεπώς, η συμμόρφωση με τους νέους κανονισμούς κυβερνοασφάλειας αποτελεί μια διαρκή πρόκληση για τους οργανισμούς, ανεξάρτητα από τον κλάδο στον οποίο δραστηριοποιούνται. Η πολυπλοκότητα των ρυθμιστικών απαιτήσεων, το υψηλό κόστος και η έλλειψη εξειδικευμένου προσωπικού καθιστούν αναγκαία την υιοθέτηση διεθνών προτύπων και τη χρήση αυτοματοποιημένων GRC εργαλείων.

Μέσα από μια ενιαία στρατηγική συμμόρφωσης, συνδυάζοντας ISO 27001, NIST CSF και προηγμένα GRC εργαλεία, οι οργανισμοί μπορούν να μειώσουν το κόστος, να βελτιώσουν την αποτελεσματικότητα και να ενισχύσουν την κυβερνοανθεκτικότητά τους (cyber resilience). Η τεχνολογία και οι αυτοματοποιημένες GRC λύσεις καθίστανται πλέον αναπόσπαστο μέρος μιας επιτυχημένης στρατηγικής συμμόρφωσης, επιτρέποντας στις επιχειρήσεις να ανταποκρίνονται δυναμικά στις νέες προκλήσεις της κυβερνοασφάλειας.

Πώς μπορεί ένα ολοκληρωμένο πλαίσιο κυβερνοασφάλειας να βοηθήσει τις επιχειρήσεις να προετοιμαστούν καλύτερα για κυβερνοαπειλές και περιστατικά ασφάλειας; Ποιες είναι οι βασικές φάσεις που θα πρέπει να ακολουθήσουν;

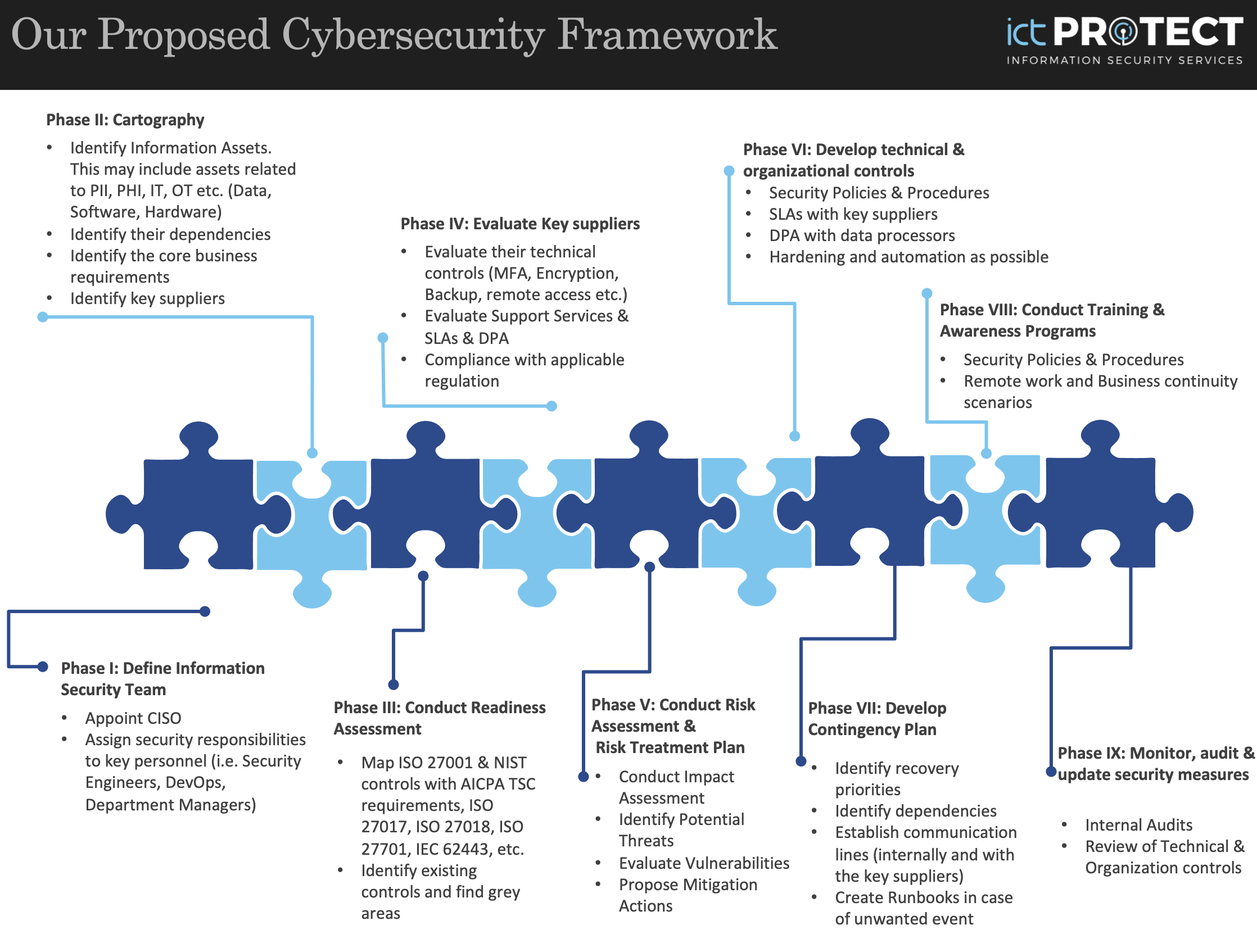

Πλέον έχουμε να αντιμετωπίσουμε πολλά νέα πρότυπα, μεταβαλλόμενες νομικές απαιτήσεις και διαρκώς αυξανόμενες προσδοκίες πελατών, και όλα αυτά πρέπει να τα διαχειριστούμε αποτελεσματικά. Η λύση στο συγκεκριμένο ζήτημα είναι να αναπτυχθεί ένα Cybersecurity Compliance Framework το οποίο θα μπορέσει να συνδυάσει όλες αυτές τις απαιτήσεις και με αυτό τον τρόπο θα έχουμε συνεχώς μια συνολική εικόνα για το επίπεδο συμμόρφωσης του οργανισμού μας.

Το βασικό συστατικό του Cybersecurity Compliance Framework είναι να επιλέξουμε ως κύριο πρότυπο το ISO 27001 ή το NIST, να αποτυπώσουμε και να αντιστοιχίσουμε με τις απαιτήσεις του ISO 27001 & NIST όλα τα τεχνικά & οργανωτικά μέτρα προστασίας των προτύπων (π.χ. ISO 27017, ISO 27018, ISO 27019, ISO 27701, AICPA TSC Requirements) και κανονισμών (π.χ. NIS 2, DORA, GDPR, NERC CIP, IMO, κλπ.) που μας ενδιαφέρουν. Με αυτόν τον τρόπο θα έχουμε συγκεντρώσει το σύνολο των απαιτήσεων, θα μπορούμε να ενσωματώσουμε στη μελέτη ανάλυσης επικινδυνότητας (Risk Assessment) νέες στοχευμένες απειλές, αδυναμίες και προτεινόμενα μέτρα, να εντάξουμε στοχευμένα σημεία ελέγχου στις εσωτερικές επιθεωρήσεις και άρα θα γνωρίζουμε το βαθμό συμμόρφωσή μας για κάθε μία απαίτηση ανά πάσα στιγμή.

Η επιτυχής, μέσω του Framework, αξιολόγηση συμμόρφωσης θα παρέχει το απαιτούμενο επίπεδο εμπιστοσύνης για τους πελάτες ενός οργανισμού, καθώς μπορεί να χρησιμοποιηθεί για να αποδείξει ότι ένα προϊόν, μια υπηρεσία ή ένα σύστημα του οργανισμού πληροί συγκεκριμένες απαιτήσεις για τη διαχείριση του κινδύνου κυβερνοασφάλειας.

Το Framework αυτό πρόκειται να είναι μια «ζωντανή» διαδικασία, καθώς όπως θα εφαρμόζεται στην πράξη, θα αντλούνται διδάγματα για συνεχή βελτίωση. Θα διασφαλίσει ότι ικανοποιούνται οι ανάγκες τόσο των πελατών όσο και του ίδιου του οργανισμού (λαμβάνοντας υπόψη εφαρμόσιμη νομοθεσία και κανονισμούς) σε ένα δυναμικό περιβάλλον, αποτελούμενο τόσο από νέες πρωτότυπες λύσεις, όσο και από νέες απειλές και κινδύνους.

Στην ICT PROTECT έχουμε αναπτύξει το Cyber ork και το χρησιμοποιούμε με επιτυχία μέσω του Εργαλείου STORM GRC προκειμένου να αντιμετωπίζουμε τις περίπλοκες απαιτήσεις συμμόρφωσης των πελατών μας (συμπεριλαμβανομένου του ναυτιλιακού τομέα).

Πόσο σημαντικός είναι ο ρόλος της εκπαίδευσης και ευαισθητοποίησης των εργαζομένων στην αποτελεσματική διαχείριση των κινδύνων κυβερνοασφάλειας; Τι είδους πρωτοβουλίες μπορούν να ληφθούν για τη βελτίωση της κυβερνο-ανθεκτικότητας ενός οργανισμού;

Στον σύγχρονο ψηφιακό κόσμο, οι οργανισμοί καλούνται να ενισχύσουν τη κυβερνο-ανθεκτικότητά τους, προκειμένου να ανταποκριθούν στις συνεχώς εξελισσόμενες απειλές. Η ενίσχυση της ασφάλειας δεν περιορίζεται μόνο στις τεχνολογικές λύσεις, αλλά απαιτεί μία ολοκληρωμένη στρατηγική που περιλαμβάνει εκπαίδευση και ευαισθητοποίηση των εργαζομένων. Ακόμη και τα πλέον προηγμένα τεχνολογικά μέτρα προστασίας ενδέχεται να αποτύχουν εάν οι εργαζόμενοι δεν είναι σε θέση να αναγνωρίζουν και να αντιμετωπίζουν σωστά τις απειλές.

Συνεχής Εκπαίδευση και Awareness Programs: Η εκπαίδευση των εργαζομένων αποτελεί έναν από τους βασικότερους παράγοντες για την ενίσχυση της κυβερνοασφάλειας. Τα προγράμματα cyber awareness θα πρέπει να διεξάγονται σε τακτά χρονικά διαστήματα και να καλύπτουν βασικές απειλές όπως το phishing, το social engineering και η σωστή διαχείριση κωδικών πρόσβασης. Για να καταστούν οι εκπαιδεύσεις πιο αποτελεσματικές, μπορούν να ενσωματωθούν gamification και interactive learning τεχνικές, όπως cyber–awareness challenges και προσομοιωμένες κυβερνοεπιθέσεις. Ταυτόχρονα, η εκπαίδευση πρέπει να είναι προσαρμοσμένη ανά ρόλο (διαφορετικό επίπεδο δυσκολίας για τουςς απλούς χρήστες, τους διαχειριστές συστημάτων ή τα στελέχη της διοίκησης).

Προσομοίωση Κυβερνοεπιθέσεων και Red Team Exercises: Οι προσομοιώσεις επιθέσεων αποτελούν ένα κρίσιμο εργαλείο για την αξιολόγηση της ετοιμότητας ενός οργανισμού απέναντι σε πραγματικές απειλές. Τα phishing simulations βοηθούν στην εκτίμηση της ικανότητας των εργαζομένων να εντοπίζουν κακόβουλα emails, ενώ οι Red Team vs Blue Team ασκήσεις προσομοιώνουν κυβερνοεπιθέσεις και εκπαιδεύουν τις ομάδες απόκρισης σε περιστατικά (Incident Response Teams) στη διαχείριση κρίσεων.

Ενίσχυση Ανθεκτικότητας με Business Continuity & Incident Response Plans: Για να διασφαλιστεί η επιχειρησιακή συνέχεια σε περίπτωση κυβερνοεπίθεσης, οι οργανισμοί πρέπει να έχουν σαφή πλάνα απόκρισης και ανάκαμψης. Η αποτελεσματικότητα αυτών των πλάνων μπορεί να δοκιμαστεί μέσω Tabletop Exercises, όπου πραγματοποιούνται σενάρια κυβερνοεπιθέσεων σε θεωρητικό επίπεδο, καθώς και μέσω Drill Exercises, που ελέγχουν την πρακτική εφαρμογή των διαδικασιών απόκρισης σε πραγματικές συνθήκες.

Προώθηση Κουλτούρας Αναφοράς Περιστατικών: Ένας από τους μεγαλύτερους κινδύνους για την κυβερνοασφάλεια είναι η αποτυχία αναφοράς ύποπτων δραστηριοτήτων λόγω φόβου επίπληξης ή ευθυνών. Η δημιουργία ενός περιβάλλοντος όπου οι εργαζόμενοι αισθάνονται ασφαλείς να αναφέρουν περιστατικά χωρίς να φοβούνται κυρώσεις είναι κρίσιμης σημασίας.

Μέσω της συνεχούς επιμόρφωσης και ευαισθητοποίησης του προσωπικού, μπορούμε να εξασφαλίσουμε τη μείωση του ανθρώπινου λάθους, την ανάπτυξη κουλτούρας ασφάλειας, ταχύτερη απόκριση σε περιστατικά, συμμόρφωση με κανονισμούς (NIS2, DORA, ΙΜΟ, GDPR, ISO 27001).

Πώς μπορεί μια ενοποιημένη πλατφόρμα, όπως το STORM GRC, να υποστηρίξει τους οργανισμούς στη συμμόρφωση με τις απαιτήσεις κυβερνοασφάλειας και στη διαχείριση κινδύνων ανάλογα με τις ιδιαιτερότητες κάθε κλάδου;

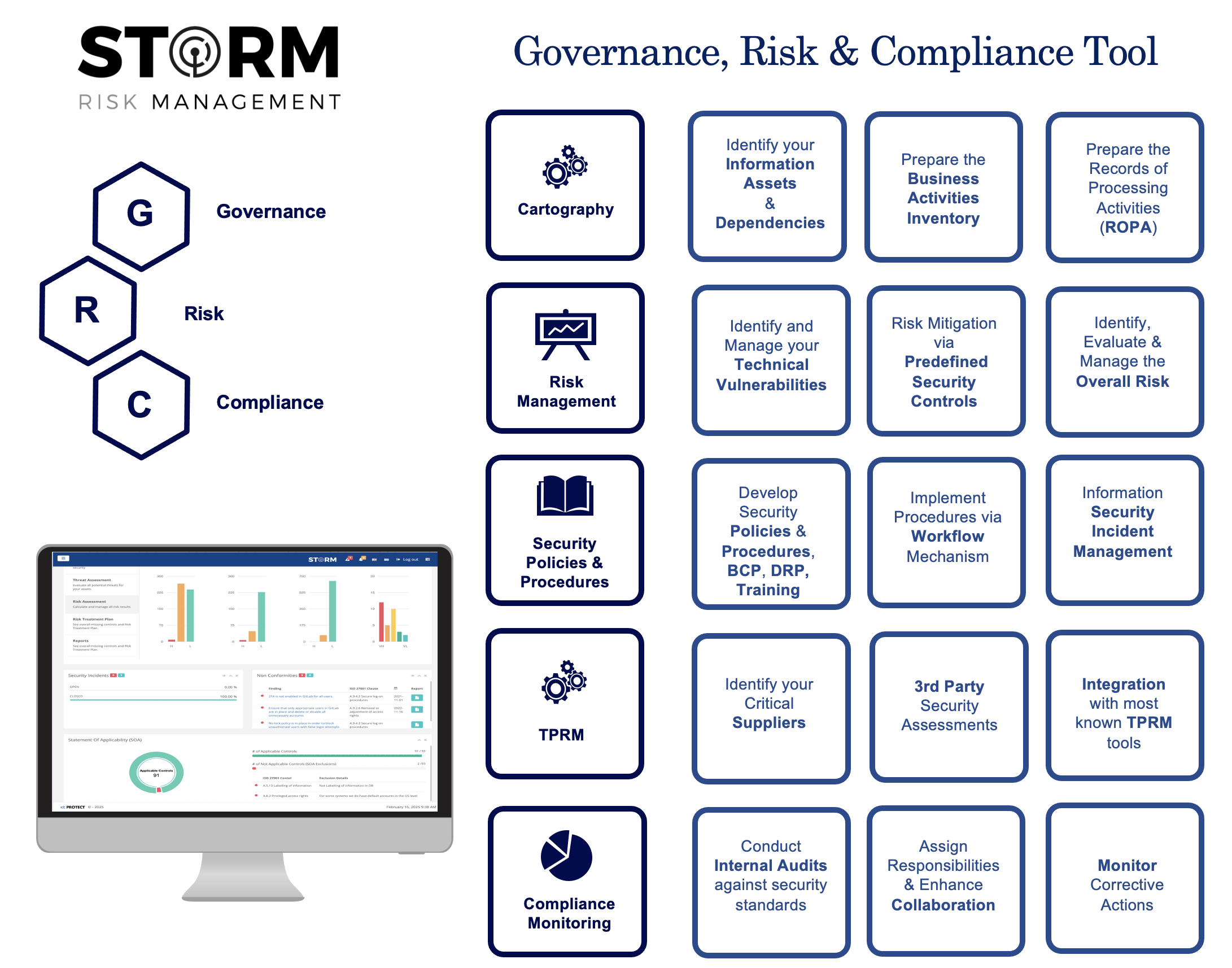

Το περιβάλλον STORM GRC, αποτελεί ένα αυτοματοποιημένο εργαλείο για τη Διαχείριση Ασφάλειας Πληροφοριών προσφέροντας υπηρεσίες οι οποίες διευκολύνουν τη διαχείριση της ασφάλειας πληροφοριών & προστασίας δεδομένων. Ενσωματώνει πρότυπα ασφάλειας, μεθοδολογίες ανάλυσης και διαχείρισης επικινδυνότητας ώστε τα μέλη της ομάδας ασφάλειας των οργανισμών ώστε να είναι σε θέση:

- να προσδιορίζουν, αξιολογούν και κατηγοριοποιούν τις περιοχές επικινδυνότητας του οργανισμού,

- να αναγνωρίζουν τις επιπτώσεις που θα έχει ένα σοβαρό περιστατικό στην λειτουργία των οργανισμών,

- να διενεργούν τεχνικό έλεγχο αδυναμιών και να διαχειρίζονται τις διορθωτικές ενέργειες

- να διεξάγουν αποτίμηση επικινδυνότητας,

- να επιλέγουν κατάλληλα και αξιόπιστα μέτρα προστασίας ώστε να επιτυγχάνεται η διαθεσιμότητα και η ακεραιότητα των δεδομένων,

- να διεξάγουν εσωτερικές επιθεωρήσεις (ως προς τις απαιτήσεις των προτύπων ISO 27001, ISO 22301, και των κανονισμών DORA, NIS 2, GDPR, IMO)

- να αναπτύσσουν και να επικαιροποιούν όλες τις απαραίτητες διαδικασίες, πολιτικές ασφάλειας και πλάνα επιχειρησιακής συνέχειας

- να διεξάγουν Third Party Risk Management

- να δημιουργούν και παρακολουθούν τα απαραίτητα audit evidence που απαιτούνται από τα πρότυπα (ISO 27001, ISO 22301) και τους κανονισμούς (DORA, NIS 2, GDPR, IMO)

- να παρακολουθούν τις ενέργειες εκπαίδευσης και ευαισθητοποίησης των εργαζομένων

Το STORM GRC μπορεί να παραμετροποιηθεί και να καλύψει τις ανάγκες τόσο πολύπλοκων οργανισμών όσο και μικρών επιχειρήσεων καινα αποτελέσει ένα ολιστικό εργαλείο συμμόρφωσης με τις απαιτήσεις του ΝIS 2, DORA, IMO και των ISO 27001 / NIST “families”.

Οι υπηρεσίες οι οποίες παρέχονται από το περιβάλλον STORM αποτυπώνονται παρακάτω.

Υποσύστημα Χαρτογράφησης (Cartography Module):

- Αποτύπωση των υπηρεσιών και διαδικασιών του οργανισμού

- Αποτύπωση των MTPD, RTO, RPO βάσει ISO 22301

- Δημιουργία και ανανέωση της Λίστας Αγαθών και Αλληλεξαρτήσεων (Asset Model).

- Δημιουργία και ανανέωση του Αρχείου Δραστηριοτήτων (GDPR Records of Processing Activities).

- Δημιουργία και ανανέωση του Αρχείου ICT Προμηθευτών (DORA RoI).

Υποσύστημα Ανάλυσης και Διαχείρισης Επικινδυνότητας (Risk Management Module):

- Διεξαγωγή Αποτίμησης Επιπτώσεων Ασφάλειας (Data Protection Impact Assessment & Business Impact Assessment).

- Διεξαγωγή Αποτίμησης Απειλών (Threat Assessment).

- Διεξαγωγή Αποτίμησης Αδυναμιών (Vulnerability Assessment).

- Διεξαγωγή Διαχείρισης Επικινδυνότητας, επιλέγοντας τα απαραίτητα τεχνικά & οργανωτικά μέτρα προστασίας βάσει ISO 27002, NIST & GDPR.

- Διεξαγωγή Τεχνικών Ελέγχων Αδυναμιών (Technical Vulnerability Assessments & Penetration Tests) με στόχο τη διαχείριση των απαραίτητων διορθωτικών ενεργειών

Υποσύστημα Διαχείρισης Εγγράφων ασφάλειας (Security Documents Module):

- Δημιουργία και ανανέωση των Πολιτικών Ασφάλειας (βάσει των προτύπων ασφάλειας ISO 27001 και ISO 27002).

- Δημιουργία και ανανέωση των Διαδικασιών Ασφάλειας (βάσει των προτύπων ασφάλειας ISO 27001 και ISO 27002).

- Υλοποίηση διαδικασιών με τη βοήθεια του Workflow Mechanism.

- Δημιουργία και ανανέωση του Statement Of Applicability (SOA).

- Αναφορά και διαχείριση των Περιστατικών Ασφάλειας.

Υποσύστημα Αξιολόγησης Προμηθευτών (Third Party Risk Module):

- Δημιουργία αξιολόγησης ασφάλειας συνεργατών / προμηθευτών (3rd Party Security Assessments) βάσει συγκεκριμένων απαιτήσεων (ISO 27001, ISO 27017, ISO 27018, NIS 2, DORA, GDPR, NIST CSF, SOC 2).

Υποσύστημα Παρακολούθησης Συμμόρφωσης (Compliance Monitoring Module):

- Καταγραφή όλων των ευρημάτων των εσωτερικών επιθεωρήσεων (Internal Audits)

- Ανάθεση διορθωτικών ενεργειών στους κατάλληλους χρήστες προς υλοποίηση μέσω του Ticketing Module

- Καταγραφή των πρακτικών των συναντήσεων ανασκόπησης του Συστήματος Διαχείρισης Ασφάλειας (ISMS Review Meetings Minutes)

Υποσύστημα Εκπαίδευσης και Επαγρύπνησης Ασφάλειας (Security Awareness Module):

- Διεξαγωγή Εκπαιδευτικών Σεμιναρίων (Online Training Courses)

- Διαχείριση αποτελεσμάτων εκπαίδευσης

- Διεξαγωγή και διαχείριση αποτελεσμάτων των Phishing Campaigns

Τέλος, ποιες είναι οι βασικές τάσεις που βλέπετε να διαμορφώνουν το μέλλον της κυβερνοασφάλειας και πώς μπορούν οι επιχειρήσεις να προετοιμαστούν για τις προκλήσεις της επόμενης δεκαετίας;

Οι επιχειρήσεις βρίσκονται σε μια εποχή επιταχυνόμενων τεχνολογικών αλλαγών, όπου η εξέλιξη των τεχνολογιών συνοδεύεται από αυξημένους κινδύνους. Οι βασικές τάσεις που διαμορφώνουν το μέλλον της κυβερνοασφάλειας για την επόμενη δεκαετία περιλαμβάνουν τα ακόλουθα:

Η τεχνητή νοημοσύνη (AI) αποτελεί ένα διπλό εργαλείο, καθώς χρησιμοποιείται τόσο από τους αμυνόμενους όσο και από τους κυβερνοεγκληματίες. Επιθέσεις που βασίζονται σε Generative AI, (π.χ deepfake scams, autonomous hacking bots) καθιστούν την ανίχνευση πιο δύσκολη, ενώ κακόβουλο λογισμικό με δυνατότητες machine learning μπορεί να προσαρμόζεται σε άμυνες σε πραγματικό χρόνο. Για να αντιμετωπίσουν αυτήν την πρόκληση, οι επιχειρήσεις πρέπει να ενσωματώσουν AI–driven εργαλεία στην άμυνά τους, όπως EDR/XDR συστήματα με machine learning, καθώς και Threat Intelligence πλατφόρμες που παρέχουν real–time προστασία.

Zero Trust & Identity–First Security: Η κλοπή credentials μέσω τεχνικών όπως MFA phishing και session hijacking έχει γίνει η κυρίαρχη μέθοδος παραβίασης των συστημάτων. Οι επιχειρήσεις πρέπει να υιοθετήσουν το Zero Trust Architecture (ZTA), ένα μοντέλο που βασίζεται στη συνεχή επαλήθευση ταυτότητας και την ελάχιστη προνομιακή πρόσβαση. Οι τεχνολογίες όπως η passwordless authentication (βιομετρικά, FIDO2) και οι just–in–time access policies, πρέπει να παίξουν πρωταγωνιστικό ρόλο στην προστασία των οργανισμών από εσωτερικές και εξωτερικές απειλές.

Κυβερνοπόλεμος & Γεωπολιτική Αστάθεια: Η αύξηση των κυβερνοεπιθέσεων σε επίπεδο κρατών είναι μια τάση που αναμένεται να ενταθεί την επόμενη δεκαετία. Κρίσιμες υποδομές, όπως η ενέργεια, η υγεία και η ναυτιλία, αποτελούν πλέον βασικούς στόχους Advanced Persistent Threat (APT) ομάδων που υποστηρίζονται από κράτη. Για να ενισχύσουν την ανθεκτικότητά τους, οι επιχειρήσεις πρέπει να επενδύσουν σε Threat Hunting προγράμματα και Cyber Resilience στρατηγικές, που περιλαμβάνουν Red Teaming & Blue Teaming ασκήσεις για τη δοκιμή της αντοχής των συστημάτων τους. Επιπλέον, η ενίσχυση της ασφάλειας της εφοδιαστικής αλυσίδας (Supply Chain Security) θα είναι κρίσιμη, καθώς πολλές επιθέσεις εκμεταλλεύονται τρίτα μέρη για να διεισδύσουν στα συστήματα των οργανισμών.

Αυστηρότεροι Κανονισμοί: Οι ρυθμιστικές αρχές παγκοσμίως ενισχύουν τους κανονισμούς για την κυβερνοασφάλεια, εισάγοντας πιο αυστηρές απαιτήσεις συμμόρφωσης. Κανονισμοί όπως το NIS2, DORA, ΙΜΟ απαιτούν από τις επιχειρήσεις να διαχειρίζονται ενεργά τους κινδύνους τους και να αναφέρουν κυβερνοπαραβιάσεις με διαφάνεια. Η μη συμμόρφωση με αυτές τις νέες απαιτήσεις μπορεί να οδηγήσει σε σοβαρά νομικά και οικονομικά προβλήματα για τους οργανισμούς. Η λύση σε αυτή την πρόκληση είναι η ενσωμάτωση προτύπων όπως το ISO 27001 και το NIST CSF στις επιχειρησιακές διαδικασίες, καθώς και η χρήση GRC εργαλείων για αυτοματοποιημένη συμμόρφωση και συνεχή παρακολούθηση των διορθωτικών ενεργειών.

Cyber Resilience & Business Continuity: Οι επιχειρήσεις πρέπει να επενδύσουν σε αναλυτικά πλάνα (Disaster Recovery & Business Continuity Plans) καθώς και Cyber Insurance, ώστε να μειώσουν το επιχειρησιακό και οικονομικό ρίσκο μιας επίθεσης. Η χρήση immutable backups και cloud–based disaster recovery λύσεων θα εξασφαλίσει ότι τα δεδομένα δεν μπορούν να αλλοιωθούν από επιθέσεις ransomware. Επιπλέον, η πραγματοποίηση Simulated Ransomware Attack Response Drills θα βοηθήσει τις επιχειρήσεις να δοκιμάσουν την ετοιμότητά τους και να βελτιώσουν τη στρατηγική τους για την ανάκαμψη από κρίσιμες κυβερνοεπιθέσεις.

Με ποιο μήνυμα θα θέλατε να κλείσουμε ;

Το τοπίο της κυβερνοασφάλειας γίνεται πιο σύνθετο και απαιτητικό, με νέες απειλές να αναδύονται και τις ρυθμιστικές απαιτήσεις να γίνονται αυστηρότερες. Οι επιχειρήσεις που θα επιβιώσουν και θα ευδοκιμήσουν σε αυτή τη νέα πραγματικότητα είναι εκείνες που θα επενδύσουν σε AI–driven ασφάλεια, Zero Trust αρχιτεκτονικές, Cyber Resilience στρατηγικές και GRC εργαλεία.

Η υιοθέτησης μιας προληπτικής στρατηγικής κυβερνοασφάλειας θα είναι το κλειδί για την προστασία των επιχειρήσεων την επόμενη δεκαετία