Σύμφωνα με τα στοιχεία των τελευταίων ετών η παραδοσιακή προστασία που βασίζεται σε signature–based τεχνικές είναι αναποτελεσματική ενάντια στις σύγχρονες επιθέσεις, οι οποίες είναι επίμονες, πολυμορφικές και στοχεύουν σε zero–day vulnerabilities.

Γιάννης Δασκαλόπουλος

Γιάννης Δασκαλόπουλος

Security Solutions Supervisor

Digital Sima, www.digitalsima.gr

Κάνοντας χρήση τεχνικών όπως packing, encryption και polymorphism, οι εγκληματίες του κυβερνοχώρου, είναι σε θέση να αποκρύψουν τις επιθέσεις τους για να αποφύγουν την ανίχνευση. Έχει γίνει αρκετά εύκολο για τους επιτιθέμενους πλέον να τροποποιήσουν το λογισμικό ενός malware έτσι ώστε το MD5 ή SHA checksum να διαφέρει και εν τέλη να καταφέρει να νικήσει τους παραδοσιακούς μηχανισμούς ασφάλειας. Ένα εκατομμύριο νέα δείγματα malware ανακαλύπτονται καθημερινά και εκτιμάται ότι 12 εκατομμύρια δείγματα malware για Windows κυκλοφορούν κάθε μήνα. Οι οργανισμοί όλων των μεγεθών χρειάζονται μια λύση που αξιοποιεί μια ολιστική προσέγγιση της ασφάλειας από το δίκτυο έως τα end-points.

Οι επιθέσεις μπορούν να χωριστούν σε τρεις κατηγορίες: γνωστές, άγνωστες και evasive. Το γνωστό malware μπορεί να εντοπιστεί χρησιμοποιώντας τεχνικές που βασίζονται στην υπογραφή. Πρόκειται για μια αργή και χειροκίνητη διαδικασία. Η ανίχνευση υπογραφών έχει αποδειχθεί ότι είναι μόνο 61% αποτελεσματική για την αλίευση απειλών ακόμα και δύο εβδομάδες μετά την ανακάλυψη του malware. Βέβαια πρέπει να σημειωθεί ότι αν και η ανίχνευση υπογραφών είναι αναποτελεσματική έναντι των τελευταίων απειλών, οι υπολογιστές χωρίς αυτή την προστασία είναι 5,5 φορές πιο πιθανό να μολυνθούν.

Για το άγνωστο malware δεν υπάρχει καμία υπογραφή. Η χρήση μηχανισμών heuristic μπορεί να βελτιώσει σημαντικά τα ποσοστά ανίχνευσης νέου malware, καθώς αναζητούν κακόβουλες εντολές εντός των αρχείων. Επιπλέον, η ανάλυση συμπεριφοράς των endpoints είναι επίσης αποτελεσματική.

Τα Evasive malware χρησιμοποιούν encrypted communication, kernel-level rootkits, zero day exploits και τεχνικές environmental detection για να ξεγλιστρήσουν από τους μηχανισμούς άμυνας. Το 2014 αντιπροσωπεύει το έτος κατά το οποίο τα evasive malware μετατράπηκαν σε mainstream, με τη χρήση τεχνικών αποφυγής. Σήμερα εκτιμάται ότι το 70% του κακόβουλου λογισμικού περιέχει κάποια μορφή εξελιγμένης τεχνολογίας αποφυγής ανίχνευσης.

Ευτυχώς όλα τα κακόβουλα προγράμματα ακολουθούν ένα pattern μόλυνσης που μπορεί να βοηθήσει στην ανίχνευση τους. Συνήθως μια επίθεση ξεκινάει με το χρήστη να κάνει κλικ σε ένα κακόβουλο μήνυμα ηλεκτρονικού ταχυδρομείου το οποίο ξεκινά μια drive-by download διαδικασία, ή να εισάγεται ένα μολυσμένο USB ώστε να ξεκινήσει τη διαδικασία μόλυνσης. Μόλις εγκατασταθεί στο σύστημα-στόχο, το κακόβουλο λογισμικό ενδέχεται να επιχειρήσει να αναζητήσει ευαίσθητα δεδομένα, να δόκιμασει τεχνικές privilege escalation, να εγκαταστήσει επιπλέον κακόβουλα εργαλεία ή να προσπαθήσει να εξαπλωθεί σε άλλες συσκευές του δικτύου. Κάθε μία από αυτές τις συμπεριφορές αποτελεί μία ένδειξη σχετικά με το εκτελούμενο κακοβουλο προγραμμα, με αποτέλεσμα να υπάρχει δυνατότητα αναγνώρισής του και κατηγοροιοποίησης του ως κακόβουλο.

Παρόλα αυτά, οι επιχειρήσεις χρειάζονται κατά μέσο όρο πάνω από 200 ημέρες για την ανίχνευση επιτυχούς παραβίασης. Με τόσο πολλά διακυβεύματα, η μείωση του χρόνου και των πόρων που απαιτούνται για την ανίχνευση άγνωστου και evasive malware είναι απαραίτητη. Έτσι η ερώτηση που εγείρεται είναι, πώς ο σύγχρονος υπεύθυνος ασφάλειας αμύνεται αποτελεσματικά ενάντια σε αυτό το τοπίο απειλής; Η απάντηση είναι σε μια σειρά τεχνολογιών που ονομάζονται threat detection and response (TDR). Πρόκειται για λύσεις που παρέχουν ορατότητα στην ανώμαλη συμπεριφορά εντός του δικτύου ή και εντός των endpoints που θα μπορούσε να αντιπροσωπεύει πιθανές απειλές και κινδύνους και θα επέτρεπε στις επιχειρήσεις να βελτιώσουν την ασφαλείας τους.

Ο συσχετισμός συμβάντων ασφάλειας δικτύου και endpoint καθιστά την παραπάνω απαίτηση δυνατή. Η συσχέτιση επιτρέπει στους διαχειριστές να εντοπίζουν νέες απειλές χωρίς γνωστή υπογραφή, να προσδιορίζουν ποια σημεία είναι μολυσμένα, να ακολουθούν την πορεία της μόλυνσης και να εντοπίζουν την προέλευση της απειλής. Με τη συσχέτιση, οι διαχειριστές έχουν την ορατότητα που χρειάζονται για να σταματήσουν άγνωστες απειλές και να αποτρέψουν επιτυχείς επιθέσεις από τη διάδοση σε άλλα μέρη του οργανισμού.

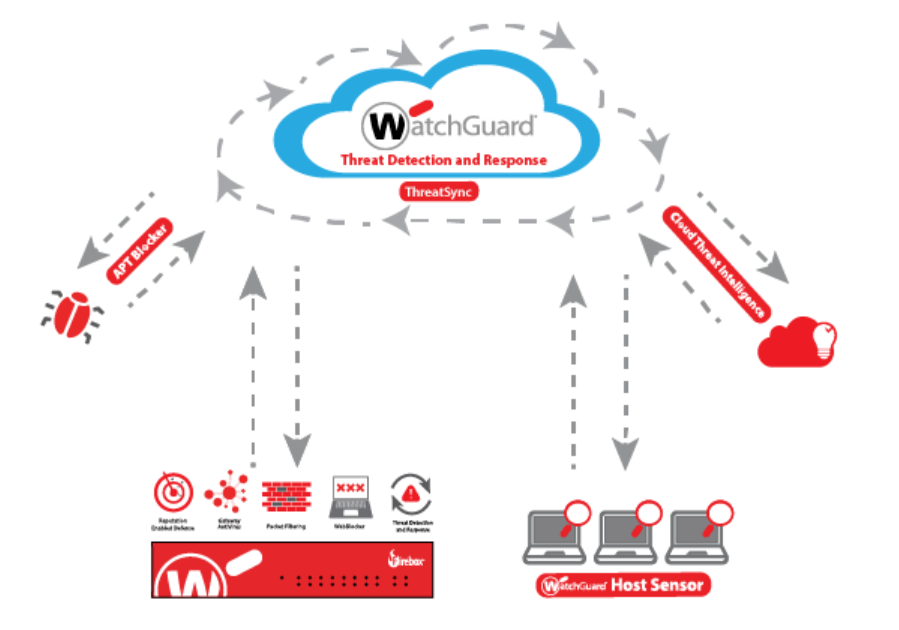

Το Threat Detection and Response (TDR) της Watchguard είναι ένα σύνολο τριών εργαλείων άμυνας που συσχετίζουν τους δείκτες απειλών από τα firewall και τους αισθητήρες στα endpoints για να αντιμετωπίσουν γνωστό και άγνωστο malware: Το ThreatSync που είναι ο μηχανισμός συσχέτισης απειλών, ο οποίος συλλέγει συμβάντα ασφαλείας από τα endpoints και το δίκτυο, συσχετίζει τα δεδομένα αυτά χρησιμοποιώντας και ως πηγή εισόδου δεδομένα από τρίτα μέρη και παρέχει βαθμολογία των απειλών για την καθοδήγηση αυτοματοποιημένης ή χειροκίνητης αντίδρασης.

Το δεύτερο εργαλείο είναι ο αισθητήρας στα endpoints. Ο αισθητήρας αυτός παρέχει ορατότητα στο τελικό σημείο και επίσης διευκολύνει την απόκριση όταν ανιχνευθεί μια απειλή. Ο αισθητήρας των endpoints συνήθως περιλαμβάνει επίσης μια μονάδα προληπτικού ελέγχου Ransomware Host η οποία εμποδίζει την εκτέλεση ransomware σε ένα τελικό σημείο πριν από την κρυπτογράφηση.

Το τρίτο στοιχείο είναι οι αισθητήρες στο δίκτυο και κυρίως ο αισθητήρας στο gateway που λειτουργεί ως η πρώτη γραμμή άμυνας κατά του κακόβουλου λογισμικού

Βασικά χαρακτηριστικά της TDR υπηρεσίας της Watchgaurd είναι ότι:

- Βελτιώνει την ασφάλεια από τις επιθέσεις κακόβουλου λογισμικού, συμπεριλαμβανομένων των ransomware.

- Συσχετίζει συμβάντα από το δίκτυο και τα endpoint ώστε να παρέχει enterprise-grade threat visibility.

- Λειτουργεί παράλληλα με τις υπάρχουσες λύσεις προστασίας από ιούς χωρίς να επηρεάζει την απόδοση των τελικών σημείων

- Μειώνει τον χρόνο ανίχνευσης και αποκατάστασης μέσω αυτοματοποίησης των αντιμέτρων βάσει πολιτικής που έχει οριστεί.( τερματισμος κακόβουλης διαδικασίας, quarantined των κακόβουλων αρχείων ή διαγραφή αλλαγών που έγιναν στη registry).