Η αντιμετώπιση των σύγχρονων απειλών και η αποτελεσματικότερη άμυνα των οργανισμών, απαιτούν μια ολιστική προσέγγιση που θα περιλαμβάνει μια ευρεία κλίμακα τεχνολογιών και δυνατοτήτων ανάλυσης σεναρίων σε συνδυασμό με δεδομένα εξωτερικών πηγών cyber intelligence.

Παναγιώτης Καλαντζής

Διευθυντής Τομέα

Ηλίας Παναγούλιας

I.T. Consultant

Τομέας Information Security Governance Risk & Compliance

SYNTAX Πληροφορική ΑΕΒΕΕ,

www.syntax.gr

Στη σύγχρονη εποχή, οι φορείς απειλών έχουν πρόσβαση σε εργαλεία ανάπτυξης κακόβουλου λογισμικού που καθιστούν φθηνή και εύκολη την ανάπτυξη εξατομικευμένων, στοχευμένων κακόβουλων προγραμμάτων, με καινοτόμα χαρακτηριστικά, που τα καθιστούν μη ανιχνεύσιμα από παραδοσιακά συστήματα ασφαλείας. Αυτά τα ίδια εργαλεία περιλαμβάνουν επίσης λειτουργίες που καθιστούν αδύνατο τον εντοπισμό κακόβουλου λογισμικού από τα πιο δημοφιλή προϊόντα sandboxing, έτσι ώστε η οποιαδήποτε επένδυση του οργανισμού σε προϊόντα προηγμένης ανίχνευσης απειλών να καθίσταται άνευ αξίας, με επακόλουθο ο οργανισμός να υποστεί της συνέπειες της κακόβουλης επίθεσης.

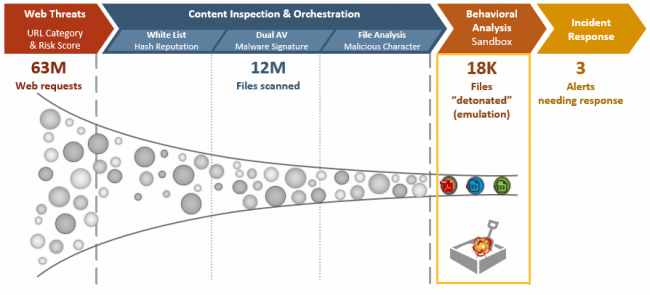

Για την αποτελεσματική άμυνα των οργανισμών έναντι των προαναφερθέντων απειλών, χρειάζεται κάτι πολύ περισσότερο από μια τυπική εφαρμογή ανίχνευσης απειλών sandboxing. Απαιτείται μια ολιστική προσέγγιση που θα περιλαμβάνει σε ευρεία κλίμακα, εκτός από τεχνολογίες sandboxing, τεχνολογίες detonation, στατικής ανάλυσης, file reputation, context intelligence, και ανάλυσης κυκλοφορίας δικτύου, και επιπλέον να έχει δυνατότητες ταχύτατης ανάλυσης πλήθους σεναρίων, σε πολλαπλές πλατφόρμες και εκδόσεις εφαρμογών, σε συνδυασμό με δεδομένα εξωτερικών πηγών cyber intelligence, η οποία καθίσταται απαραίτητη για τον εντοπισμό με ταχύτητα και ακρίβεια των κακόβουλων απειλών και την ελαχιστοποίηση των false positives.

Ανίχνευση και εξιχνίαση απειλών

Όσον αφορά τις σύγχρονες απειλές παρατηρείται μια πληθώρα νέων και βελτιωμένων κακόβουλων εργαλείων. Οι μέθοδοι αποφυγής ανίχνευσης που χρησιμοποιούν, είναι πιο εξελιγμένοι με την «ελπίδα» να ξεγελάσουν τους μηχανισμούς αποτροπής ενός οργανισμού (Antivirus – Firewalls -Intrusion Prevention Systems – Sandboxing systems). Ενδεικτικοί μέθοδοι αποφυγής ανίχνευσης αποτελούν:

- Η ανίχνευση συστημάτων άμυνας (ανίχνευσης και ανάλυσης συμπεριφοράς, μέσω της ύπαρξης συγκεκριμένων χαρακτηριστικών (agents, registry keys, etc)

- Η ενεργοποίηση κακόβουλης συμπεριφοράς με χρονική καθυστέρηση, για την αποφυγή των σύγχρονων μηχανισμών άμυνας (μηχανισμοί sandboxing οι οποίοι αναλύουν τα ύποπτα αρχεία για περιορισμένο χρονικό διαστήμα)

- Η χρήση μεθόδων που εμπεριέχουν την αλληλεπίδραση με το ποντίκι ή το πληκτρολόγιο του χρήστη ή την ύπαρξη συγκεκριμένων προγραμμάτων, ώστε να ανιχνευτεί πιθανή ύπαρξη εικονικού sandbox περιβάλλοντος ώστε να αποφευχθεί η κακόβουλη συμπεριφορά για την αποφυγή ανίχνευσης.

Για την πρόληψη της επιτυχούς αποφυγής ανίχνευσης των απειλών, μέσω κάποιων από τις παραπάνω μεθόδους είναι απαραίτητη μια ολιστική προσέγγιση όπως αυτή που αναφέρθηκε παραπάνω.

| Τεχνολογίες πρόληψης και ανίχνευσης

· Sandboxing and detonation · Static Analysis · File Reputation · Context Intelligence · Network Traffic Analysis |

Μια τέτοια προσέγγιση έχει τη δυνατότητα αποδοτικής ανίχνευσης κακόβουλου κώδικα και ύποπτης συμπεριφοράς μέσω ενός μηχανισμού διερεύνησης της φύσης των απειλών χρησιμοποιώντας μεγάλη γκάμα τεχνολογιών πρόληψης και ανίχνευσης. Ο μηχανισμός αυτός αποφαίνεται για την κακόβουλη ή μη φύση του αρχείου βασισμένος στα αποτελέσματα του συνόλου των τεχνολογιών πρόληψης και ανίχνευσης καθώς και των σχετικών δεδομένων από εξωτερικές πηγές cyber intelligence.

Για την εξασφάλιση της ακριβούς ανίχνευσης της συμπεριφοράς του κακόβουλου λογισμικού, η ακολουθούμενη προσέγγιση πρέπει να περιλαμβάνει μηχανισμούς εντοπισμού συμπεριφοράς, τόσο σε τεχνολογικό επίπεδο, όσο και σε επίπεδο χρήστη.

Φυσικά, η τεχνολογία ανίχνευσης συμπεριφοράς, είναι αξιόπιστη μόνο μέσω της εκτέλεσης του κακόβουλου κώδικα. Συνεπακόλουθα, είναι απαραίτητη η υποστήριξη ενός αποτελεσματικού περιβάλλοντος εκτέλεσης, με μεγάλο πλήθος εικονικών και φυσικών μηχανών για την εκτέλεση του ύποπτου λογισμικού, με πολλαπλά σενάρια αλλά και πολλαπλούς συνδυασμούς λειτουργικών συστημάτων, εκδόσεων λογισμικού, patch level, και περιβάλλοντος εκτέλεσης.

Symantec Content Analysis System: ‘Από την ανίχνευση στην πρόληψη’

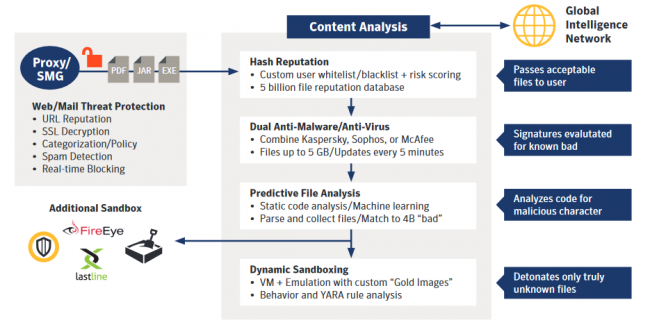

Ένα από τα πρώτα προϊόντα που ενσωματώθηκαν στο χαρτοφυλάκιο της Symantec, μετά την απόκτηση της εταιρείας BlueCoat, είναι το Symantec Content Analysis System για προηγμένη ανάλυση κακόβουλων απειλών που προέρχονται μέσω web και mail καναλιών. Το CAS διαθέτει το μεγαλύτερο αριθμό εγκαταστάσεων και υπερκαλύπτει τις ελλείψεις τυπικών εφαρμογών ανίχνευσης απειλών sandboxing.

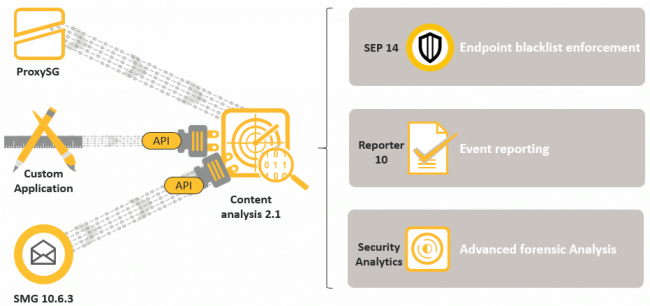

Το Symantec Content Analysis System συνδέθηκε πρωτίστως με το προϊόν της Bluecoat “ProxySG” – ασφαλής λύση πύλης ιστού – η οποία προωθεί τα ύποπτα αρχεία για ανάλυση, ενσωματώνοντας το πρωτόκολλο ICAP. Η πρόσφατη αναβάθμιση (έκδοση 2.1) πρόσθεσε μια σειρά από λειτουργίες που μεταμόρφωσαν το CAS σε βασικό στοιχείο του συστήματος Advanced Threat Protection.

Με την ενοποίηση και την ενσωμάτωση των προϊόντων Symantec ProxySG (ασφαλής πρόσβαση στο Internet), του Messaging Gateway (προστασία καναλιού αλληλογραφίας), του CAS, του Malware Analysis (της ανάλυσης κακόβουλων προγραμμάτων -Sandboxing) και το Symantec Endpoint Prevention 14, παρέχονται τα ακόλουθα πλεονεκτήματα:

- Πλήρης προστασία της κυκλοφορίας των δεδομένων μέσω διαδικτύου και της Ηλεκτρονικής Αλληλογραφίας, οι δύο πιο πρωταρχικές πηγές κακόβουλων απειλών

- Αποκλεισμός γνωστών απειλών – διευθύνσεων URL, κακόβουλων προγραμμάτων και ανεπιθύμητων μηνυμάτων στις ζώνες εισόδου ενός οργανισμού και πρόσθετη ανάλυση ύποπτων αντικειμένων που δεν αναγνωρίζονται από το ProxySG ή το SMG

- Προαιρετική χρήση δύο ταυτόχρονων μηχανών προστασίας από ιούς (σύντομα θα υποστηριχθεί η μηχανή Antivirus της Symantec)

- Ανάλυση άγνωστων αντικειμένων χρησιμοποιώντας μηχανισμό στατικής ανάλυσης και εκμάθησης μηχανών (machine learning)

- Εκτέλεση δυνητικά επικίνδυνων δειγμάτων σε ελεγχόμενο και προσαρμόσιμο περιβάλλον (sandboxing)

- Ενσωμάτωση προγράμματος Antimalware (Symantec Endpoint Prevention 14)

Με τη παροχή ασφάλειας σε πολλαπλά επίπεδα (layered security) και τη βελτιστοποίηση του συστήματος sandboxing οι περισσότερες απειλές σταματούν στο ProxySG. Επιπρόσθετα πραγματοποιείται περαιτέρω ανάλυση στο Symantec CAS χρησιμοποιώντας διαφορετικές Antivirus μηχανές και τα άγνωστα αρχεία εκτελούνται σε ξεχωριστό περιβάλλον sandbox.

Οι λειτουργίες των προϊόντων Malware Analysis μπορούν τώρα να χρησιμοποιηθούν σε υπάρχον Content Analysis hardware. Επίσης προσφέρεται η επιλογή προσομοίωσης αρχείων σε ένα sandbox στο σύννεφο (cloud) σε όλες τις συσκευές CONTENT ANALYSIS SYSTEM. Αυτό εξασφαλίζει ένα πιο ευέλικτο σύστημα ATP (advanced threat protection) χωρίς την ανάγκη ειδικών συσκευών σε μικρότερα περιβάλλοντα. Ανάλογα με τις ανάγκες των πελατών, οι συνδυασμοί περιλαμβάνουν ειδικές συσκευές για κάθε σύστημα (ProxySG + CAS + MAA), πλατφόρμα Advanced Secure Gateway (ProxySG και CAS σε μία συσκευή) συνδεδεμένο με ένα ξεχωριστό σύστημα ανάλυσης κακόβουλου λογισμικού ή ProxySG με δυνατότητες sandboxing ενσωματωμένες στην Symantec CAS.

Σε αυτό το σενάριο, το Symantec CAS ενεργεί ως προ-φίλτρο που καλύπτει και εξαλείφει τις περισσότερες απειλές χρησιμοποιώντας την πολυεπίπεδη ανάλυση – τη κλίμακα της φήμης μιας διεύθυνσης URL ή ενός αρχείου, την προαιρετική διπλή μηχανή προστασίας από ιούς, την ανάλυση της πρόβλεψης συμπεριφοράς (behavioral analysis) και την εκμάθηση μηχανών (Cylance) και τελικά δυναμικό sandboxing ακόμα και με χρήση ήδη υπάρχοντών συσκευών.

Με την ενσωμάτωση των προϊόντων της Blue Coat στις λύσεις της Symantec, το CAS καλύπτει τώρα το κανάλι ηλεκτρονικού ταχυδρομείου, το οποίο είναι η πιο κοινή πηγή απειλών σε μεγάλους οργανισμούς και επιχειρήσεις. Ξεκινώντας από την έκδοση 10.6.3, το CAS εντάσσεται στο Symantec Mail Gateway μέσω της προώθησης δειγμάτων που ανιχνεύονται στο κανάλι ηλεκτρονικού ταχυδρομείου. Αυτή η λύση παρέχει προηγμένη προστασία απειλών (ATP) καλύπτοντας τους δύο μεγαλύτερους φορείς μόλυνσης σε κάθε οργανισμό. Η ολοκλήρωση πραγματοποιείται χρησιμοποιώντας το REST API το οποίο επιτρέπει την συνεργασία με λύσεις τρίτων κατασκευαστών. Σχετική τεκμηρίωση μπορείτε να βρείτε στην παρακάτω διεύθυνση URL: https://support.symantec.com/content/unifiedweb/en_US/article.DOC10465.html (Developer’s Guide for Content Analysis File Submission REST API)

Η ενσωμάτωση με το Symantec Endpoint Protection (SEP) 14 Manager παρέχει στους πελάτες τη δυνατότητα να προστατεύουν γρήγορα τα περιβάλλοντα τους από άγνωστες απειλές που εντοπίστηκαν στο Symantec CAS με χρήση heuristics και sandboxing. Μετά την ανίχνευση κακόβουλου περιεχομένου, οι πληροφορίες αυτές μοιράζονται στη κονσόλα διαχείρισης SEP, όπου ο υπεύθυνος ασφάλειας έχει τη δυνατότητα να αποκλείει την απειλή σε ελεγχόμενους τερματικούς σταθμούς εργασίας και να προστατεύει το σύστημα από ιούς.

Σχετικά με την SYNTAX Πληροφορική ΑΒΕΕ

Η SYNTAX Πληροφορική Α.Β.Ε.Ε. ( www.syntax.gr ) ιδρύθηκε το 1994 ως spin off της ArAmIS Inc., της πρωτοπόρου από το 1984 αντιπροσώπου κορυφαίων ISVs στον Αραβικό Κόλπο. Σε συνεργασία με τη SYNTAX Diamond IS LLC, μέλος του Royal Diamond Group του Abu Dhabi, δραστηριοποιείται στην Ευρώπη και στον Αραβικό Κόλπο.

Η SYNTAX προσφέρει σε μεγάλες επιχειρήσεις και οργανισμούς λογισμικό και συμβουλευτικές υπηρεσίες προσφέροντας τους τη δυνατότητα να αφομοιώνουν τεχνολογίες αιχμής και βέλτιστες πρακτικές, έτσι ώστε να διαφοροποιούνται στην αγορά, να μειώνουν το λειτουργικό τους κόστος, να αποκτούν ανταγωνιστικό πλεονέκτημα και βέλτιστη αποτελεσματικότητα (ROI).

Η εταιρία αναλαμβάνει έργα μελετών, ανάπτυξης, υλοποίησης και υποστήριξης τεχνολογιών αιχμής, λειτουργίας & διαχείρισης συστημάτων ΙΤ και εκχωρεί εξειδικευμένο προσωπικό με συμβάσεις ορισμένου χρόνου.

Τομείς εξειδίκευσης: Information Security/GRC & AML/CT – ALCM, Legacy Modernization, RDMBS – IT Operations Management – Business Service & SLA Management – DM & Analytics. Τον κατάλογο των πελατών κοσμούν κορυφαίες μεγάλες επιχειρήσεις και οργανισμοί από όλους τους τομείς της οικονομίας.

Η SYNTAX είναι πιστοποιημένη κατά ISO 9001: 2008 και 27001: 2013 και μέλος των φορέων ΣΕΠΕ, ΣΕΣΜΑ, ITSMF και TMF.