Οι ερευνητές της Kaspersky Lab έχουν ανακαλύψει ένα κύμα στοχευμένων επιθέσεων ψηφιακής κατασκοπείας που αποδίδονται σε διπλωματικό οργανισμό της Κεντρικής Ασίας. Το Trojan με την ονομασία “Octopus”, με τη μορφή διάσημου και νόμιμου online messenger, προσέλκυσε χρήστες εν μέσω ειδησεογραφίας αναφορικά με πιθανή απαγόρευση του Telegram Messenger στην περιοχή. Μόλις εγκατασταθεί το Octopus, παρέχει στους επιτιθέμενους απομακρυσμένη πρόσβαση στους υπολογιστές των θυμάτων.

Οι απειλητικοί φορείς αναζητούν συνεχώς εκμεταλλεύσιμες σύγχρονες τάσεις και προσαρμόζουν τις μεθόδους τους προκειμένου να θέσουν σε κίνδυνο την ιδιωτικότητα και τις ευαίσθητες πληροφορίες των χρηστών σε όλο τον κόσμο. Στην περίπτωση αυτή, η πιθανή απαγόρευση του ευρέως χρησιμοποιούμενου Telegram messenger επέτρεψε στους απειλητικούς παράγοντες να σχεδιάζουν επιθέσεις χρησιμοποιώντας το Octopus Trojan, παρέχοντας στους hackers απομακρυσμένη πρόσβαση στον υπολογιστή του θύματος.

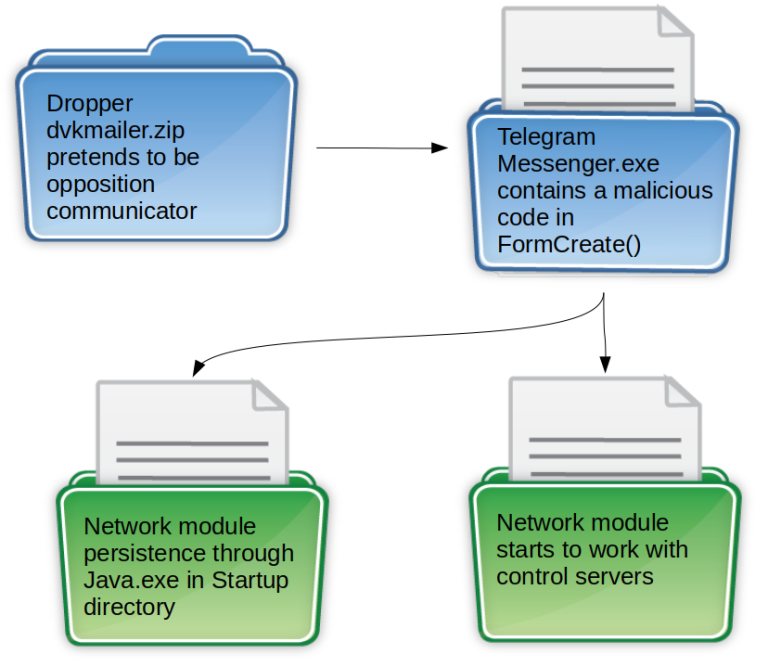

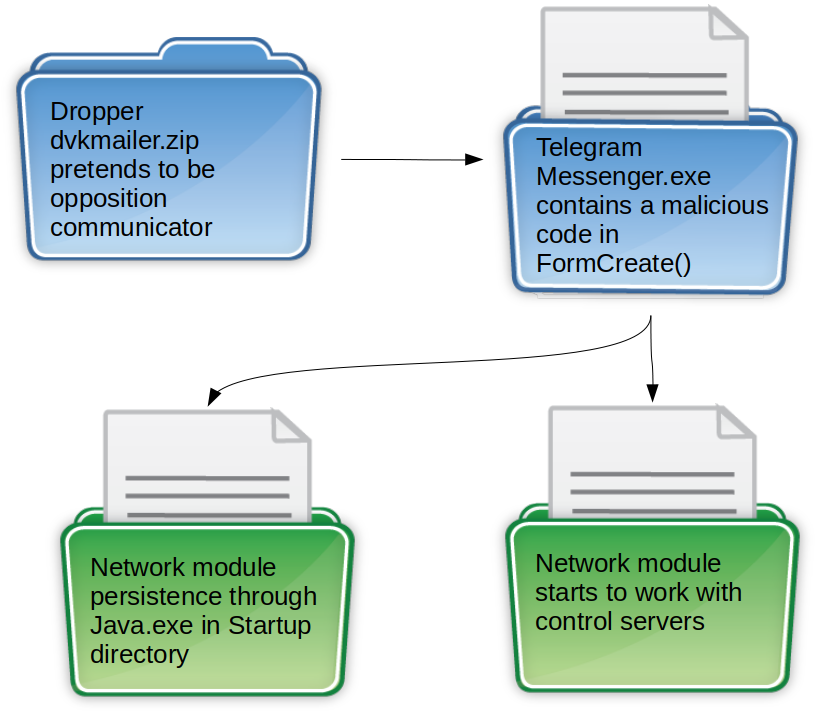

Οι απειλητικοί φορείς διανέμουν το Octopus μέσα σε ένα αρχείο που μεταμφιέζεται ως εναλλακτική έκδοση του Telegram messenger για τα κόμματα της αντιπολίτευσης του Καζακστάν. Το launcher ήταν μεταμφιεσμένο σε ένα αναγνωρίσιμο σύμβολο ενός από τα κόμματα της αντιπολίτευσης του Καζακσταν και το Trojan ήταν κρυμμένο στο εσωτερικό του. Μόλις ενεργοποιηθεί, το Trojan παρέχει στους επιτιθέμενους τη δυνατότητα να εκτελούν διάφορες λειτουργίες με τα δεδομένα των «μολυσμένων» υπολογιστών, συμπεριλαμβανομένων, μεταξύ άλλων, διαγραφής αρχείων, μπλοκ, τροποποιήσεων, αντιγραφής και λήψης. Έτσι, οι επιτιθέμενοι μπόρεσαν να κατασκοπεύσουν τα θύματα τους, να κλέψουν ευαίσθητα δεδομένα και να αποκτήσουν πρόσβαση στα συστήματα. Το πρόγραμμα έχει αρκετές ομοιότητες με μια περίφημη επιχείρηση ψηφιακής κατασκοπείας που ονομάζεται Zoo Park, όπου το κακόβουλο λογισμικό που χρησιμοποιείται για το APT μιμείται το Telegram messenger για την κατασκοπεία θυμάτων.

Χρησιμοποιώντας τον αλγόριθμο που αναγνωρίζει ομοιότητες στον κώδικα λογισμικών, οι ερευνητές ανακάλυψαν ότι το Octopus μπορεί να συνδέεται με την ομάδα DustSquad – ένας ρωσόφωνος απειλητικός φορέας που έχει ανιχνευτεί κατά το παρελθόν σε πρώην χώρες της ΕΣΣΔ στην Κεντρική Ασία, όπως και στο Αφγανιστάν από το 2014. Τα τελευταία δύο χρόνια οι ερευνητές ανίχνευσαν τέσσερις από τις εκστρατείες τους με αυτοσχέδια Android και Windows malware που απευθύνονταν τόσο σε ιδιώτες χρήστες όσο και σε διπλωματικά στελέχη.

«Έχουμε δει πολλούς από τους απειλητικούς φορείς να στοχοποιούν διπλωματικούς οργανισμούς στην Κεντρική Ασία το 2018. Η DustSquad έχει δουλέψει στην περιοχή για αρκετά χρόνια και μπορεί να είναι η ομάδα που κρύβεται πίσω από αυτήν την καινούρια απειλή. Δυστυχώς, το ενδιαφέρον για ψηφιακές επιθέσεις στη συγκεκριμένη περιοχή αυξάνεται συνεχώς. Με επιμονή συμβουλεύουμε τους οργανισμούς της περιοχής να ελέγχουν συνεχώς τα συστήματά τους για κενά ασφάλειας και να εκπαιδεύουν τους υπάλληλούς τους να κάνουν το ίδιο», δήλωσε ο Denis Legezo, ερευνητής της Kaspersky Lab.

Για να μειωθεί ο κίνδυνος εξελιγμένων ψηφιακών επιθέσεων, η Kaspersky Lab συνιστά την εφαρμογή των ακόλουθων μέτρων:

- Εκπαιδεύστε το προσωπικό σας σε θέματα ψηφιακής ασφάλειας και εξηγήστε τους πώς μπορούν να αναγνωρίσουν και να αποφύγουν δυνητικά κακόβουλες εφαρμογές ή αρχεία. Για παράδειγμα, οι υπάλληλοι δεν θα πρέπει να κάνουν λήψεις και να εκκινούν εφαρμογές ή προγράμματα από άγνωστες ή μη αξιόπιστες πηγές.

- Χρησιμοποιήστε μια ισχυρή λύση ασφάλειας στους υπολογιστές της εταιρείας σας, με τη δυνατότητα Application Control ώστε να περιορίζει την ικανότητα της εφαρμογής να εκκινήσει ή να αποκτήσει πρόσβαση σε κρίσιμους πόρους του συστήματος.

- Εφαρμόστε μια σειρά λύσεων και τεχνολογιών εναντίον στοχευμένων επιθέσεων, όπως η πλατφόρμα Anti Targeted Attack Platform και το Kaspersky EDR. Οι λύσεις αυτές μπορούν να βοηθήσουν στην ανίχνευση κακόβουλων δραστηριοτήτων σε όλο το δίκτυο, να διερευνήσουν αποτελεσματικά και να ανταποκριθούν στις επιθέσεις εμποδίζοντας την πρόοδό τους.

- Βεβαιωθείτε ότι το προσωπικό σας έχει πρόσβαση σε επαγγελματικές πηγές πληροφόρησης.

Μπορείτε να διαβάσετε την πλήρη έκθεση στον ειδικό ιστότοπο Securelist.com.