Πως μπορούμε να προστατευθούμε από άγνωστες απειλές και exploits μηδενικού – χρόνου; Πως μπορεί να ανιχνευθεί και να αντιμετωπισθεί μία στοχευμένη επίθεση; Ποιο είναι το πλάνο αντιμετώπισης των σύγχρονών εισβολών;

Τα νέα από τον κόσμο της ασφάλειας είναι καταιγιστικά. Σύμφωνα με την αναφορά της κατασκευάστριας εταιρείας Checkpoint (http://www.checkpoint.com/resources/2014-security-report/):

- Κάθε λεπτό (1 min) ένας σταθμός εργασίας έχει πρόσβαση σε κακόβουλο Διαδικτυακό τόπο

- Κάθε εννιά λεπτά (9 min) χρησιμοποιείται μία εφαρμογή υψηλής επικινδυνότητας

- Κάθε είκοσι επτά λεπτά (27 min) οι χρήστες κατεβάζουν άγνωστο κακόβουλο λογισμικό

- Κάθε σαράντα εννιά λεπτά (49 min) ευαίσθητα δεδομένα αποστέλλονται εκτός οργανισμών

- Κάθε είκοσι τέσσερις ώρες (24 hours) ένας σταθμός εργασίας μολύνεται με bot

Οι hackers πλέον χρησιμοποιούν εξειδικευμένες και στοχευμένες επιθέσεις τις οποίες προετοιμάζουν μήνες και τις προσαρμόζουν στο περιβάλλον του εκάστοτε Οργανισμού – Στόχου. Η επίθεση έχει ως πρωταρχικό στόχο μία μικρή ομάδα ανυποψίαστων χρηστών με σκοπό να αποκτήσουν μη εξουσιοδοτημένη πρόσβαση στον Οργανισμό έτσι ώστε σε δεύτερο χρόνο να αποκτήσουν πρόσβαση σε εμπορικά δεδομένα, δεδομένα πνευματικής ιδιοκτησίας, πηγαίο κώδικα του υπολογιστή, καθώς και σε οποιαδήποτε άλλη κρίσιμη πληροφορία.

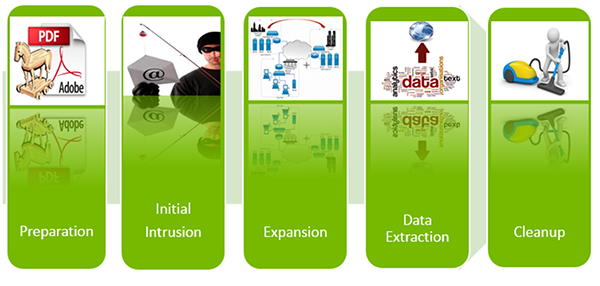

Η μεθοδολογία τους είναι συμπαγής, αποτελεσματική και την ακολουθούν μέχρι να πετύχουν τον στόχο τους. Διαιρείται σε πέντε (5) κύριες φάσεις (εικόνα 1). Κάθε φάση μπορεί να εκτελείται και από διαφορετική ομάδα ανάλογα με το γνωσιακό της επίπεδο.

Κατά την πρώτη φάση προετοιμάζεται η επίθεση, ελέγχεται η τεχνολογική και η οργανωτική υποδομή του οργανισμού και ετοιμάζεται το κακόβουλο λογισμικό μηδενικού χρόνου (zero day) το οποίο θα χρησιμοποιηθεί για την πρωτογενή επίθεση. Στο πλαίσιο της φάσης αυτής είναι και η σωστή επιλογή των χρηστών οι οποίοι θα χρησιμοποιηθούν ως η κερκόπορτα από την οποία θα εισβάλουν οι hackers στον Οργανισμό. Η φάση αυτή μπορεί να διαρκέσει και μήνες.

Στην δεύτερη φάση επιτυγχάνεται η αρχική πρόσβαση στον Οργανισμό – Στόχο. Συνήθως αποστέλλεται ένα ηλεκτρονικό μήνυμα, μέσω της τεχνικής spear phishing, σε μία μικρή ομάδα χρηστών ώστε να μην προκληθεί συναγερμός στον Οργανισμό. To κακόβουλο λογισμικό είτε περιέχεται ως επισυναπτόμενο αρχείο είτε περιέχεται εξωτερικός σύνδεσμος από τον οποίο θα το «κατεβάσει» ο χρήστης. Το κακόβουλο λογισμικό, από την στιγμή που εκτελεστεί επιτρέπει την αρχική πρόσβαση των hackers στο σταθμό εργασίας του χρήστη και ολοκληρώνεται η φάση αυτή.

Στην συνέχεια, κατά την τρίτη φάση, οι hackers επεκτείνουν τις επιθετικές δραστηριότητες τους εντός του Οργανισμού με δευτερογενής επιθέσεις και κλιμάκωση προνομίων (privilege escalation). Στόχος της φάσης αυτής είναι η κτήση λογαριασμού υψηλών προνομίων π.χ. administrator, root κ.λπ. και ο εντοπισμός των κρίσιμων δεδομένων.

Από την στιγμή που θα εντοπισθούν τα κρίσιμα δεδομένα αρχίζει και η επόμενη φάση (τέταρτη φάση) εξαγωγής των δεδομένων, συνήθως μέσω κρυπτογραφημένου καναλιού επικοινωνίας. Η φάση αυτή διαρκεί αρκετό χρονικό διάστημα έτσι ώστε να μην γίνει αντιληπτή η δικτυακή κίνηση και προκαλέσουν υποψίες.

Τέλος κατά την τελευταία φάση (πέμπτη φάση) αφού εξάγουν τα κρίσιμα δεδομένα διαγράφουν τα ίχνη τους και οποιαδήποτε απόδειξη των κακόβουλών πράξεων τους και ολοκληρώνεται η επίθεση.

Τα ερωτήματα που γεννιούνται είναι πολλά και χωρίς εύκολες απαντήσεις. Πως προστατευόμαστε από άγνωστες απειλές και exploits μηδενικού – χρόνου; Πως θα ανιχνευθεί και θα αντιμετωπισθεί μία στοχευμένη επίθεση; Ποιο είναι το πλάνο αντιμετώπισης των εισβολών;

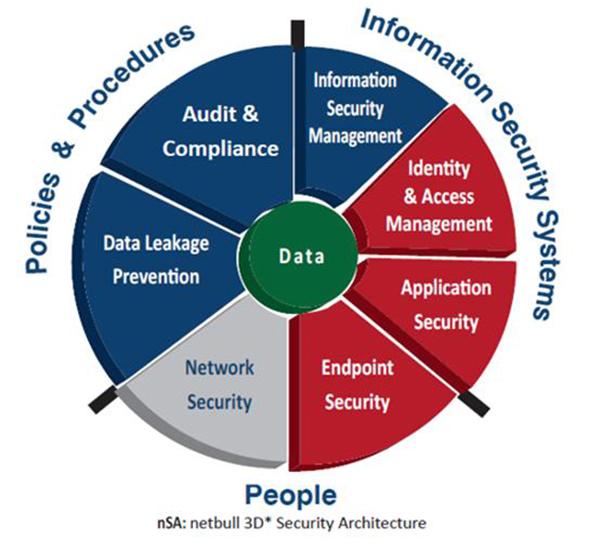

Θα πρέπει να γίνει αντιληπτό ότι δεν υπάρχει «ασημένια σφαίρα» στην ασφάλεια η οποία θα μας προστατεύει από κάθε γνωστή και άγνωστη απειλή. Ο κάθε οργανισμός θα πρέπει να υιοθετήσει μία στρατηγική ασφάλειας πολλαπλών επιπέδων σχεδιασμένη ειδικά για τις ανάγκες και τις απαιτήσεις του. Η εταιρεία netbull έχει αναπτύξει μία 3D αρχιτεκτονική ασφαλείας η οποία έχει ως στόχο την προστασία των δεδομένων ενός Οργανισμού, μέσα από μία ολιστική προσέγγιση (εικόνα 2).

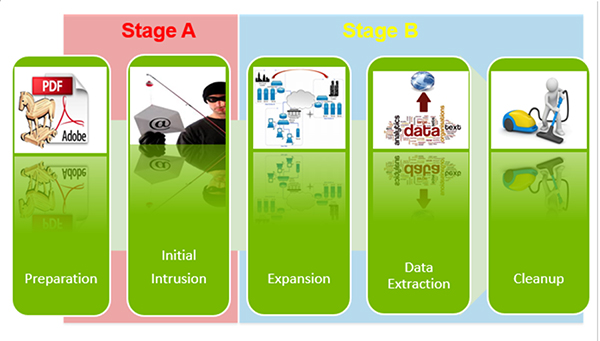

Η ανωτέρω αρχιτεκτονική δεν βασίζεται μόνο σε τεχνολογικούς μηχανισμούς προστασίας αλλά επεκτείνεται πρώτιστα στους ανθρώπους που στηρίζουν τους τεχνολογικούς μηχανισμούς καθώς και στις πολιτικές και τις διαδικασίες που επιτρέπουν την υλοποίηση και την διαχείριση των μηχανισμών αυτών. Τα κύρια δομικά στοιχεία της ανωτέρω αρχιτεκτονικής που έχουν ως στόχο την προστασία από άγνωστες απειλές διακρίνονται σε δύο (2) κύρια στάδια ανάλογα με την φάση ανίχνευσης της επίθεσης (εικόνα 3).

Στάδιο Α ( Φάση 1η – Φάση 2η)

Οι μηχανισμοί προστασίας του σταδίου Α είναι οι ακόλουθοι:

- Σύστημα προστασίας της υπηρεσίας ηλεκτρονικού ταχυδρομείου

- Σύστημα ανίχνευσης κακόβουλου λογισμικού μηδενικού χρόνου

- Σύστημα ασφαλούς πρόσβασης στο Διαδίκτυο

- Σύστημα προστασίας UTM

- Προστασία των τελικών σημείων (workstations, tablets, mobile phones κ.λπ.)

Οι μηχανισμοί προστασίας του πρώτου σταδίου βασίζονται στην έγκαιρη ανίχνευση της επίθεσης κατά τις πρώτες δύο (2) φάσεις. Κύριος μηχανισμός είναι η προστασία από κακόβουλο λογισμικό μηδενικού χρόνου μέσω τεχνολογίας εξομοίωσης απειλών (threat emulation) η οποία ολοκληρώνεται με τους υπόλοιπους μηχανισμούς της φάσης αυτής.

Στάδιο Β (Φάση 3η – Φάση 5η)

Οι μηχανισμοί προστασίας του σταδίου Β είναι οι ακόλουθοι:

- Σύστημα ανίχνευσης ανωμαλιών δικτύου

- Σύστημα προστασίας των βάσεων δεδομένων ενός Οργανισμού

- Σύστημα προστασίας από διαρροή δεδομένων

- Σύστημα προστασίας από bots

Οι μηχανισμοί προστασίας του δεύτερου σταδίου επικεντρώνονται στην ανίχνευση του περιστατικού μετά την ολοκλήρωση της επιτυχούς επίθεσης (φάση 2η) και έχουν ως στόχο την ελαχιστοποίηση του χρόνου ανίχνευσης του περιστατικού και συνεπώς και των επιπτώσεων του.

Του Νικήτα Κλαδάκη

Information Security Manager, NetBull