Ορισμένοι κολλούν ένα κομμάτι χαρτί στην κάμερα του υπολογιστή τους ή του laptop τους, ίσως είστε και εσείς ένας από αυτούς. Μήπως είναι πολύ επιφυλακτικοί, παρανοϊκοί ή περίεργοι; Μήπως είστε και εσείς ένας από αυτούς; Ή υπάρχει ουσιαστικός λόγος πίσω από αυτήν την τρέλα; Πολλοί έχουμε ακούσει ιστορίες για άτομα τα οποία τα κατασκοπεύουν χρησιμοποιώντας τους υπολογιστές τους ή άτομα τα οποία τα εκβιάζουν χρησιμοποιώντας αμήχανα ή ενοχοποιητικά βίντεο, τα οποία είχαν καταγραφεί από κάμερες υπολογιστών που είχαν παραβιαστεί.

Αλλά αυτές οι ιστορίες βασίζονται σε αληθινά γεγονότα και τα άτομα αυτά προφυλάσσονται δικαιολογημένα; Δυστυχώς η απάντηση είναι ναι, η πρόνοια σε αυτού του είδους την δραστηριότητα είναι απαραίτητη και υπάρχει πληθώρα προγραμμάτων για την αντιμετώπιση τέτοιου τύπου κακόβουλων δραστηριοτήτων. Τα Remote access Trojans (RATs), ή αλλιώς το αποκαλούμενο creepware είναι προγράμματα που εγκαθίστανται στα συστήματα χωρίς τη γνώση των θυμάτων και επιτρέπουν στον επιτιθέμενο να έχει πρόσβαση και έλεγχο του παραβιασμένου υπολογιστή απομακρυσμένα.

Αυτό το blog στόχο έχει να δώσει μία γενική ενημέρωση σχετικά με το creepware περιγράφοντας τι ακριβώς είναι αυτές οι απειλές και τι μπορούν να κάνουν και ποιες είναι οι επιπτώσεις για τα θύματα και τους χρήστες του creepware. Επίσης, θα αναζητηθούν οι οικονομίες κλίμακος του creepware, εξετάζοντας την παραοικονομία που ασχολείται από τις πωλήσεις του λογισμικού μέχρι την εκμετάλλευση των θυμάτων. Τέλος, θα εξεταστεί πως το creepware εξαπλώνεται και πως μπορεί κανείς να προστατευτεί από αυτό.

Τι ακριβώς είναι το creepware?

Το ακρωνύμιο RAT συχνά χρησιμοποιείται όταν αναφερόμαστε σε ένα τμήμα λογισμικού που επιτρέπει σε κάποιον να ελέγχει ένα σύστημα από απομακρυσμένο σημείο. Το RAT μπορεί να είναι συντόμευση από οποιοδήποτε από τα παρακάτω:

- Remote Access/Administration Tool

- Remote Access/Administration Trojan

Η μόνη διαφορά μεταξύ των remote access tools και των remote access Trojans είναι ότι τα τελευταία εγκαθίστανται κρυφά και χρησιμοποιούνται για κακόβουλους σκοπούς. Υπάρχουν πολλά remote access tools που χρησιμοποιούνται για νόμιμους σκοπούς όπως τεχνική υποστήριξη ή σύνδεση σε ένα υπολογιστή στο σπίτι ή στην δουλειά ενώ ταξιδεύουμε κλπ. Δυστυχώς τα ίδια χρήσιμα χαρακτηριστικά που συναντάμε στα remote access tools χρησιμοποιούνται για κακόβουλη δραστηριότητα και μεγάλο ποσοστό του malware είναι σχεδιασμένο με αυτόν τον τρόπο. Αυτά τα προγράμματα λέγονται remote access Trojans. Μόλις αυτά τα Trojans εγκατασταθούν σε έναν υπολογιστή του θύματος επιτρέπουν στον επιτιθέμενο να κερδίσει σχεδόν τον πλήρη έλεγχο του συστήματος. Η παρουσία του Trojan δυσδιάκριτη και ένας επιτιθέμενος μπορεί να κάνει σχεδόν τα πάντα που θα έκανε ένας που θα είχε φυσική παρουσία μπροστά από έναν υπολογιστή, όπως η καταγραφή βίντεο με τη χρήση της webcam. Πρόσφατες περιπτώσεις αυτής της ανούσιας και ανατριχιαστικής συμπεριφοράς έχουν προσδώσει την χρήση του ονόματος creepware κατά την περιγραφή remote access Trojans.

Το Creepware χρησιμοποιεί το μοντέλο client-server αλλά but μεταλλάσσει τη συνήθη δυναμική του όταν ασχολείται με το setup του client-server συστήματος. Το Creepware τροποποιεί αυτή τη διαδικασία και μετατρέπει τον υπολογιστή του θύματος σε server, ενώ ο υπολογιστής του επιτιθέμενου γίνεται client. Όταν ο υπολογιστής του θύματος παραβιαστεί με creepware, ο επιτιθέμενος στέλνει αίτημα για ανάκτηση φακέλων και εκτελεί μία σειρά από άλλες δυσάρεστες ενέργειες.

Γιατί τόση φασαρία;

Ενώ παλαιότερα η χρήση του creepware ήταν σχετικά σπάνια, δυστυχώς τώρα έχει γίνει ολοένα και πιο συχνή. Οι χρήστες του creepware κυμαίνονται σε εκείνους που κερδίζουν χρήματα από εκβιασμούς και απάτες, μέχρι εκείνους που χρησιμοποιούν τα ευρήματα του λογισμικού για άκακες φάρσες ή για πλάκα, γνωστό και ως trolling. Ενώ αυτές οι δραστηριότητες μπορεί να φαίνονται πολύ διαφορετικές, όλες εμπλέκουν μη εξουσιοδοτημένη πρόσβαση σε υπολογιστικά συστήματα, το οποίο συνιστά ένα σοβαρό έγκλημα.

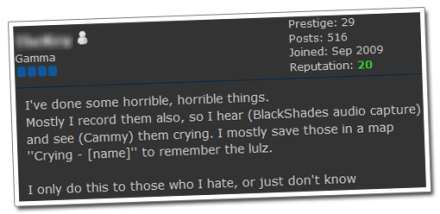

Η ηθική δεν φαίνεται να βρίσκεται στην κορυφή των χαρακτηριστικών των χρηστών creepware, γεγονός που φανερώνεται από την προσεκτική ανάγνωση των πολλών online forums που έχουν ειδικές κατηγορίες για το creepware.

Figure 1.

Φωτό 2. Εκβιάζοντας τα θύματα

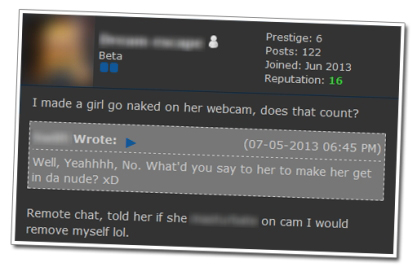

Ενώ πολλοί χρήστες σε αυτά τα forums φαίνεται ότι δεν έχουν κανένα ηθικό φραγμό, άλλοι έχουν μία ιδιαιτέρως περίεργη άποψη τι είναι σωστό και τι όχι. Ένας χρήστης μπορεί να δικαιολογήσει τα άτομα που κάνουν χρήση του RAT λέγοντας ότι το φταίξιμο είναι σε εκείνους που κάνουν download και εγκαθιστούν προγράμματα από μη αξιόπιστες πηγές.

Φωτό 3.Κατηγορώντας τα θύματα

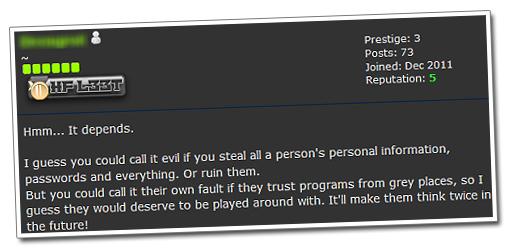

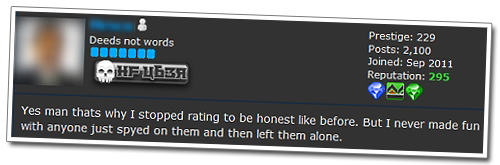

Ένας άλλος χρήστης του forum θεωρεί πως αν το μόνο που κάνεις είναι να παρακολουθείς τα θύματά σου, δεν υπάρχει κάτι μεμπτό σε αυτό.

Φωτό 4. Δικαιολογώντας την παραβίαση της ιδιωτικότητας

Ψάχνοντας περισσότερο στα αμέτρητα posts αυτών των forums φαίνεται ότι υπάρχουν αρκετοί οι οποίοι απευθύνονται σε αυτό για να ζητήσουν βοήθεια στην προμήθεια και λειτουργία λογισμικού που τους επιτρέπει να ξεκινήσουν την παρακολούθηση (RATting). Ενώ υπάρχουν ορισμένοι που αισθάνονται ελαφρώς ένοχοι για αυτό που κάνουν, η συνταρακτική πλειονότητα δεν βρίσκει κάτι κακό στο να εισβάλλουν στην ιδιωτικότητα των θυμάτων τους και σε ορισμένες περιπτώσεις και κερδίζουν χρήματα από το RATing. Υπάρχουν περιπτώσεις που ένας χρήστης ρωτάει άλλο hackers τη γνώμη του αν αυτό που κάνουν είναι σωστό.

Φωτό 5. Ηθικό δίλημμα

Η απάντηση μιλάει από μόνη της.

Φωτό 6. Ηθικό bull****

Δυστυχώς οι χρήστες creepware μπορεί να μην γνωρίζουν ή να μην νοιάζονται για τη ζημιά που προκαλεί το creepware. Υπάρχουν πλήθος περιπτώσεων όπου αθώοι άνθρωποι έχουν πέσει θύματα του creepware και έχουν τραυματική εμπειρία από τους επιτιθέμενους. Ένας τρόπος που χρησιμοποιούν οι χρήστες του creepware για να κερδίζουν από αυτή τη δραστηριότητα είναι ο σεξουαλικός εκβιασμός, ο οποίος είναι μία μορφή εκμετάλλευσης που χρησιμοποιεί μεθόδους πίεσης για να λαμβάνει σεξουαλικές χάρες από το θύμα.

Τον Αύγουστο του 2013, η Miss Teen USA, η 19χρονη Cassidy Wolf υπήρξε θύμα του creepware. Η δεσποινίς Wolf υπήρξε θύμα hacking από τον συμμαθητή της που χρησιμοποίησε το creepware για να βγάλει φωτογραφίες της που γδυνόταν στο υπνοδωμάτιο της. Ο hacker προσπάθησε έπειτα να εκβιάσει το θύμα απειλώντας να δημοσιοποιήσει τις φωτογραφίες στο διαδίκτυο εάν δεν του έδινε πιο τολμηρές της φωτογραφίες, αλλά η δεσποινίς Wolf πήγε στην αστυνομία. Ο χάκερ πιάστηκε από την αστυνομία και ομολόγησε την ενοχή του για την παραβίαση της ιδιωτικότητας τουλάχιστον 24 γυναικών σε διάφορες χώρες.

¶λλη μία περίπτωση που έλαβε μεγάλη δημοσιότητα περιλάμβανε έναν επιτιθέμενο που χρησιμοποιούσε το creepware για να παρουσιάζει ένα προειδοποιητικό μήνυμα στους υπολογιστές των θυμάτων του, το οποίο τους έλεγε ότι ο εσωτερικός σένσορας της κάμερας του χρειαζόταν καθάρισμα. Για να γίνει αυτό, ζητούσαν από τα θύματά τους να τοποθετήσουν τον υπολογιστή κοντά σε ατμό. Πολλές γυναίκες, έπειτα από αυτό, κατεγράφησαν να κάνουν το μπάνιο τους και να έχουν τον υπολογιστή τους μέσα στο μπάνιο.

Δυστυχώς, αυτές οι περιπτώσεις είναι η κορυφή του παγόβουνου όσον αφορά στο creepware και στις επιπτώσεις που έχει στα θύματα του. Διότι πολλά από τα θύματα δεν αναφέρουν αυτού του είδους τα εγκλήματα, οι δράστες συχνά ξεφεύγουν από την δικαιοσύνη. Οι επιτιθέμενοι μπορεί να απειλούν ότι θα κάνουν post κλεμμένου ή καταγεγραμμένου περιεχομένου online,και αν συμβεί αυτό η φήμη του θύματος θα καταστραφεί. Οι επιπτώσεις από παρενοχλήσεις αυτού του είδους και από cyberbullying μπορεί να είναι μακροχρόνιες και μπορεί να οδηγήσουν σε αυτοκτονία. Το Creepware, φαίνεται να είναι το ιδανικό εργαλείο του cyberbulling.

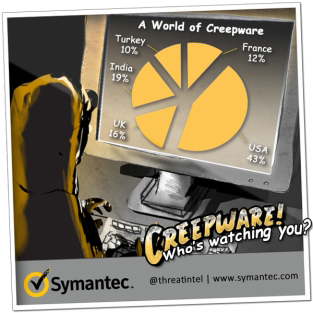

Φωτό7. Πέντε κορυφαίες χώρες που υπάρχει RATδραστηριότητα τους τελευταίους 6 μήνες

Τι μπορεί να κάνει το creepware;

Τι ακριβώς μπορεί να κάνει το creepware; Υπάρχει αφθονία προγραμμάτων creepware στην αγορά, όπως τα Blackshades (W32.Shadesrat), DarkComet (Backdoor.Breut), Poison Ivy (Backdoor.Darkmoon), και jRAT (Backdoor.Jeetrat) , πολλά από τα οποία μοιράζονται το ίδιο βασικό σύστημα λειτουργιών. Θα εξετάσουμε στο συγκεκριμένο παράδειγμα το Pandora RAT που εντοπίστηκε από τη Symantec ως Trojan.Pandorat.

Το Pandora RAT επιτρέπει στον επιτιθέμενο να κερδίσει πρόσβαση στα παρακάτω τμήματα ενός παραβιασμένου συστήματος:

- Αρχεία

- Διαδικασίες

- Υπηρεσίες

- Clipboard

- Ενεργές συνδέσεις δικτύου

- Registry

- Εκτυπωτές

Επίσης το Pandora μπορεί να επιτρέψει στον επιτιθέμενο να:

- ελέγχει απομακρυσμένα το παραβιασμένο desktop

- εξάγει screenshots

- καταγράψει από τη webcam footage

- ηχογραφήσει ηχητικά αποσπάσματα

- καταγράψει τις κινήσεις του πληκτρολογίου

- υποκλέψει τους κωδικούς

- κατεβάσει αρχεία

- ανοίξει ιστοσελίδες

- καταγράψει μηνύματα από την οθόνη

- θέσει σε λειτουργία τα ηχητικά μηνύματα χρησιμοποιώντας τη λειτουργία text-to-speech

- επανεκκινήσει τον παραβιασμένο υπολογιστή

- κρύψει το taskbar

- κρύψει εικονίδια του desktop

- προκαλέσει αστοχία του συστήματος/ μπλε οθόνη

Η ευκολία στη χρήση και το επιτήδειο γραφιστικό περιβάλλον χρήστη (GUI) αποτελούν σημαντικούς παράγοντες στο σημερινό περιβάλλον και το creepware δεν αποτελεί εξαίρεση. Το Pandora,όπως και άλλα RATs, κάνει χρήση ενός εύκολου στη χρήση GUI που μπορεί να χρησιμοποιηθεί από ειδικούς έως αρχάριους.

Φωτό 8. Υπολογιστής με εύκολο στη χρήση interfaceτου Pandora RAT

Το Creepware έχει πολλές διαφορετικές χρήσεις όπως:

- Ηδονοβλεψία

Οι επιτιθέμενοι χρησιμοποιούν την κάμερα του θύματος και/ή το μικρόφωνο για να καταγράφουν κρυφά

- Υποκλοπή πληροφοριών/αρχείων

Πληροφορίες όπως λεπτομέρειες τραπεζικών λογαριασμών ή κωδικούς και αρχεία όπως φωτογραφίες και βίντεο αντιγράφονται ή διαγράφονται

- Εκβιασμός/ σεξουαλικός εκβιασμός

Φωτογραφίες και βίντεο που έχουν κλαπεί από τον υπολογιστή, ή έχουν καταγραφεί μέσω της κάμερας χρησιμοποιούνται για να πιέσουν το θύμα να ποζάρει σε ειδικές φωτογραφίες ή να διαπράττει σεξουαλικές πράξεις ή να αποσπάσουν χρήματα από το θύμα

- Trolling

Οι επιτιθέμενοι χρησιμοποιούν το creepware για να δημιουργήσουν περίεργη συμπεριφορά στον υπολογιστή μέσω πορνογραφικών ιστοσελίδων, εμφανίζοντας υβριστικά μηνύματα, ή σε ορισμένες περιπτώσεις προκαλώντας ζημιά και όλα αυτά μόνο για την διασκέδασή τους

- Χρήση του υπολογιστή για DDoSεπιθέσεις κ.α.

Οι παραβιασμένοι υπολογιστές μπορούν να χρησιμοποιηθούν για distributed denial of service (DDoS) επιθέσεις, bitcoin mining, ή άλλες λειτουργίες οι οποίες μπορεί να αποβούν επωφελείς για τους επιτιθέμενους

Η οικονομία του Creepware

Το Creepware αποτελεί μεγάλη επιχείρηση στην παραοικονομία με μία ακμάζουσα αγορά να βρίσκεται σε εξέλιξη γύρω από την πώληση του λογισμικού. Το ίδιο το creepware μπορεί να αγοραστεί από τις ιστοσελίδες των developers ή από τα άτομα που διαφημίζονται σε hacking forums. Οι διαφημίσεις για την πώληση των FUD crypters, JDB generators μεταξύ άλλων είναι διαθέσιμα στα προαναφερθέντα forums. Εάν αυτή η ορολογία σας προκαλεί σύγχυση, παρακάτω ακολουθούν χρήσιμοι ορισμοί:

- FUD – πλήρως μη ανιχνεύσιμα (από τους προμηθευτές προγραμμάτων ασφαλείας)

- Crypter – ένα εργαλείο που χρησιμοποιείται για να ανακατατάσσει αρχεία με τρόπο που τα πραγματικά bytes ανακατεύονται, καθιστώντας δύσκολη την ανίχνευσή τους

- JDB – Java drive-by – αυτό περιλαμβάνει ένα Java applet το οποίο τοποθετείται σε μία ιστοσελίδα, όπου όταν ο χρήστης επισκέπτεται την ιστοσελίδα, ανοίγει ένα pop-up ζητώντας την άδεια του χρήστη. Μόλις δοθεί η άδεια, το creepware ξεκινά την εγκατάσταση

- Slave– ένας υπολογιστής που έχει προσβληθεί με creepware

Εάν όλα αυτά φαίνονται αρκετά δύσκολα και κοπιαστικό, όποιος ενδιαφέρεται να αποκτήσει το δικό του creepware μπορεί να πληρώσει μία σειρά ειδικών να κάνουν την δουλειά για εσάς. Οι τιμές ποικίλουν ανάλογα με τις υπηρεσίες. Το Creepware/RATs υπάρχει και σε δωρεάν εκδόσεις, αλλά αυτά που είναι προς πώληση ξεκινούν από $250.

Τι μπορούν να κάνουν οι χρήστες για να προστατευτούν;

Οι ακόλουθες μέθοδοι μπορούν να χρησιμοποιηθούν σε παραβιασμένα συστήματα με creepware:

- Drive-by downloads – κατά την επίσκεψη σε μία ιστοσελίδα, ο χρήστης χωρίς να το γνωρίζει κατεβάζει το creepware στον υπολογιστή του.

- Κακόβουλα links – κακόβουλα links, που οδηγούν σε ιστοσελίδες που φιλοξενούν drive-by downloads, διανέμονται μέσω των social media, chat rooms, message boards, spam email etc. Ο επιτιθέμενος μπορεί επίσης να χακάρει τον λογαριασμό του χρήστη, δίνοντας την εντύπωση ότι το Link στέλνεται από ένα φίλο. ¶λλοι μπορεί να προσπαθήσουν να προσελκύσουν τα θύματά τους χρησιμοποιώντας δελεαστικά μηνύματα.

- Exploit kits – τα πιθανά θύματα μπορεί να επισκεφθούν μία παραβιασμένη ιστοσελίδα ή να κλικάρουν κακόβουλα links, όπου στη συνέχεια να κατευθύνονται στο server του exploit kit όπου τρέχει ένα script για να καθορίσει τι θα αξιοποιηθεί.

- Peer-to-peerδιαμοιρασμός αρχείων/torrents – η εγκατάσταση του creepware βρίσκεται μαζί με ένα αρχείο, συνήθως ένα δημοφιλές πρόγραμμα ή παιχνίδι και βρίσκεται σε ένα file sharing site. Μόλις εκτελεστεί το αρχείο, το creepware server module έχει εγκατασταθεί.

Για να παραμείνετε προστατευμένοι ενάντια στο creepware, η Symantec προτείνει στους χρήστες να:

- Διατηρείτε antivirus definitions, λειτουργικά συστήματα και ανανεώσεις λογισμικού ενημερωμένα.

- Αποφεύγετε να ανοίγετε emails από αγνώστους αποστολείς και να κλικάρετε ύποπτα email attachments.

- Να είστε προσεκτικοί όταν κλικάρετε σε δελεαστικά links που στέλνονται μέσω email, άμεσα μηνύματα ή ανεβαίνουν στα κοινωνικά δίκτυα.

- Κατεβάζεται αρχεία μόνο από έμπιστες και νόμιμες πηγές.

- Να είστε δύσπιστοι σε απρόβλεπτη δραστηριότητα της webcam. Όταν δεν χρησιμοποιείται την κάμερα, διατηρήστε την κλειστή. Εάν δεν υπάρχει κλείστρο, χρησιμοποιήστε λίγο ταινία για να την καλύψετε όταν δεν είναι σε χρήση.

Στην σύγχρονη πραγματικότητα, οι υπολογιστές παίζουν ένα σημαντικό ρόλο στη ζωή μας και η ιδέα ότι ένα τέτοιο εργαλείο μπορεί να χρησιμοποιείται από έναν επιτιθέμενο για να παραβιάσει την ιδιωτικότητά μας είναι μία τρομακτική σκέψη. Παρά το γεγονός ότι το creepware είναι ικανό να προκαλέσει μεγάλη ζημιά, τα απαραίτητα μέτρα προστασίας μπορούν να σας κρατήσουν προστατευμένους. Έχοντας ένα ανανεωμένο λογισμικό ασφαλείας και ακολουθώντας ορισμένα βασικές βέλτιστες πρακτικές θα κρατήσει τους απατεώνες μακριά από τον υπολογιστή σας.