Συναντήσαμε τον Δρ. Θέοδωρο Ντούσκα – Managing Director της εταιρίας ICT PROTECT – όπου μέσα από μια αναλυτική συνέντευξη, αναδεικνύει τις νέες τάσεις και το νέο πεδίο στον τομέα της ασφάλειας, παρουσιάζοντας παράλληλα τον οδικό χάρτη και τα εργαλεία που οδηγούν στην επίτευξη της συμμόρφωσης με τα πρότυπα.

Συνέντευξη με τον Δρ. Θεόδωρο Ντούσκα

Managing Director της ICT PROTECT

www.ictprotect.com

Ειδικά, το τελευταίο χρονικό διάστημα διαπιστώσαμε όλοι το πόσο δυναμική είναι η εξέλιξη των απειλών στον ψηφιακό κόσμο. Ποιες είναι οι βασικότερες απαιτήσεις σχετικά με την ψηφιακή ασφάλεια στο περιβάλλον των επιχειρήσεων όπως τις αποτυπώνετε μέσα από την επικοινωνία με τους πελάτες σας ;

Το τελευταίο χρονικό διάστημα ζήσαμε σημαντικές και απρόσμενες αλλαγές. Πρώτα από όλα, η πανδημία της COVID-19 έφερε ριζικές αλλαγές στον τρόπο του επιχειρείν:

- το work from home είναι πλέον το νέο “workspace reality” για το μεγαλύτερο αριθμό των εταιρειών,

- νέα virtual shops που ενδεχομένως δημιουργήθηκαν μέσα σε μία μέρα χωρίς να έχουν αξιολογηθεί επαρκώς έως καθόλου από πλευράς ασφάλειας,

- η αύξηση της χρήσης των Cloud υπηρεσιών σε παγκόσμιο επίπεδο. Νέες startup εταιρείες δημιουργήθηκαν με το κύριο προϊόν τους να είναι μια νέα cloud υπηρεσία η οποία βασίζεται σε cloud infrastructure άλλων startups ή μεγάλων vendors.

Η σημερινή απότομη και δύσκολη προσαρμογή στη νέα «πραγματικότητα» εξαιτίας της πανδημίας COVID-19 είχε ως αποτέλεσμα την εύρεση και υιοθέτηση άμεσων λύσεων απομακρυσμένης εργασίας από τις επιχειρήσεις σε παγκόσμιο επίπεδο. H μετάβαση σε απομακρυσμένη εργασία υπήρξε για την πλειονότητα των εταιριών απότομη και ως εκ τούτου δεν υπήρχε επαρκής χρόνος για αναλυτική αξιολόγηση της ασφάλειας των λύσεων απομακρυσμένης πρόσβασης. Πολλές εταιρείες κατέφυγαν είτε σε λύσεις ad hock VPN, είτε BYOD, είτε χρησιμοποιώντας άμεσες λύσεις όπως cloud υπηρεσίες.

Πρωτεύων στόχος ήταν (σωστά) η επιχειρησιακή συνέχεια, χωρίς όμως αυτό να γίνει δομημένα είτε λόγω έλλειψης διαδικασιών, είτε λόγω έλλειψης του απαραίτητου χρόνου, με αποτέλεσμα να μην έχει πραγματοποιηθεί ο λεπτομερής σχεδιασμός και η υλοποίηση των απαραίτητων τεχνικών και οργανωτικών μέτρων προστασίας. Πολλές εταιρείες δεν είχαν «δοκιμάσει» έναν τρόπο εργασίας από το σπίτι με αποτέλεσμα να μην τον έχουν «φανταστεί» και να μην έχουν καταγεγραμμένο ένα τέτοιο σενάριο στο Σχέδιο Επιχειρησιακής Συνέχειας. Αυτή η νέα «πραγματικότητα» δημιουργεί νέα compliance issues.

Ταυτόχρονα, είχαμε αναταράξεις στον τομέα του Privacy & του Data Protection λόγω του Brexit (UK GDPR) ή λόγω της αστάθειας του Privacy Shield (Schrems II decision). Ως αποτέλεσμα να δημιουργείται ανάγκη επαναξιολόγησης των υποδομών φιλοξενίας των δεδομένων & υπηρεσιών και των διαδικασιών διαβίβασης των δεδομένων εκτός χωρών Ευρωπαϊκής Ένωσης.

Επιπλέον, πολλές ήταν δυστυχώς οι επιτυχημένες επιθέσεις (π.χ. Solarwinds case με επίπτωση σε περισσότερους από 18.000 πελάτες) και περιστατικά μη διαθεσιμότητας μεγάλων ευρωπαϊκών data centers (π.χ. φωτιά σε Ευρωπαϊκό Data Center αρχές Μαρτίου 2021). Τα περιστατικά αυτά, έρχονται να επιβεβαιώσουν το γεγονός ότι εξαρτώμαστε σε μεγάλο βαθμό από τους προμηθευτές μας, είτε αυτοί είναι cloud service providers είτε γενικά service providers. Αυτό μας δείχνει ότι υπάρχει απουσία αξιολόγησης ασφάλειας κατά το στάδιο επιλογής ενός service provider ή έλλειψη συνεχόμενης αξιολόγησης των παρεχόμενων υπηρεσιών και των υποδομών των προμηθευτών μας.

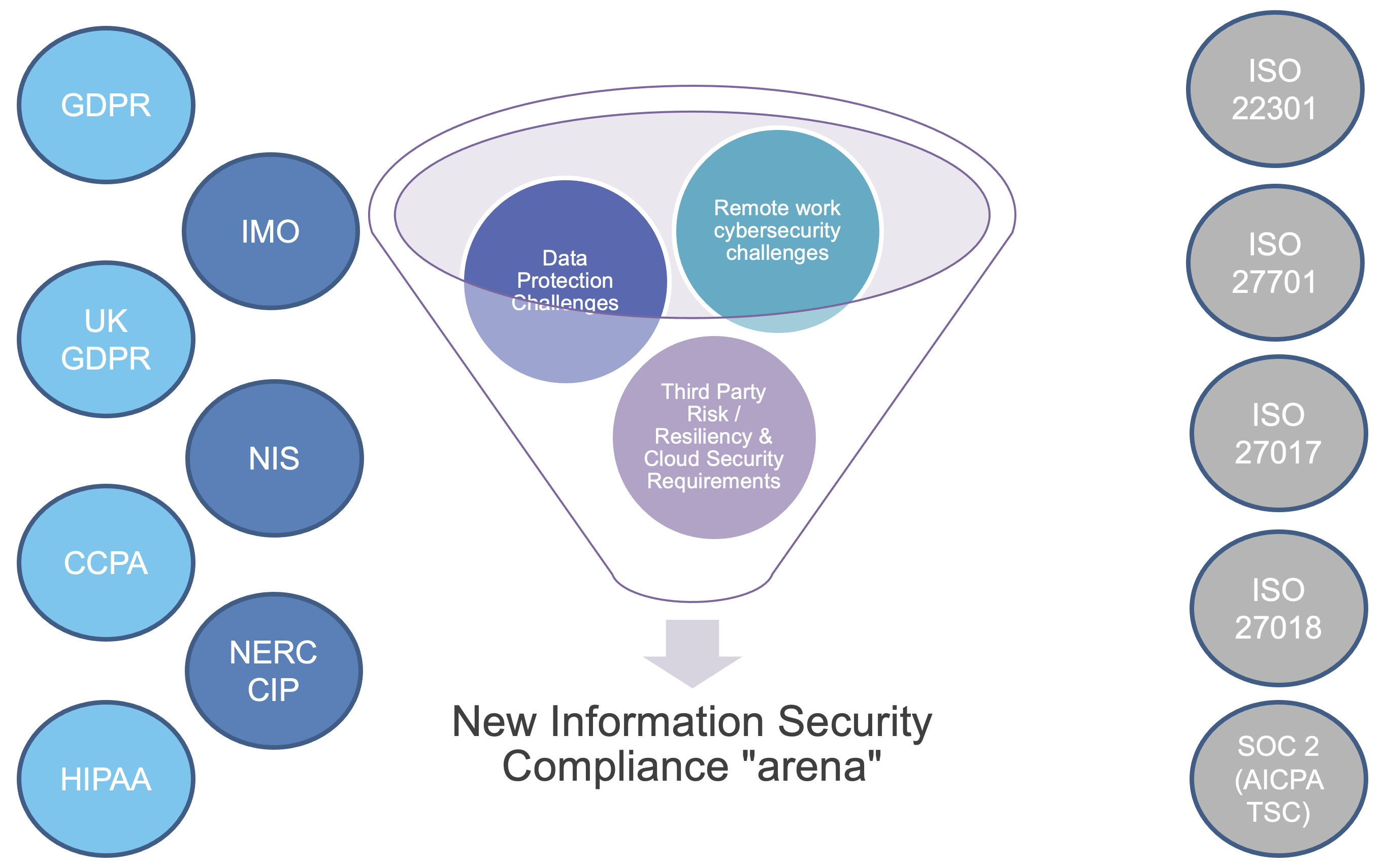

Τέλος, νέες απαιτήσεις κυβερνοασφάλειας δημοσιοποιήθηκαν ή εφαρμόστηκαν το τελευταίο χρόνο:

- Το ΙΜΟ 2021 Maritime Cyber Risk Management (IMO 2021 MSC 428 Maritime Cyber Risk Management) έχει απώτερο στόχο να διασφαλίσει το Supply Chain, να διασφαλίσει το third party security assessement στον τομέα της ναυτιλίας.

- Η πρόσφατη πρόταση της European Commission για το Digital Operational Resilience Act (DORA) κατευθύνεται και αυτή προς αυτή την απαίτηση, δηλαδή στοχεύει να εδραιώσει απαιτήσεις ασφάλειας στους cloud providers που δραστηριοποιούνται και συνεργάζονται με Financial Institues στην Ευρωπαϊκή Ένωση.

Όλοι αυτοί οι παράγοντες έρχονται να δημιουργήσουν ένα νέο πεδίο (Information Security Compliance Arena) στον τομέα της ασφάλειας και συμμόρφωσης. Από τη μία έχουμε τις απαιτήσεις των προσωπικών δεδομένων (Privacy & Data Protection Requirement) και sector specific απαιτήσεις και από την άλλη έχουμε διάφορα πρότυπα τα οποία έρχονται να αντιμετωπίσουν και να συγκεντρώσουν αυτές τις απαιτήσεις, ώστε να μπορέσει ο οποιοσδήποτε πελάτης να τα χρησιμοποιήσει για να αξιολογήσει έναν προμηθευτή.

Επιτακτική είναι πλέον η ανάγκη δημιουργίας ενός γενικού πλαισίου αναγνώρισης, αξιολόγησης, εφαρμογής και παρακολούθησης ορθής εφαρμογής των απαιτήσεων ασφάλειας (Cybersecurity Compliance Framework). Με αυτόν τον τρόπο κάθε οργανισμός θα είναι σε θέση:

- Να το χρησιμοποιεί για να εντοπίσει τις συνολικές απαιτήσεις ασφάλειας στις οποίες υπόκειται όπως αυτές προκύπτουν από τον επιχειρησιακό τομέα στον οποίο δραστηριοποιείται.

- Να εντοπίσει, να αξιολογήσει και να μετριάσει τους κινδύνους.

- Να ενσωματώσει τα κατάλληλα τεχνικά & οργανωτικά μέτρα προστασίας βάσει βέλτιστων πρακτικών, στην κουλτούρα του οργανισμού και άρα να διαφοροποιηθεί στην αγορά.

- Να το χρησιμοποιήσει ώστε να αξιολογήσει τους προμηθευτές του επιλέγοντας τον αποτελεσματικότερο από άποψη ασφάλειας και επιχειρησιακής συνέχειας.

Ας εξειδικεύσουμε λίγο στον τομέα Cloud υπηρεσιών προκειμένου να μας αναφέρετε τις απαιτήσεις όπως αυτές έχουν διαμορφωθεί για το επιχειρηματικό οικοσύστημα των οργανισμών;

Τη σημερινή εποχή η υιοθέτηση των Cloud υπηρεσιών (SaaS, PaaS, IaaS) από ιδιωτικές εταιρείες αλλά και από φορείς του δημοσίου τομέα, παρουσιάζει συνεχώς αυξανόμενη τάση. Τα πλεονεκτήματα από τη χρήση τέτοιου είδους υπηρεσιών είναι πάρα πολλά, όπως το χαμηλό κόστος συντήρησης, η συνεργασία, η διαλειτουργικότητα, η ευχρηστία κλπ.

Ταυτόχρονα, προς αυτή την κατεύθυνση όλο και περισσότερες λύσεις cloud υπηρεσιών αναπτύσσονται, καλύπτοντας διάφορες ανάγκες όπως online παραγγελίες, υπηρεσίες μισθοδοσίας, υπηρεσίες ανθρώπινου δυναμικού, υπηρεσίες τιμολόγησης κλπ., οι οποίες εξ ορισμού διαχειρίζονται προσωπικά δεδομένα και ως αποτέλεσμα αυξάνεται η πολυπλοκότητα στη διαχείριση της ασφάλειας, προστασίας δεδομένων και ιδιωτικότητας.

Οι Cloud υπηρεσίες εξ ορισμού χαρακτηρίζονται από πολυπλοκότητα:

- Οι υποδομές αυτές μπορούν να διαλειτουργούν με άλλες υποδομές (π.χ. μπορεί να έχουμε μια υπηρεσία ως VM Infrastructure στο ΧΥΖ Cloud πάροχο, να έχουμε Database as a Service σε έναν άλλο Cloud πάροχο, να έχουμε API connections / calls με εσωτερικά συστήματα του οργανισμού, κλπ).

- Καλούνται να καλύψουν και να διαχειρίζονται τα αιτήματα και τις ανάγκες πολλών χρηστών καθημερινά.

- Συλλέγουν και διαχειρίζονται τεράστιο όγκο δεδομένων και διαφορετικής κατηγορίας δεδομένων με αποτέλεσμα να δημιουργείται compliance & cybersecurity

- Πρόκειται κυρίως για δημόσια διαθέσιμες υπηρεσίες (public accessible services) και ως αποτέλεσμα υπάρχουν πολλές και διαφορετικών ειδών επιθέσεις με αποτέλεσμα από οποιοδήποτε downtime ή service loss να έχουμε σημαντικές επιπτώσεις, είτε αυτές θα ήταν data privacy issues, είτε security issues, είτε contract issues (π.χ. να χάσουμε το SLA που προσφέρουμε εμείς με τη σειρά μας σε κάποιον πελάτη).

Πιθανή υποβάθμιση, δυσλειτουργία ή διακοπή των Cloud υπηρεσιών έχει σημαντικές επιπτώσεις στην ασφάλεια, στην απώλεια δεδομένων, στην απώλεια φήμης και στη μη συμμόρφωση με τη νομοθεσία με αποτέλεσμα η ασφάλεια των Cloud υπηρεσιών να είναι ένα από τα πιο σημαντικά θέματα που πρέπει να λάβουν υπόψη τους τόσο οι τελικοί πελάτες των υπηρεσιών (Cloud Services Customers) όσο και οι οργανισμοί που προσφέρουν Cloud υπηρεσίες (Cloud Services Providers).

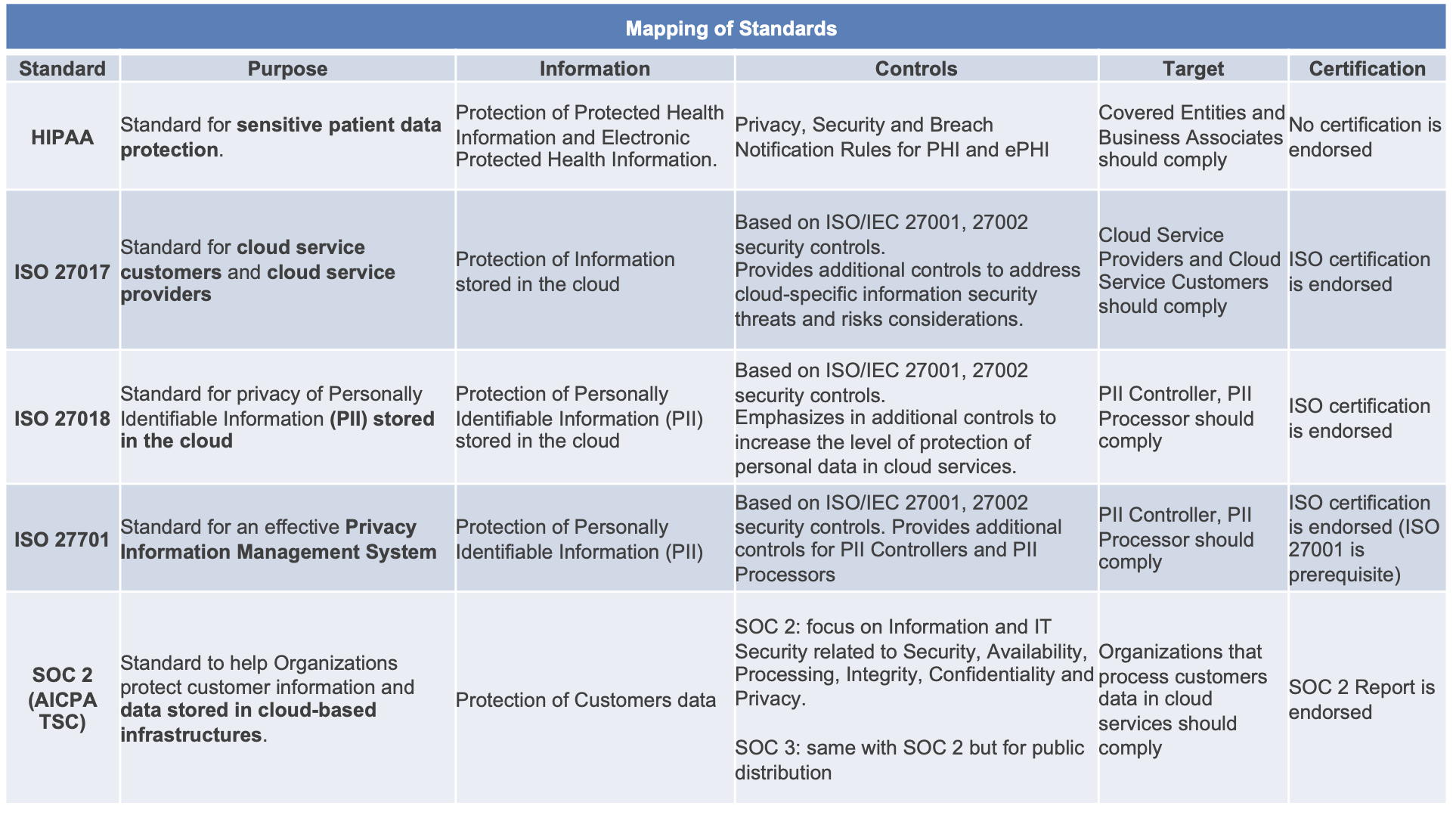

Τα πρότυπα ISO/IEC 27017[1], ISO/IEC 27018[2] και ISO/IEC 27019[3] έχουν ως στόχο τη διαχείριση της ασφάλειας και την προστασία των προσωπικών δεδομένων που επεξεργάζονται μέσω Cloud υπηρεσιών. Βασίζονται στα πρότυπα ISO/IEC 27001 και ISO/IEC 27002, εστιάζοντας όμως σε επιπλέον απαιτήσεις ασφάλειας πληροφοριών και προστασίας προσωπικών δεδομένων σε cloud υπηρεσίες. Στην ουσία προσπαθούν να συνδυάσουν τα υφιστάμενα πρότυπα ασφάλειας, με τις νέες τεχνολογίες ιστού και τις απαιτήσεις προστασίας δεδομένων της νομοθεσίας (όπως ο General Data Protection Regulation (GDPR), το California Consumer Privacy Act (CCPA), κλπ.).

Το τελευταίο διάστημα συναντάμε όλο και πιο συχνά σε ερωτηματολόγια αξιολόγησης προμηθευτών τις απαιτήσεις του SOC 2. Το SOC (Service Organization Controls) είναι ένα πρότυπο που δημιουργήθηκε από το Αμερικανικό Ινστιτούτο Πιστοποιημένων Ορκωτών Λογιστών (AICPA – American Institute of Certified Public Accountants). Στόχος του SOC είναι να βοηθήσει τους οργανισμούς να υλοποιήσουν τα απαραίτητα τεχνικά & οργανωτικά μέτρα προς όφελος των πελατών τους, προκειμένου να προστατεύσουν τις πληροφορίες και τα δεδομένα που αποθηκεύονται σε cloud-based υποδομές. Είναι ένα σύνολο απαιτήσεων πέντε ομάδων (Security, Availability, Processing Integrity, Confidentiality και Privacy) και ο οργανισμός μπορεί να ελεγχθεί για τη βασική ομάδα (Security) καθώς και για όποια/όποιες από τις άλλες ομάδες απαιτήσεων επιθυμεί. Το SOC απευθύνεται σε εταιρείες οι οποίες δραστηριοποιούνται κυρίως στην Αμερική, όμως τον τελευταίο καιρό συνεχώς το βλέπουμε ως απαίτηση και σε ερωτηματολόγια μεγάλων ευρωπαϊκών πελατών κατά τη φάση της αξιολόγησης προμηθευτών ως προς την ασφάλεια και τη προστασία δεδομένων.

Όπως είναι αναμενόμενο, όσο αυξάνεται η χρήση των Cloud υπηρεσιών ανά τον κόσμο τόσο αυξάνονται οι επιθέσεις άρα και πιο απαιτητικό γίνεται το περιβάλλον συμμόρφωσης και αξιολόγησης από πλευράς ασφάλειας. Ο πίνακας που ακολουθεί παρουσιάζει μια γενικότερη αποτύπωση των προτύπων περιλαμβάνοντας βασικές πληροφορίες όπως για το ποιους ενδεχομένως αφορά, αν υπάρχει certification ή όχι και ποιες είναι οι βασικές απαιτήσεις. Όπως αναφέραμε προηγουμένως, το βασικό πρότυπο είναι το ISO 27001, δηλαδή εκεί αποτυπώνονται οι κύριες απαιτήσεις και μετά έρχονται ως συνοδευτικά controls ή επιπλέον πιστοποιήσεις τα επόμενα targeted certifications ανά business section.

Με βάση τα όσα μας είπατε παραπάνω θα είχε ενδιαφέρον να μας αναπτύξετε μια προτεινόμενη μεθοδολογία και να μας περιγράψετε τον οδικό χάρτη που οδηγεί την πορεία της συμμόρφωσης με αυτά τα σημαντικά πρότυπα ;

Πλέον έχουμε να αντιμετωπίσουμε πολλά νέα πρότυπα, νέες απαιτήσεις νομοθεσίας και συνεχώς αυξανόμενες απαιτήσεις πελατών και όλα πρέπει κάπως να τα διαχειριστούμε.

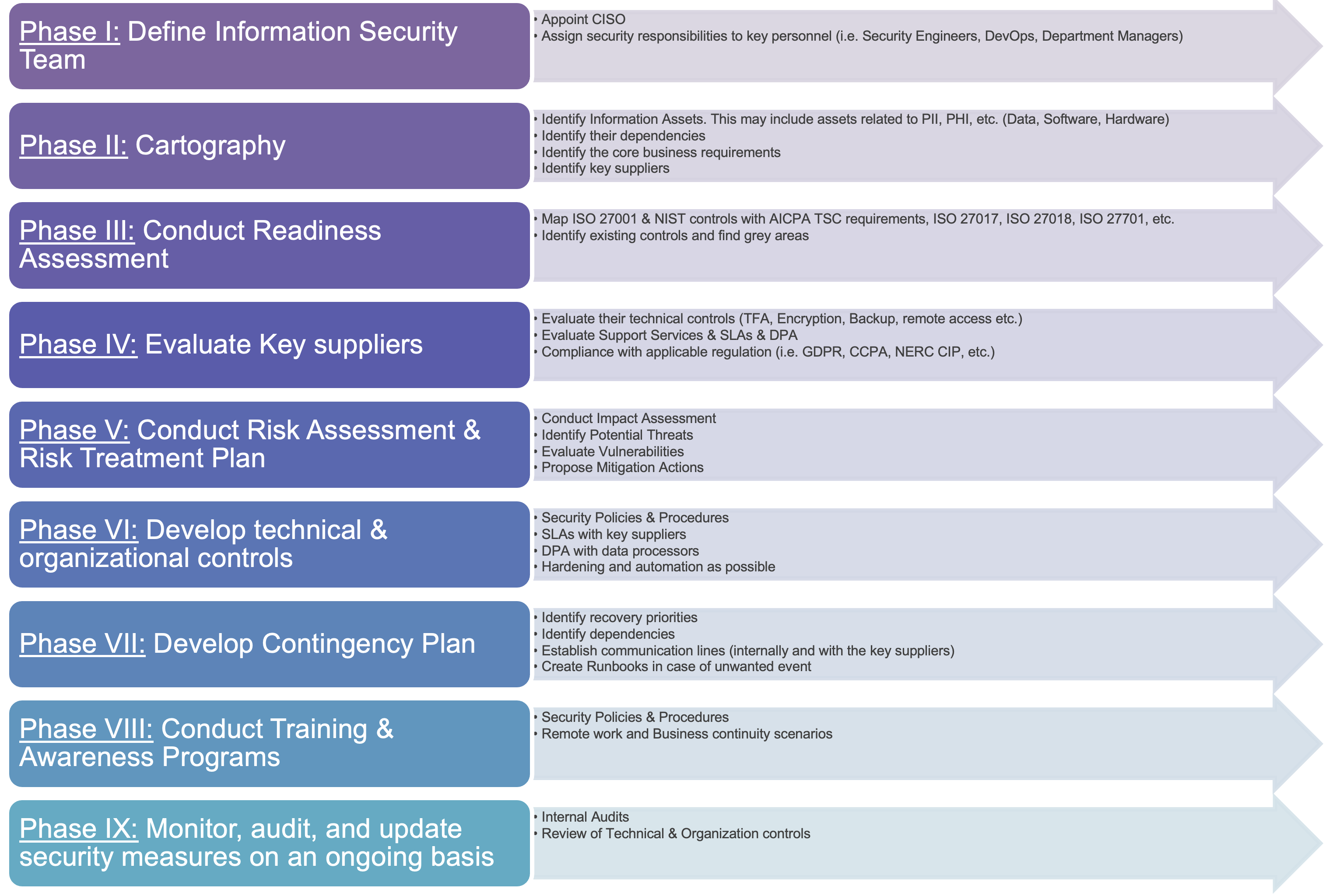

Η λύση στο συγκεκριμένο ζήτημα είναι να αναπτυχθεί ένα Cybersecurity Compliance Framework το οποίο θα μπορέσει να συνδυάσει όλες αυτές τις απαιτήσεις και με αυτό τον τρόπο θα έχουμε συνεχώς μια συνολική εικόνα για το επίπεδο συμμόρφωσης του οργανισμού μας.

Το βασικό συστατικό του Cybersecurity Compliance Framework είναι να επιλέξουμε ως κύριο πρότυπο το ISO 27001 ή το NIST, να αποτυπώσουμε και να αντιστοιχίσουμε με τις απαιτήσεις του ISO 27001 & NIST όλα τα τεχνικά & οργανωτικά μέτρα προστασίας των προτύπων (π.χ. ISO 27017, ISO 27018, ISO 27019, ISO 27701, AICPA TSC Requirements) και κανονισμών (π.χ. GDPR, NERC CIP, IMO, κλπ.) που μας ενδιαφέρουν. Με αυτόν τον τρόπο θα έχουμε συγκεντρώσει το σύνολο των απαιτήσεων, θα μπορούμε να ενσωματώσουμε στη μελέτη ανάλυσης επικινδυνότητας (Risk Assessment) νέες στοχευμένες απειλές, αδυναμίες και προτεινόμενα μέτρα, να εντάξουμε στοχευμένα σημεία ελέγχου στις εσωτερικές επιθεωρήσεις και άρα θα γνωρίζουμε το βαθμό συμμόρφωσή μας για κάθε μία απαίτηση ανά πάσα στιγμή.

Η επιτυχής, μέσω του Framework, αξιολόγηση συμμόρφωσης θα παρέχει το απαιτούμενο επίπεδο εμπιστοσύνης για τους πελάτες ενός οργανισμού, καθώς μπορεί να χρησιμοποιηθεί για να αποδείξει ότι ένα προϊόν, μια υπηρεσία ή ένα σύστημα του οργανισμού πληροί συγκεκριμένες απαιτήσεις για τη διαχείριση του κινδύνου κυβερνοασφάλειας.

Το Framework αυτό πρόκειται να είναι μια «ζωντανή» διαδικασία, καθώς όπως θα εφαρμόζεται στην πράξη, θα αντλούνται διδάγματα για συνεχή βελτίωση. Θα διασφαλίσει ότι ικανοποιούνται οι ανάγκες τόσο των πελατών όσο και του ίδιου του οργανισμού (λαμβάνοντας υπόψη εφαρμόσιμη νομοθεσία και κανονισμούς) σε ένα δυναμικό περιβάλλον, αποτελούμενο τόσο από νέες πρωτότυπες λύσεις, όσο και από νέες απειλές και κινδύνους.

Συγκεκριμένα, το Framework το οποίο προτείνουμε περιγράφεται στο ακόλουθο Infographic.

Στην ICT PROTECT έχουμε αναπτύξει & υλοποιήσει το Framework αυτό μέσω του εργαλείου διαχείρισης ασφάλειας STORM και το χρησιμοποιούμε για να βοηθήσουμε τους πελάτες μας να διαχειριστούν το νέο αυτό απαιτητικό περιβάλλον συμμόρφωσης.

Η Διαχείριση Ασφάλειας είναι μια συνεχής και συστηματική διαδικασία προσδιορισμού, ανάλυσης, χειρισμού και παρακολούθησης των επιχειρησιακών κινδύνων ενός οργανισμού. Πως το εργαλείο STORM μπορεί να μετουσιώσει σε πράξη το Risk Management ;

Οι απαιτήσεις συμμόρφωσης συνεχώς αυξάνονται και προέρχονται πλέον όχι μόνο από νέους κανονισμούς και οδηγίες αλλά και από τους ίδιους τους πελάτες εξαιτίας της νέας πραγματικότητας στο η- επιχειρείν αλλά και την αλματώδη αύξηση του ανταγωνισμού.

Επομένως, καθίσταται αναγκαία η ύπαρξη αυτοματοποιημένων συνεργατικών εργαλείων τα οποία θα ενσωματώνουν πρότυπα ασφάλειας, μεθοδολογίες ανάλυσης και διαχείρισης επικινδυνότητας και οδηγίες για τους χρήστες των οργανισμών ώστε να είναι σε θέση:

- να προσδιορίζουν, αξιολογούν και κατηγοριοποιούν τις περιοχές επικινδυνότητας του οργανισμού,

- να αναγνωρίζουν τις επιπτώσεις που θα έχει ένα σοβαρό περιστατικό στην λειτουργία του οργανισμού ή των συνεργατών & πελατών,

- να διεξάγουν αποτίμηση επικινδυνότητας,

- να επιλέγουν κατάλληλα και αξιόπιστα μέτρα προστασίας ώστε να επιτυγχάνεται η διαθεσιμότητα και η ακεραιότητα των δεδομένων,

- να διεξάγουν εσωτερικές επιθεωρήσεις ως προς απαιτήσεις ασφάλειας διεθνών αναγνωρισμένων προτύπων και κανονισμών,

- να διεξάγουν αξιολόγηση των προμηθευτών τους ως προς συγκεκριμένες απαιτήσεις ασφάλειας (3rd party security evaluation)

- να υλοποιούν και να επικαιροποιούν όλες τις απαραίτητες διαδικασίες και πολιτικές ασφάλειας.

Το περιβάλλον STORM, αποτελεί ένα αυτοματοποιημένο εργαλείο για τη διαχείριση ασφάλειας πληροφοριών προσφέροντας υπηρεσίες οι οποίες διευκολύνουν τη συνεργατική διαχείριση της ασφάλειας πληροφοριών & προστασίας δεδομένων, υλοποιώντας το Cybersecurity Compliance Framework και συνδυάζοντας όλα τα πρότυπα που αναφέραμε παραπάνω. Το STORM μπορεί να παραμετροποιηθεί και να καλύψει τις ανάγκες τόσο πολύπλοκων οργανισμών όσο και μικρών και μικρομεσαίων επιχειρήσεων και να αποτελέσει ένα ολιστικό εργαλείο συμμόρφωσης με τις απαιτήσεις ασφάλειας της «νέας πραγματικότητας». Οι υπηρεσίες του STORM είναι:

- Υπηρεσίες Ανάλυσης και Διαχείρισης Επικινδυνότητας (Risk Management Services):

- Αποτύπωση των υπηρεσιών και διαδικασιών του οργανισμού.

- Δημιουργία και ανανέωση της Λίστας Αγαθών και Αλληλεξαρτήσεων (Asset Model).

- Δημιουργία και ανανέωση του Αρχείου Δραστηριοτήτων (GDPR Records of processing activities).

- Διεξαγωγή Αποτίμησης Επιπτώσεων Ασφάλειας (Data Protection Impact Assessment & Business Impact Assessment).

- Διεξαγωγή Αποτίμησης Απειλών (Threat Assessment).

- Διεξαγωγή Αποτίμησης Αδυναμιών (Vulnerability Assessment).

- Διεξαγωγή Διαχείρισης Επικινδυνότητας, επιλέγοντας τα απαραίτητα τεχνικά & οργανωτικά μέτρα προστασίας βάσει των διεθνών αναγνωρισμένων προτύπων ασφάλειας.

- Υπηρεσίες Διαχείρισης Εγγράφων ασφάλειας (Security Documents Services):

- Δημιουργία και ανανέωση των Πολιτικών Ασφάλειας (βάσει των διεθνών αναγνωρισμένων προτύπων ασφάλειας).

- Δημιουργία και ανανέωση των Διαδικασιών Ασφάλειας (βάσει των διεθνών αναγνωρισμένων προτύπων ασφάλειας).

- Υλοποίηση διαδικασιών με τη βοήθεια Workflow Mechanism.

- Δημιουργία και ανανέωση του Statement Of Applicability (SOA).

- Αναφορά και διαχείριση των Περιστατικών Ασφάλειας.

- Καταγραφή όλων των ευρημάτων των εσωτερικών επιθεωρήσεων (internal audits).

- Ανάθεση διορθωτικών ενεργειών στους κατάλληλους χρήστες προς υλοποίηση μέσω του μηχανισμού Ticketing.

- Αναφορά των πρακτικών των συναντήσεων ανασκόπησης του Συστήματος Διαχείρισης Ασφάλειας (ISMS Management Review Meetings).

- Αξιολόγηση ασφάλειας συνεργατών / προμηθευτών (3rd Party Security Assessments) βασει συγκεκριμένων απαιτήσεων (ISO 27001, ISO 27017, ISO 27018, GDPR, SOC 2).

Σίγουρα τα τεχνολογικά εργαλεία και οι διαδικασίες έχουν κομβικό ρόλο στην ασφάλεια πληροφοριών, όμως κλείνοντας τη συνέντευξη μας θα θέλαμε να μας μιλήσετε για τον ανθρώπινο παράγοντα, δηλαδή την τεχνογνωσία, την εξειδίκευση και την εμπειρία των στελεχών της ICT Protect

Η ομάδα της ICT PROTECT αποτελείται από ειδικούς με υψηλό μορφωτικό επίπεδο (MSc, PhD) και χρόνια επαγγελματικής εμπειρίας στον τομέα της ασφάλειας πληροφοριών, οι οποίοι εκπαιδεύονται συνεχώς διευρύνοντας τις γνώσεις και ικανότητές τους μέσα από διαρκή ενασχόλησή τους και με ερευνητικές δραστηριότητες, έτσι ώστε να είναι συνεχώς στην αιχμή της τεχνολογίας και των ραγδαίων εξελίξεων.

Είχαμε τη χαρά να συνεργαστούμε και συνεργαζόμαστε με μεγάλες εταιρείες στο χώρο, διαφορετικής πολυπλοκότητας (όπως cloud service providers, integrators, SCADA Vendors, ναυτιλιακές εταιρείες και Startups) οι οποίες δραστηριοποιούνται σε διεθνές επίπεδο. Είχαμε την τύχη να μας εμπιστευτούν (και τους ευχαριστούμε πολύ για αυτό), να διαχειριστούμε μαζί τα compliance issues τους και να φέρουμε εις πέρας δύσκολα έργα με το επιθυμητό για τους πελάτες μας αποτέλεσμα.

Στόχος της εταιρείας μας είναι η παροχή συμβουλευτικών υπηρεσιών υψηλής ποιότητας και τεχνολογικής αιχμής, σε εθνικό και διεθνές επίπεδο, στο δημόσιο και ιδιωτικό τομέα και νομίζω το πετυχαίνουμε καθώς η συνεργασία μας με διαφορετικής πολυπλοκότητας οργανισμούς μας βοηθάει να εξελισσόμαστε συνεχώς και να μοιραζόμαστε καινούργιες εμπειρίες από το χώρο.

[1] ISO/IEC 27017:2015, Information technology — Security techniques — Code of practice for information security controls based on ISO/IEC 27002 for cloud services, πηγή: https://www.iso.org/standard/43757.html

[2] ISO/IEC 27018:2019, Information technology — Security techniques — Code of practice for protection of personally identifiable information (PII) in public clouds acting as PII processors, πηγή: https://www.iso.org/standard/76559.html

[3] ISO/IEC 27019:2017, Information technology — Security techniques — Information security controls for the energy utility industry