Χάκερ χρησιμοποιούν Dropbox για ψεύτικες σελίδες και επιθέσεις phishing, δυσκολεύοντας την ανίχνευση

Μια αναπτυσσόμενη επίθεση που αφορά το Dropbox κάνει το γύρο του κόσμου. Ήδη έχουμε δει μέσα στις δύο πρώτες εβδομάδες του Σεπτεμβρίου, 5.550 τέτοιες επιθέσεις.

Οι χάκερ χρησιμοποιούν το Dropbox για να δημιουργήσουν ψεύτικες σελίδες σύνδεσης που τελικά οδηγούν σε μια σελίδα συλλογής διαπιστευτηρίων.

Πρόκειται για ένα ακόμη παράδειγμα του τρόπου με τον οποίο οι χάκερ χρησιμοποιούν νόμιμες υπηρεσίες σε αυτό που αποκαλούμε επιθέσεις BEC 3.0. Οι επιθέσεις Business Email Compromise 3.0 αναφέρονται στη χρήση νόμιμων ιστότοπων -όπως το Dropbox- για την αποστολή και φιλοξενία υλικού phishing. Η νομιμότητα αυτών των ιστότοπων καθιστά σχεδόν αδύνατο για τις υπηρεσίες ασφαλείας ηλεκτρονικού ταχυδρομείου να τις σταματήσουν και για τους τελικούς χρήστες να τις εντοπίσουν.

Αυτές οι επιθέσεις αυξάνονται και οι χάκερ χρησιμοποιούν όλο και περισσότερο πολυσύχναστα σημεία όπως τα Google, Dropbox, QuickBooks, PayPal και άλλα. Πρόκειται για μια από τις πιο έξυπνες καινοτομίες που έχουμε δει και δεδομένης της κλίμακας αυτής της επίθεσης μέχρι στιγμής, είναι μια από τις πιο δημοφιλείς και αποτελεσματικές.

Σε αυτή τη σύντομη ενημέρωση για την επίθεση, οι ερευνητές ηλεκτρονικού ταχυδρομείου της Check Point Harmony αναλύουν πώς οι χάκερ χρησιμοποιούν κοινωνική μηχανική με έναν Dropbox server, με σκοπό να κερδίσουν την προσοχή του χρήστη και να αποσπάσουν τα διαπιστευτήριά του.Η Επίθεση

Σε αυτή την επίθεση, οι χάκερ χρησιμοποιούν έγγραφα του Dropbox για να φιλοξενήσουν ιστότοπους που συλλέγουν διαπιστευτήρια.

- Φορέας: email

- Τύπος: BEC 3.0

- Τεχνικές: Κοινωνική Μηχανική, Συγκέντρωση διαπιστευτηρίων

- Στόχος: Οποιοσδήποτε τελικός χρήστης

Παράδειγμα email

Αυτή η επίθεση ξεκινά με ένα email που προέρχεται απευθείας από το Dropbox.

Πρόκειται για ένα τυπικό μήνυμα ηλεκτρονικού ταχυδρομείου που λαμβάνει ο καθένας από το Dropbox, το οποίο τον ενημερώνει ότι υπάρχει ένα έγγραφο προς προβολή.

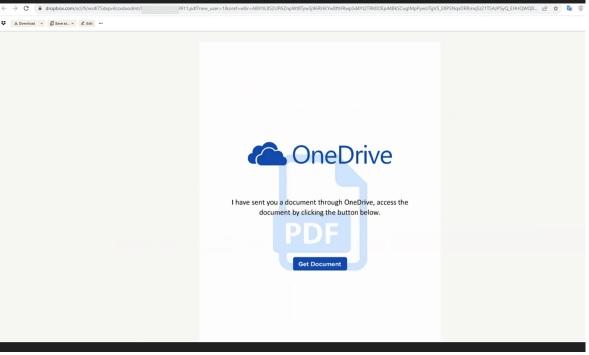

Από εκεί, ο χρήστης οδηγείται σε μια νόμιμη σελίδα του Dropbox:

Αν και το περιεχόμενο είναι αυτό μιας σελίδας που μοιάζει με το OneDrive, η διεύθυνση URL φιλοξενείται στο Dropbox.

Όταν κάνετε κλικ στο “Get Document”, ο χρήστης οδηγείται σε αυτή την τελική σελίδα. Αυτή είναι η σελίδα συλλογής διαπιστευτηρίων.

Τεχνικές

Η παραβίαση του ηλεκτρονικού ταχυδρομείου των επιχειρήσεων έχει υποστεί μια αρκετά ταχεία εξέλιξη.

Ήταν μόλις πριν από λίγα χρόνια που γράφαμε για τις λεγόμενες απάτες με “κάρτες δώρων”. Αυτά ήταν μηνύματα ηλεκτρονικού ταχυδρομείου που προσποιούνταν ότι προέρχονταν από έναν διευθύνοντα σύμβουλο ή ένα στέλεχος, ζητώντας από έναν υφιστάμενο να αγοράσει “δωροκάρτες”. Η ιδέα ήταν ότι οι χάκερς θα χρησιμοποιούσαν στη συνέχεια τις δωροκάρτες για προσωπικό όφελος. Αυτά τα μηνύματα ηλεκτρονικού ταχυδρομείου προέρχονταν συνήθως από πλαστογραφημένη διεύθυνση Gmail – όπως το CEO@gmail.com αντί του CEO@company.com.

Η επόμενη εξέλιξη προήλθε από παραβιασμένους λογαριασμούς. Αυτό μπορεί να είναι ένας εσωτερικός χρήστης που έχει εκτεθεί, όπως κάποιος στα οικονομικά, ή ακόμη και ένας χρήστης συνεργάτη που έχει εκτεθεί. Αυτές οι επιθέσεις είναι ακόμη πιο δύσκολες επειδή προέρχονται από μια νόμιμη διεύθυνση. Μπορεί όμως να δείτε έναν σύνδεσμο προς μια ψεύτικη σελίδα σύνδεσης στο O365 ή μια κακογραμμένη γλώσσα που μπορεί να εντοπίσει το NLP.

Τώρα όμως έχουμε το BEC 3.0, το οποίο είναι επιθέσεις από νόμιμες υπηρεσίες. Το NLP είναι άχρηστο εδώ – η γλώσσα προέρχεται απευθείας από νόμιμες υπηρεσίες και τίποτα δε δείχνει λάθος. Η σάρωση URL δεν πρόκειται επίσης να λειτουργήσει, αφού θα κατευθύνει τον χρήστη σε μια νόμιμη τοποθεσία Dropbox ή άλλη τοποθεσία.

Αυτές οι επιθέσεις είναι απίστευτα δύσκολο να σταματήσουν και να εντοπιστούν, τόσο για τις υπηρεσίες ασφαλείας όσο και για τους τελικούς χρήστες.

Η εκπαίδευση είναι ζωτικής σημασίας. Οι τελικοί χρήστες πρέπει να αναρωτηθούν: Γνωρίζω αυτό το άτομο που μου στέλνει ένα έγγραφο; Και ακόμη και αν κάνετε κλικ στο έγγραφο, το επόμενο πράγμα που πρέπει να ρωτήσετε: έχει νόημα μια σελίδα OneDrive σε ένα έγγραφο Dropbox;

Η υποβολή αυτών των ερωτήσεων μπορεί να βοηθήσει. Όπως επίσης και το να περάσετε με το ποντίκι πάνω από τη διεύθυνση URL στην ίδια τη σελίδα του Dropbox.

Αλλά αυτό απαιτεί πολλά από τον χρήστη.

Αυτός είναι ο λόγος για τον οποίο αυτές οι επιθέσεις αυξάνονται σε συχνότητα και ένταση.

Οι ερευνητές της Check Point επικοινώνησαν με την Dropbox για να την ενημερώσουν για αυτή την εκστρατεία στις 18 Σεπτεμβρίου.

Βέλτιστες πρακτικές: Καθοδήγηση και συστάσεις

Για να προφυλαχθούν από αυτές τις επιθέσεις, οι επαγγελματίες ασφαλείας μπορούν να κάνουν τα εξής:

- Υιοθετήστε τεχνολογία με τεχνητή νοημοσύνη, ικανή να αναλύει και να εντοπίζει πολυάριθμους δείκτες phishing για την προληπτική αποτροπή σύνθετων επιθέσεων.

- Υιοθετήστε μια ολοκληρωμένη λύση ασφάλειας που περιλαμβάνει δυνατότητες σάρωσης εγγράφων και αρχείων

- Αναπτύξτε ένα ισχυρό σύστημα προστασίας URL που πραγματοποιεί ενδελεχείς σαρώσεις και προσομοιώνει ιστοσελίδες για ενισχυμένη ασφάλεια

Οι πελάτες της Check Point παραμένουν προστατευμένοι από τις απειλές που περιγράφονται σε αυτό το ιστολόγιο, εφόσομ χρησιμοποιούν το

Harmony Cloud Email & Collaboration Security

Το Harmony Email & Collaboration παρέχει πλήρη προστασία για το Microsoft 365, το Google Workspace και όλες τις εφαρμογές συνεργασίας και κοινής χρήσης αρχείων. Το Email & Collaboration έχει σχεδιαστεί ειδικά για περιβάλλοντα cloud email και είναι η ΜΟΝΑΔΙΚΗ λύση που αποτρέπει, όχι απλώς ανιχνεύει ή ανταποκρίνεται, τις απειλές από την είσοδο στα εισερχόμενα μηνύματα