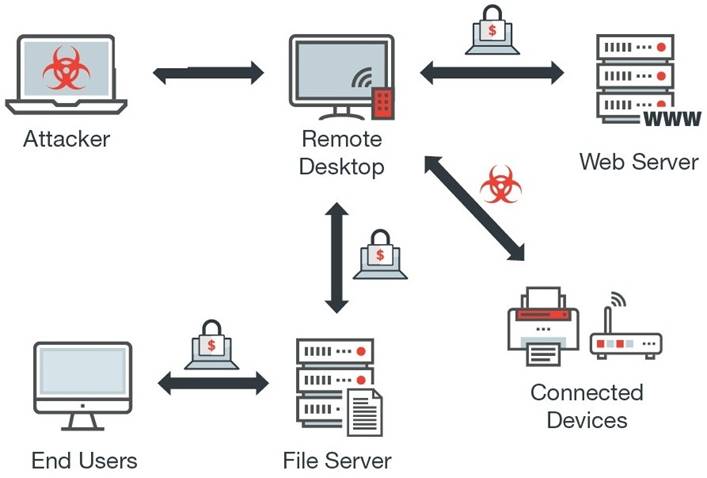

Χιλιάδες κυβερνοεπιθέσεις μέσω πρωτοκόλλου Remote Desktop έχουν εντοπιστεί από την ομάδα της Panda Security Ελλάδος. Στόχος των επιθέσεων είναι να αποκτήσουν πρόσβαση σε τερματικά που είναι προσβάσιμα μέσω Remote Desktop από το διαδίκτυο, και ακολούθως να μολύνουν και να κρυπτογραφήσουν τόσο το ίδιο τερματικό όπου έχουν αποκτήσει πρόσβαση όσο και όλα τα υπόλοιπα τερματικά μέσω του δικτύου συμπεριλαμβανόμενου και των Backups (εφεδρικά αρχεία).

Σε μια από τις τελευταίες επιθέσεις που έχουν αναλυθεί από την ομάδα εμπειρογνωμόνων της Panda Security Ελλάδος διαπιστώθηκε ότι σε ένα μόνο τερματικό έχουν πραγματοποιηθεί περισσότερες από 3000 ανεπιτυχείς προσπάθειες μέσω Remote Desktop. Μετά από δύο συνεχόμενες ημέρες Brute Force επιθέσεων ο Χάκερ κατάφερε να εντοπίσει τον λογαριασμό χρήστη με το όνομα: printer με δικαιώματα Administrator και κωδικός πρόσβασης: scanner.

Αποκτώντας δικαιώματα Administrator τότε μπορεί πολύ εύκολα να απεγκαταστήσει οποιοδήποτε λογισμικό Αντιικής (Antivirus) προστασίας και να μολύνει το τερματικό.

Το αποτέλεσμα της συγκεκριμένης επίθεσης:

- Όλοι οι σερβερ μολύνθηκαν και κρυπτογραφήθηκαν από Ransomware

- 8 Τερματικά μολύνθηκαν και κρυπτογραφήθηκαν μέσω του SMB Vulnerability

- Όλα τα Backups (εφεδρικά αρχεία) κρυπτογραφήθηκαν

Τα λύτρα που ζητήθηκαν στην συγκεκριμένη επίθεση ενός οργανισμού με λιγότερους από 15 χρήστες ήταν: 2 bitcoins = 10,500€

Η Panda Security επισημαίνει ότι το λογισμικό προστασίας από Ιούς αποτελεί το τελευταίο τείχος προστασίας και οι επιθέσεις πρέπει να εντοπίζονται και να μπλοκάρονται πριν φτάσουν στο τελευταίο τείχος.

Η Panda Security μέσα απ’ την στρατηγική της συνεργασία με την εταιρεία Endian προστατεύει τον οργανισμό από επιθέσεις με τους Firewall επόμενης γενιάς (UTM).

Για περισσότερες πληροφορίες ακολουθήστε το σύνδεσμο :

https://rdpattack.pandasecurity.gr/index.php