Βασισμένο στην ετήσια έκθεση απειλών της Seqrite, για το 2020

Στις αρχές του Μαΐου του 2021, ο κόσμος (και ιδιαίτερα οι Αμερικανοί πολίτες της Ανατολικής Ακτής), ξύπνησαν με την είδηση μιας κυβερνο-επίθεσης τύπου ransomware, στην εταιρία Colonial Pipeline. Η εταιρία αυτή διαχειρίζεται τον αγωγό καυσίμων που προμηθεύει ολόκληρη την Νοτιοανατολική Αμερική. Αποτέλεσμα της επίθεσης ήταν η παύση λειτουργίας των αγωγών, με επακόλουθο αποτέλεσμα για περίπου μια εβδομάδα να δημιουργηθούν σοβαρά προβλήματα στην διάθεση καυσίμων.

Αλέξανδρος Ζοβόλιας

Αλέξανδρος Ζοβόλιας

Commercial Director, PartnerNET

www.partnernet-ict.com

Η επίθεση αυτή επιβεβαιώνει τις τάσεις που παρατηρήθηκαν το 2020 στις κυβερνο-επιθέσεις οι οποίες αποτυπώνονται στην ετήσια έκθεση της Seqrite, για το 2020. Η Seqrite είναι το enterprise security brand της Quick Heal Technologies Ltd. και προσφέρει λύσεις υψηλής ποιότητας στο χώρο του enterprise security, που περιλαμβάνουν προϊόντα διαχείρισης ασφάλειας για endpoints, mobile devices, servers και δίκτυα.

Σύμφωνα με την έκθεση της Seqrite ο αριθμός των κακόβουλων λογισμικών έπεσε κατά 35 εκατομμύρια το 2020, σε σχέση με το 2019. Αν το δούμε απλά ως αριθμό είναι εύλογο να πούμε πως αυτά είναι καλά νέα για την κυβερνο-ασφάλεια των επιχειρήσεων. Πόσο μάλιστα που το 2020 οι επιχειρήσεις είχαν να αντιμετωπίσουν και τις πρακτικές επιπτώσεις του Κορωνοϊού. Αυτό όμως δεν είναι τόσο απλό. Ο COVID-19 ανάγκασε πολλές επιχειρήσεις να στραφούν στην απομακρυσμένη εργασία από τον Μάρτιο του 2020. Αυτό με την σειρά του και κυρίως την περίοδο του πρώτου lockdown ανάγκασε πολλές επιχειρήσεις να περιορίσουν πολύ τις δραστηριότητες τους με αποτέλεσμα πολλές από τις endpoints συσκευές τους να μην είναι συνδεδεμένες με το διαδίκτυο. Έτσι οι κυβερνο-πειρατές επικεντρώθηκαν στο να αλλάξουν την στρατηγική τους σε σχέση με το πως υλοποιούσαν κυβερνο-επιθέσεις. Τους τελευταίους δέκα μήνες του 2020 λοιπόν, οι κυβερνο-επιθέσεις διεξάγονταν με νέες τεχνικές που στόχευαν το παγκόσμιο νέο τρόπο που επιχειρήσεις δουλεύουν. Είναι σχεδόν βέβαιο πως η πτώση στους αριθμούς των επιθέσεων οφείλετε σε όλη αυτή την αλλαγή του τρόπου λειτουργίας των επιχειρήσεων. Το 2021 όμως οι κυβερνο-πειρατές έχουν ήδη ενσωματώσει τις νέες τακτικές τους και καθώς η πανδημία σταδιακά προβλέπεται να υποχωρήσει μέσα στο έτος, προβλέπεται πως ο αριθμός των προσπαθειών διείσδυσης στα δίκτυα των επιχειρήσεων θα αυξηθεί.

Οι Top κατηγορίες επιθέσεων και τα πιο σημαντικά Malware

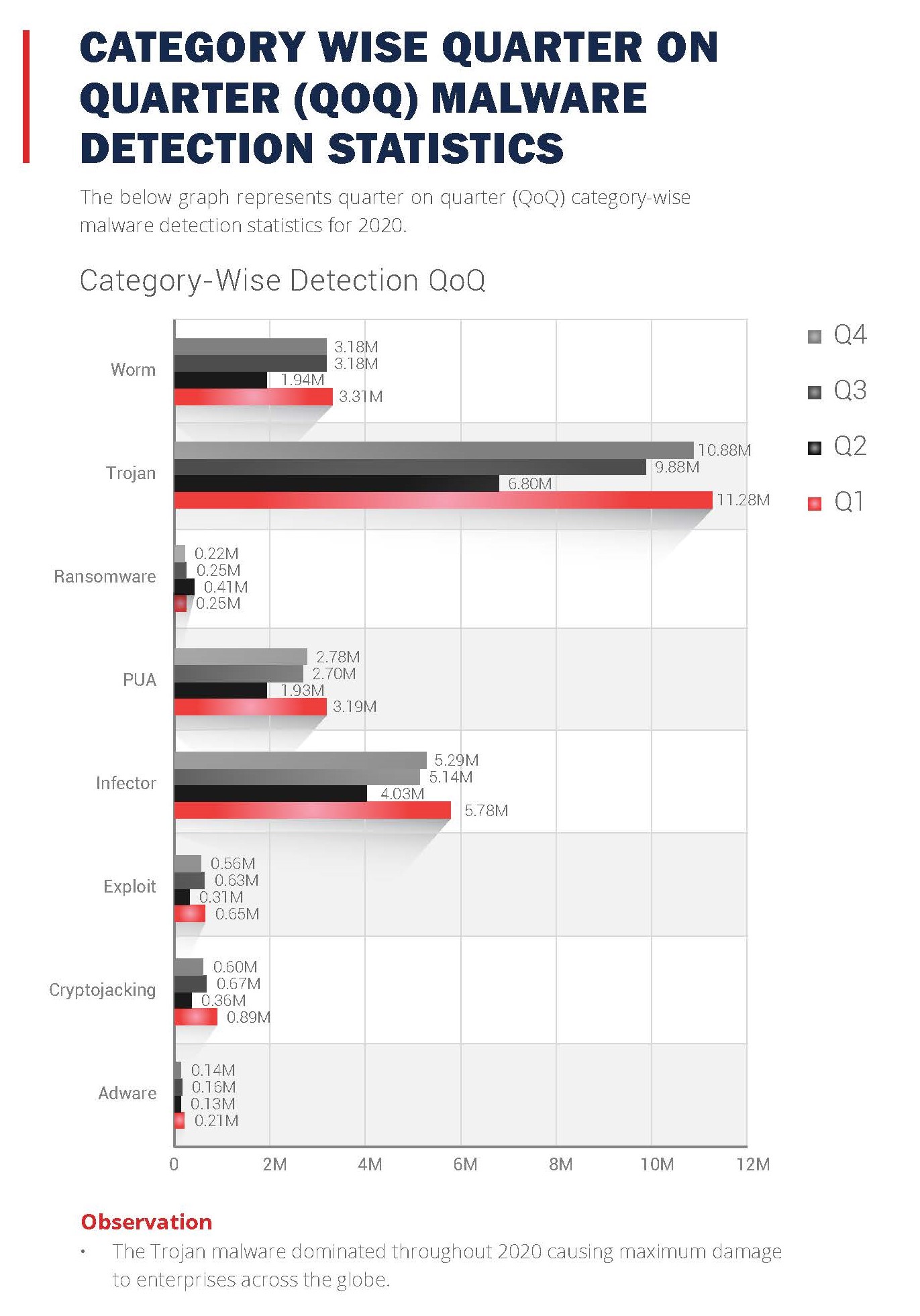

Ας δούμε όμως λίγο αναλυτικότερα τους αριθμούς και τους τύπους επιθέσεων που πραγματοποιήθηκαν το 2020 σε περιβάλλον Windows.

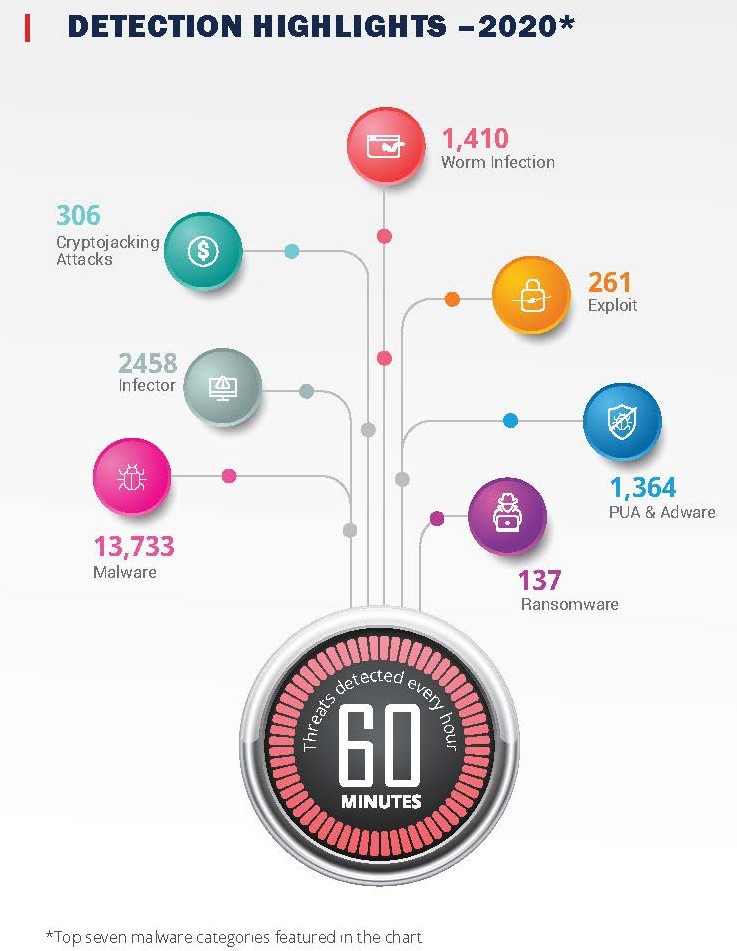

Η κατηγορία με τον μεγαλύτερο αριθμό επιθέσεων ήταν διάφοροι τύποι Malware με 13.733. επιθέσεις να πραγματοποιούνται κάθε ώρα το 2020. Ακολουθούν οι κατηγορίες Worm Infection, Infector και PUA & Adware. Το top 7 των κατηγοριών μέσω των οποίων γίνονται επιθέσεις συμπληρώνουν τα Cryptojacking Attacks, Exploit και Ransomware. Βασιλιάς του Malware είναι το Trojan, όπως και το 2019, γεγονός που καταδεικνύει πόσο δημοφιλές είναι στις τάξεις των κυβερνο-πειρατών.

Μέσα στο 2020 εντοπίστηκαν 113 εκατομμύρια Malware με τα περισσότερα όπως είναι φυσικό να εντοπίζονται το πρώτο τρίμηνο, πριν δηλαδή ξεκινήσει η πανδημία. Μάλιστα αν σπάσουμε το πρώτο τρίμηνο σε μήνες, οι περισσότερες επιθέσεις πραγματοποιήθηκαν τον Ιανουάριο του 2020. Τα περισσότερα από αυτά εντοπίστηκαν και καταγράφηκαν μέσω της μεθοδολογίας του Network Security Scan και Real Time Scan.

Τα δύο πιο σημαντικά Malware που εντοπίστηκαν στις περισσότερες επιχειρήσεις είναι το W32.Pioneer.CZ1 και το HTM.Nimda.A. Το W32.Pioneer.CZ1 είναι μια απειλή μέτριας σημαντικότητας, τύπου File Infector, που χρησιμοποιεί Εξωτερικούς ή δίσκους δικτύου για να αναπαραχθεί. Όταν εγκατασταθεί ενσωματώνει τον κώδικα τους στα αρχεία, συλλέγει πληροφορίες από το σύστημα και τις στέλνει σε αυτούς που πραγματοποιούν την επίθεση. HTM.Nimda.A είναι και αυτό μια μέτρια απειλή, τύπου Worm, που διαχέεται στο εταιρικό δίκτυο μέσω της υπηρεσίας email. Μέσω του email εξαπλώνεται ως συνημμένο και μολύνει αρχεία και δίσκους του δικτύου.

Η επόμενη κατηγορία είναι αυτή του Network Based Exploits. Τα Network Based Exploits είναι κακόβουλα λογισμικά που στοχεύουν στις αδυναμίες της ασφάλειας του δικτύου, που μπορεί κάποιος να βρει σε δικτυακές εφαρμογές. Τέτοιου είδους απειλές μπορούν να εντοπιστούν από IDS/IPS (Intrusion Detection and Prevention System). Στην κατηγορία αυτή την μερίδα του λέοντος την έχει το CVE-2017-0147 με 31 εκατομμύρια προσπάθειες να έχουν καταγραφεί με αυτό το κακόβουλο λογισμικό.

Στην κατηγορία των PUA (Potentially Unwanted Applications) και του Adware κυριάρχησε το FraudTool.MS-Security. Αν και αυτή η κατηγορία περιλαμβάνει προγράμματα που δεν είναι απαραίτητο ότι θα είναι επιβλαβή για τον οργανισμό ή τον χρήστη, η χρήση τους μπορεί να οδηγήσει σε διαρροή πληροφορίων. Ειδικά τα Adware που είναι λογισμικά που χρησιμοποιούνται για να προβάλουν διαφημίσεις σε χρήστες, μπορούν να χρησιμοποιηθούν για να εγκατασταθεί κάποιο spyware που κλέβει πληροφορίες από τους χρήστες.

Μια κατηγορία που αξίζει την προσοχή μας είναι αυτή των Host-Based Exploits. Το computer exploit είναι μια επίθεση που έχει σχεδιαστεί από έναν hacker και έχει ως στόχο να εκμεταλλευτεί μια συγκεκριμένη αδυναμία ασφαλείας που μπορεί να έχει το σύστημα που έχουν επιλέξει για στόχο. Τα host-based exploits στοχεύουν σε αδυναμίες της ασφάλειας που μπορούν να βρεθούν σε ένα υπολογιστή ή κάποια άλλη συσκευή που είναι συνδεδεμένη στο δίκτυο μια επιχείρησης. Τέτοιου είδους απειλές μπορούν να εντοπιστούν από endpoint detection modules όπως είναι το Virus Protection, το Email Protection και το Scanner. Το 2020 το Exp.RTF.Obfus.Gen host-based exploit, ανιχνεύτηκε στο 39% τέτοιων περιπτώσεων.

Ποιες επιχειρήσεις ήταν οι κύριοι στόχοι

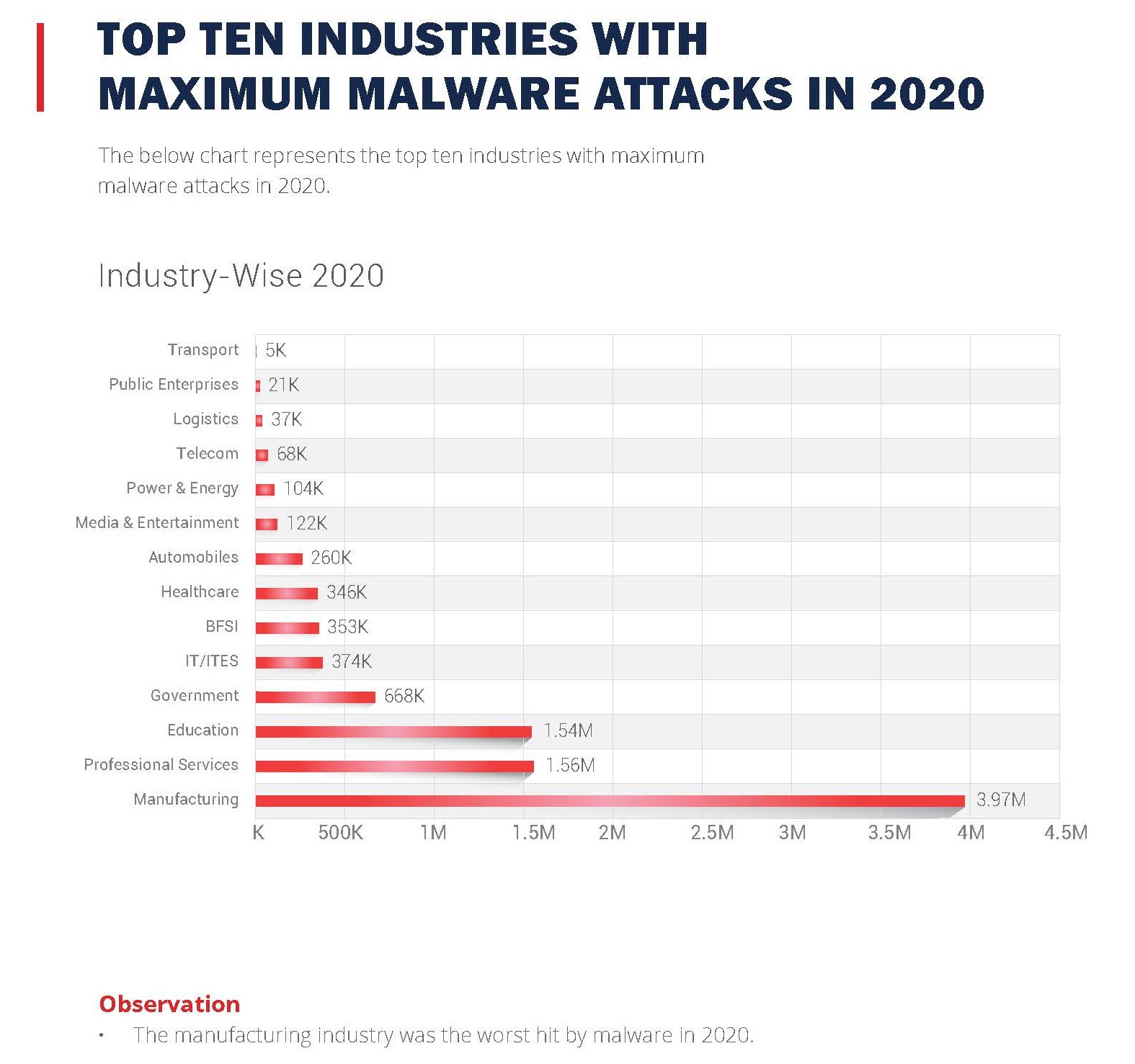

Ένα επίσης ενδιαφέρον κομμάτι που αξίζει να δώσουμε ιδιαίτερη προσοχή, είναι οι κλάδοι των επιχειρήσεων που είναι οι κύριοι στόχοι των hackers. Για άλλη μια χρονιά όπως και τα τελευταία χρόνια οι επιχειρήσεις του κλάδου της βιομηχανίας είναι αυτές που έχουν δεχτεί τις περισσότερες επιθέσεις. Πρέπει να γίνει κατανοητό πως για μια βιομηχανική επιχείρηση η ζημία που μπορεί να κάνει μια κυβερνο-επίθεση μπορεί να είναι πολύ μεγάλη. Συνήθως ο στόχος των επιτιθεμένων είναι να εμποδίσουν την πρόσβαση στα συστήματα της επιχείρησης, με αποτέλεσμα η τελευταία να μην μπορεί να λειτουργήσει. Είδαμε προηγουμένως πως μια τέτοια επίθεση παρέλυσε το δίκτυο διανομής καυσίμων της Colonial Pipeline το οποίο κόστισε στην εταιρία 4,4 εκατομμύρια δολάρια σε λύτρα, δημιούργησε χάος στην αγορά και σταμάτησε την προμήθεια καυσίμων για μια ολόκληρη βδομάδα. Είναι πολύ σημαντικό οι εταιρίες που δραστηριοποιούνται στην βιομηχανία να εξασφαλίσουν πως προστατεύουν την παραγωγή τους και την απρόσκοπτη λειτουργία τους με τα σωστά εργαλεία κυβερνο-ασφάλειας, καθώς από την φύση τους έχουν αρκετό εξοπλισμό ΟΤ (Operational Technology), που συνήθως είναι παλιός – και εύκολα μπορεί να παραβιαστεί – και συνδέεται με το εταιρικό δίκτυο.

Αν δε κάποιος πιστεύει πως η Colonial Pipeline είναι μια μεγάλη εταιρία και τα μεγέθη στην Ελλάδα είναι πολύ μικρότερα επομένως όχι τόσο ενδιαφέροντα για τους κυβερνο-πειρατές κάνει λάθος. Φανταστείτε ένα ξενοδοχείο όπου οι πελάτες να μην μπορούν να μπουν στα δωμάτια τους ή να μην μπορούν να χρησιμοποιήσουν άλλες υπηρεσίες που είναι συνδεδεμένες με το δίκτυο του ξενοδοχείου (π.χ. ασανσέρ). Η παραπάνω περίπτωση δεν είναι σενάριο επιστημονικής φαντασίας. Το 2017 το Romantik Seehotel Jaegerwirt που βρίσκεται στο Αυστριακό χωριό Turracherhohe, είδε τους πελάτες του να μένουν κλειδωμένοι έξω από τα δωμάτιά τους εξαιτίας κακόβουλου λογισμικού που εμπόδιζε τις ηλεκτρονικές κλειδαριές να συνδεθούν με το κεντρικό υπολογιστή του ξενοδοχείου. Η ταλαιπωρία κράτησε μια μέρα δημιουργώντας αρνητικές εμπειρίες για τους πελάτες και κόστος για το ξενοδοχείου, που αναγκάστηκε να πληρώσει λύτρα.

Αξίζει επίσης να αναφέρουμε πως η Ινδία είναι η πρώτη στην λίστα με τις 25 χώρες που χτυπήθηκαν περισσότερο από κυβερνο-επιθέσεις μέσα στο 2020, ενώ η Ελλάδα είναι μέσα σε αυτή την λίστα στην 23η θέση.

Η απειλές που σχετίζονται με την εξόρυξη κρυπτονομισμάτων

Σύμφωνα με την Seqrite ένα ακόμη σημείο που αξίζει την προσοχή των υπεύθυνων για την ασφάλεια δικτύων είναι το Cryptojacking, όπου οι hackers με την εγκατάσταση κακόβουλου λογισμικού κάνουν χρήση των πόρων των υπολογιστικών συστημάτων που προσβάλουν για να κάνουν εξόρυξη κρυπτονομισμάτων. Είναι κατανοητό πως σε μια τέτοια επίθεση η επιχείρηση δεν θα στερηθεί τους πόρους των συστημάτων της, καθιστώντας την επιχειρηματική της δραστηριότητα σχεδόν αδύνατη. Τα πιο σημαντικά είναι:

Το Kings Miner που επιτίθεται συνεχώς στους μη ενημερωμένους servers που βρίσκονται στο διαδίκτυο. Αυτός ο Miner επιτίθεται κυρίως σε Windows διακομιστές και οι οποίοι φιλοξενούν διάφορες υπηρεσίες όπως MySQL, MS-SQL, Telnet, ssh, IPC, WMI, Remote Desktop (RDP) και ακόμη και servers που χρησιμοποιούνται για αποθήκευση καταγραφών από κάμερες CCTV.

Το Lemon Duck είναι ένα άλλο κακόβουλο λογισμικό εξόρυξης κρυπτονομισμάτων. Είναι γραμμένο σε Python και χρησιμοποιεί έναν συνδυασμό του κώδικα που έχει ληφθεί από τα έργα ανοιχτού κώδικα και κώδικα που έχει δημιουργηθεί ειδικά για αυτόν τον miner. Ξεκινά με μία μόλυνση και εξαπλώνεται γρήγορα σε ολόκληρο το δίκτυο μετατρέποντας τους πόρους ενός οργανισμού σε σκλάβους εξόρυξης κρυπτονομισμάτων.

Η ομάδα Blue Mockingbird είναι μια δραστήρια ομάδα κυβερνο-πειρατών που ήταν αρκετά δραστήρια το 2020. Η ομάδα αξιοποιεί αδυναμίες δημόσιων servers χρησιμοποιώντας μια πληθώρα κακόβουλων λογισμικών για να κάνουν εξόρυξη κρυπτονομισμάτων. Στοχεύουν κυρίως μηχανές που έχουν μεγάλη υπολογιστική ισχύ, η οποία απαιτείται για την εξόρυξη κρυπτονομισμάτων.

Οι απειλές Advanced Persistent Threat (APT).

Η τελευταία τάση που αναφέρει η έκθεση της Seqrite είναι η Advanced Persistent Threat (APT). Μια απειλή APT συνήθως προέρχεται από κράτη ή κάποια σκιώδης γκρουπ που υποστηρίζεται από κρατικές οργανώσεις και η οποία αποκτά πρόσβαση σε ένα δίκτυο υπολογιστών, μένοντας απαρατήρητη για μια μεγάλη χρονική περίοδο. Ο όρος APT επίσης χρησιμοποιείται σε ενέργειες από μη κρατικά υποστηριζόμενες ομάδες που πραγματοποιούν μεγάλης κλίμακας εισβολές, έχοντας συγκεκριμένους στόχους. Τα κίνητρα τέτοιων απειλών είναι συνήθως πολιτικά ή οικονομικά. Κάθε μεγάλος επιχειρηματικός τομέας έχει καταγράψει περιπτώσεις κυβερνο-επιθέσεων από τέτοιες ομάδες με συγκεκριμένους στόχους, είτε να κλέψουν, να κατασκοπεύσουν ή να προκαλέσουν αναταραχή. Τομείς που συνήθως βρίσκονται στο στόχαστρο είναι η κυβέρνηση, η άμυνα, οι χρηματοοικονομικές υπηρεσίες, οι νομικές υπηρεσίες, η βιομηχανία, οι τηλεπικοινωνίες, τα καταναλωτικά αγαθά και πολλά άλλα.

Ορισμένες ομάδες χρησιμοποιούν παραδοσιακές μεθόδους κατασκοπείας, συμπεριλαμβανομένης της κοινωνικής μηχανικής, της ανθρώπινης νοημοσύνης και της διείσδυσης για να αποκτήσουν πρόσβαση σε μια φυσική τοποθεσία για να επιτρέψουν επιθέσεις στο δίκτυο. Ο σκοπός αυτών των επιθέσεων είναι η εγκατάσταση προσαρμοσμένου κακόβουλου λογισμικού. Χαρακτηριστική τέτοια περίπτωση είναι η κυβερνο-επιθεση της SolarWinds. Περίπου τον Μάρτιο του 2020, η SolarWinds έστειλε ακούσια ενημερώσεις λογισμικού στους πελάτες της που περιελάμβαναν τον παραβιασμένο κώδικα. Ο κώδικας δημιούργησε ένα backdoor για τα συστήματα τεχνολογίας πληροφοριών του πελάτη, το οποίο τότε οι hackers χρησιμοποίησαν για να εγκαταστήσουν ακόμη περισσότερα malware που τους βοήθησαν να κατασκοπεύσουν εταιρείες και οργανισμούς. Ανάμεσα στους οργανισμούς αυτούς ήταν η ίδια η κυβέρνηση των Ηνωμένων Πολιτειών της Αμερικής, αλλά και μεγάλες εταιρίες όπως η Cisco, η Microsoft και η Palo Alto.

Υλοποίηση μέτρων με ολιστική προσεγγιση

Το 2021 η δράση των hackers βλέπουμε πως έχει εξελιχθεί προσθέτοντας νέες τάσεις στον τρόπο με τον οποίο δραστηριοποιούνται. Cryptojacking, Advanced Persistent Threats και επιθέσεις με θέμα το COVID-19 κυριάρχησαν τον προηγούμενο χρόνο. Καθώς οι επιχειρήσεις προσπαθούν να προσαρμοστούν στην νέα πραγματικότητα, οι hackers προσπαθούν να το εκμεταλλευτούν το περισσότερο δυνατό. Ο βιομηχανικός τομέας, ο τομέας των υπηρεσιών και η εκπαίδευση, είναι οι τομείς που κυρίως βρέθηκαν στο στόχαστρο και που παραδοσιακά αποτελούν τους βασικούς στόχους των hackers. Οι network-based attacks είναι σε άνθιση, το οποίο αναδεικνύει μια αλλαγή στην στρατηγική των κυβερνο-πειρατών. Είναι πολύ σημαντικό οι επιχειρήσεις σήμερα να υλοποιήσουν όλα τα απαραίτητα μέτρα κυβερνο-ασφάλειας, όπως την ολιστική προσέγγιση της Seqrite που περιλαμβάνει μεταξύ άλλων UTM, EPS, MDM, SWG και Encryption Manager, εξασφαλίζοντας 360, προσφέροντας προστασία στα δίκτυα τους.

Η PartnerNET είναι ο επίσημος διανομέας της Seqrite. Επικοινωνήστε σήμερα στο sales@partnernet-ict.com ή στο +302107100000