Η Οδηγία NIS 2 αποτελεί τη νέα ευρωπαϊκή οδηγία η οποία στοχεύει στην ενίσχυση της ασφάλειας δικτύων και πληροφοριακών συστημάτων.

Δρ. Θεόδωρος Ντούσκας,

Managing Director, ICT PROTECT

www.ictprotect.com

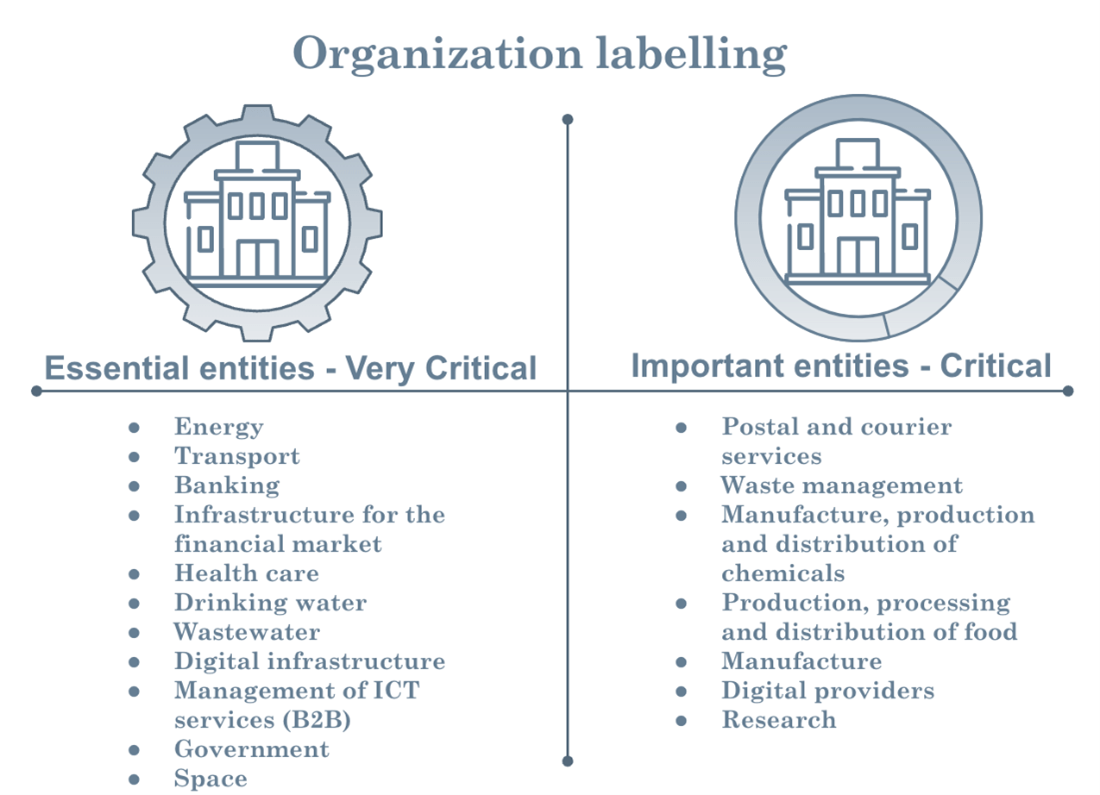

Η Οδηγία NIS 2 καθορίζει μια σειρά από απαιτήσεις ασφάλειας που πρέπει να τηρούν οι essential και important οντότητες (όπως ορίζονται από την οδηγία). Αυτές περιλαμβάνουν την εφαρμογή τεχνικών & οργανωτικών μέτρων για την πρόληψη, ανίχνευση, ανταπόκριση και ανάκαμψη από περιστατικά ασφαλείας. Συγκεκριμένα, τα μέτρα τα οποία απαιτούνται για τη συμμόρφωση με την NIS 2 περιγράφονται στο Άρθρο 21 και οι νέες υποχρεώσεις κοινοποίησης των περιστατικών στο Άρθρο 23 και συνοψίζονται ακολούθως:

- Ανάλυση & Διαχείριση Κινδύνων:

- Προσδιορισμός, αξιολόγηση και κατηγοριοποίηση των περιοχών επικινδυνότητας του οργανισμού

- Επιλογή των κατάλληλων τεχνικών & οργανωτικών μέτρων προστασίας ώστε να επιτυγχάνεται η Διαθεσιμότητα, η Εμπιστευτικότητα και η Ακεραιότητα των δεδομένων

- Συνεχής ανασκόπηση ορθής εφαρμογής των μέτρων προστασίας (τουλάχιστον μία φορά το χρόνο)

- Διαχείριση Περιστατικών Ασφαλείας:

- Εντοπισμός, ανάλυση και έγκαιρη ανάκαμψη από περιστατικά ασφάλειας

- Έγκαιρη καταγραφή και γνωστοποίηση των περιστατικών ασφαλείας στις αρμόδιες αρχές και τις επηρεαζόμενες οντότητες

- Μέτρα Επιχειρησιακής Συνέχειας:

- Υλοποίηση της πολιτικής και των απαραίτητων διαδικασιών αντιγράφων ασφαλείας, βάσει των αποτελεσμάτων της ανάλυσης κινδύνου

- Υλοποίηση των απαραίτητων Σχεδίων Ανάκαμψης από Καταστροφές (Disaster Recovery Plan), Επιχειρησιακής Συνέχειας (Business Continuity Plan) και Διαχείρισης Kρίσεων ( Crisis Management Plan)

- Απαιτήσεις Ασφάλειας Προμηθευτών:

- Εντοπισμός και αναλυτική καταγραφή των κρίσιμων προμηθευτών (στοιχεία επικοινωνίας, χρόνοι απόκρισης & ανάκαμψης, κλπ.)

- Αξιολόγηση των προμηθευτών επιλέγοντας τον αποτελεσματικότερο από άποψη ασφάλειας και επιχειρησιακής συνέχειας

- Απόκτηση, ανάπτυξη και συντήρηση συστήματος:

- Ενσωμάτωση διαδικασιών ελέγχου ασφάλειας σε όλα τα στάδια του κύκλου ανάπτυξης λογισμικού (Secure Code Development, Application Threat Modelling, κλπ)

- Ενσωμάτωση διαδικασιών ελέγχου ασφάλειας σε όλα τα στάδια απόκτησης και συντήρησης συστημάτων

- Ενσωμάτωση διαδικασιών εντοπισμού, άμεσου χειρισμού και γνωστοποίησης των τεχνικών ευπαθειών (technical vulnerabilities) στα εμπλεκόμενα μέρη

- Πολιτικές και διαδικασίες για την αξιολόγηση της αποτελεσματικότητας των μέτρων διαχείρισης κινδύνων στον κυβερνοχώρο

- Υλοποίηση, ανασκόπηση και επικαιροποίηση των απαραίτητων διαδικασιών και πολιτικών ασφάλειας.

- “Κυβερνο-υγιεινή” υπολογιστών (cyber hygiene practices)

- Υιοθέτηση βέλτιστων πρακτικών για την επαρκή παραμετροποίηση ασφάλειας των συστημάτων(π.χ. CIS, NIST SP 800-53 κλπ.) συμπεριλαμβάνοντας ενδεικτικά τις ακόλουθες ενότητες:

- Hardening, Endpoint Security, Password Policy, Patch Management, Secure Remote Access, Shadow IT Management, Cloud Services Configuration Review.

- Υιοθέτηση βέλτιστων πρακτικών για την επαρκή παραμετροποίηση ασφάλειας των συστημάτων(π.χ. CIS, NIST SP 800-53 κλπ.) συμπεριλαμβάνοντας ενδεικτικά τις ακόλουθες ενότητες:

- Συνεχής Εκπαίδευση & Επαγρύπνηση χρηστών:

-

- Διεξαγωγή εκπαιδευτικών προγραμμάτων σε θέματα ασφάλειας για όλους τους υπαλλήλους του οργανισμού

- Διεξαγωγή σεναρίων επιθέσεων (π.χ phishing, ransomware, κλπ.) με στόχο την αξιολόγηση των υφιστάμενων διαδικασιών απόκριση του οργανισμού σε κρίσιμες καταστάσεις

- Πολιτικές για την κατάλληλη χρήση κρυπτογραφίας:

-

- Υιοθέτηση τεχνικών κρυπτογράφησης (encryption at rest, in motion, in use) με στόχο την προστασία των ευαίσθητων δεδομένων και επικοινωνίας βάσει των αποτελεσμάτων της ανάλυσης κινδύνου.

- Ασφάλεια ανθρώπινου δυναμικού, πολιτικές ελέγχου πρόσβασης και διαχείριση πληροφοριακών αγαθών

-

- Εφαρμογή πολιτικών ελέγχου πρόσβασης & διαχείριση πληροφοριακών αγαθών, προκειμένου να διασφαλίζεται ότι η πρόσβαση σε κρίσιμα συστήματα και δεδομένα.

- Χρήση πολλαπλών παραγόντων, ασφαλής επικοινωνίας φωνής/βίντεο/κειμένου & ασφαλής επικοινωνία έκτακτης ανάγκης

- Αναφορά περιστατικών Κυβερνοασφάλειας:

-

- Εντός 24 ωρών για σημαντικό περιστατικό που προκλήθηκε από έκνομες ή κακόβουλες ενέργειες ή δύναται να έχει διασυνοριακό αντίκτυπο

- Εντός 72 ωρών σε κάθε άλλη περίπτωση

Ταυτόχρονα, μέσω της οδηγίας NIS 2 αναδεικνύεται σημαντικά η ευθύνη της ανώτατης Διοίκησης των οργανισμών. Η Ανώτατη Διοίκηση των “essential” και “important” οντοτήτων έχει την τελική ευθύνη για τη διαχείριση κινδύνων. Η μη συμμόρφωση της διοίκησης με τις απαιτήσεις NIS 2 θα μπορούσε να έχει σοβαρές συνέπειες, όπως προσωρινές απαγορεύσεις και διοικητικά πρόστιμα. Οι βασικές αρμοδιότητες της Ανώτατης Διοίκησης είναι:

- Έγκριση της επάρκειας των μέτρων διαχείρισης κινδύνων

- Επίβλεψη της ορθής εφαρμογής των μέτρων διαχείρισης κινδύνου

- Συνεχής εκπαίδευση όλου του προσωπικού με στόχο την εξοικείωση, απόκτηση γνώσεων και δεξιοτήτων για τον εντοπισμό κινδύνων και την αξιολόγηση των πρακτικών διαχείρισης κινδύνων στον κυβερνοχώρο

- Ευθύνη (accountability) για τυχόν μη συμμόρφωση με τις απαιτήσεις της οδηγίας

Επιτακτική είναι πλέον η ανάγκη δημιουργίας ενός γενικού πλαισίου αναγνώρισης, αξιολόγησης, εφαρμογής και παρακολούθησης ορθής εφαρμογής των απαιτήσεων ασφάλειας (Cybersecurity Compliance Framework).

Όλες οι παραπάνω κατευθυντήριες γραμμές και απαιτήσεις μπορούν να καλυφθούν από γνωστά διεθνή πρότυπα όπως NIST CSF, ISO/IEC 27001, ISO/IEC 27017, ISO/IEC 27018, ISO/IEC 27019, ISO/IEC 22301, SOC 2, κ.λπ., και ο πιο αποτελεσματικός τρόπος συμμόρφωσης με αυτές τις πολύπλοκες απαιτήσεις είναι η υιοθέτηση ενός Πλαισίου Συμμόρφωσης Κυβερνοασφάλειας προκειμένου να αξιολογείται και να βελτιώνεται συνεχώς το επίπεδο ασφάλειας των Πληροφοριακών Συστημάτων.

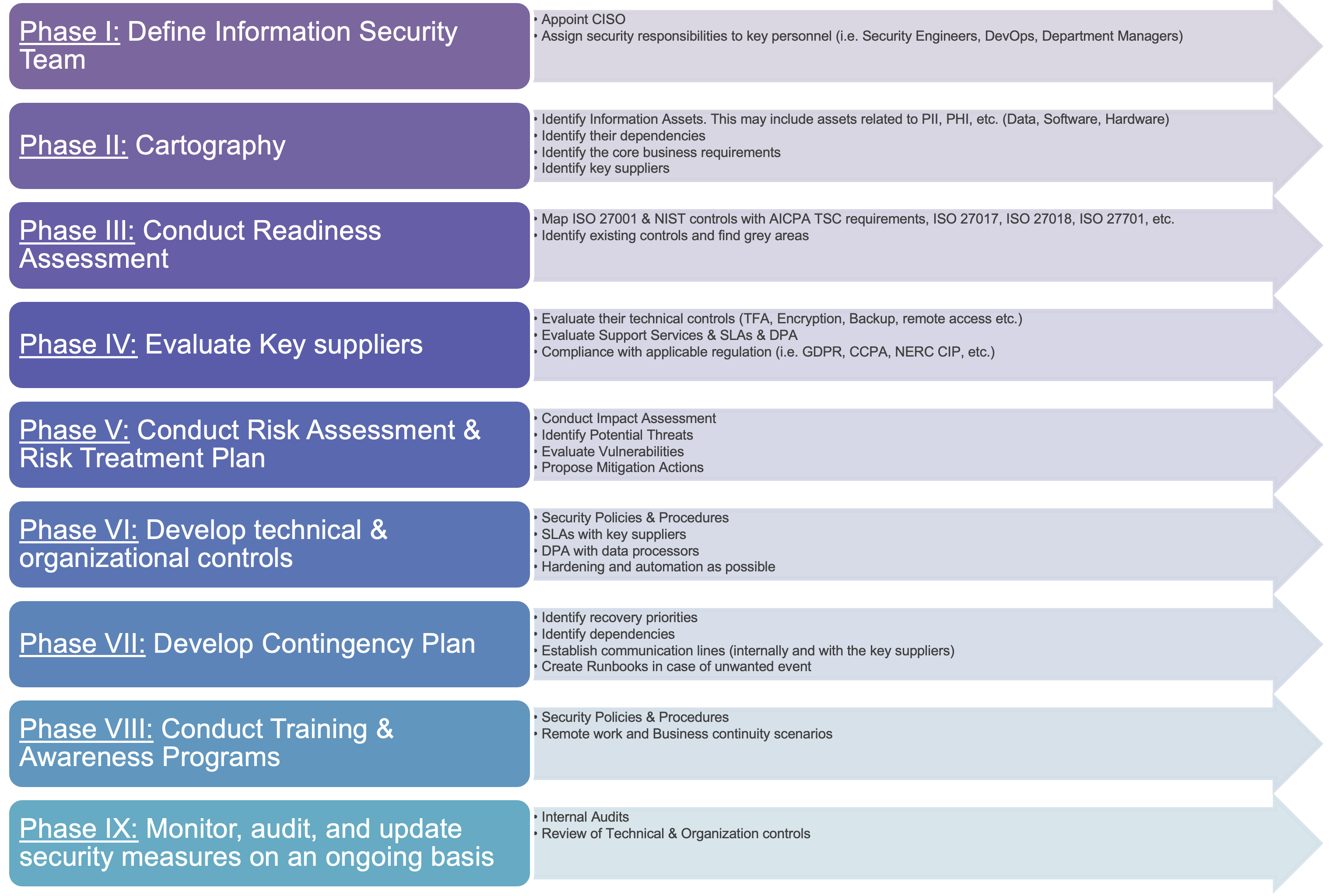

Η προτεινόμενη μεθοδολογία συμμόρφωσης της ICT PROTECT για τη Διαχείριση Επικινδυνότητας στην Ασφάλεια Πληροφοριών προέρχεται από τα διεθνή πρότυπα, τους κανονισμούς και τις βέλτιστες πρακτικές που αναφέρονται παραπάνω και αποτελείται από οκτώ φάσεις. Συγκεκριμένα, το Framework το οποίο προτείνουμε περιγράφεται στο Infographic1.

Στην ICT PROTECT έχουμε αναπτύξει το Cyber Security Compliance Framework και το χρησιμοποιούμε με επιτυχία μέσω του Εργαλείου STORM GRC προκειμένου να αντιμετωπίζουμε τις περίπλοκες απαιτήσεις συμμόρφωσης των πελατών μας. Το εργαλείο STORM GRC προσφέρει μια δέσμη στοχευμένων υπηρεσιών στους τελικούς χρήστες, προκειμένου να τους καθοδηγήσει να διαχειρίζονται με ασφάλεια τα Πληροφοριακά Συστήματα και να δημιουργούν όλα τα υποχρεωτικά έγγραφα και αποδεικτικά στοιχεία που απαιτούνται από το ISO 27001:2022 και τις ειδικές απαιτήσεις της βιομηχανίας για την ασφάλεια στον κυβερνοχώρο (όπως ΙMO, BIMCO, TMSA, NERC CIP, NIST CSF κ.λπ.).

Συμπεράσματα

Η διαχείριση της ασφάλειας και η συμμόρφωση με την ισχύουσα νομοθεσία αποτελούν απαραίτητες προϋποθέσεις για τη διεξαγωγή του ηλεκτρονικού επιχειρείν. Αποτελούν προϋπόθεση για τη διατήρηση υφιστάμενων προϊόντων, υπηρεσιών και πελατών καθώς και για τη δημιουργία νέων προϊόντων και υπηρεσιών. Ως εκ τούτου, η ασφάλεια των πληροφοριών είναι θεμελιώδους σημασίας για την συνέχεια της επιχειρηματικής δραστηριότητας για μια επιχείρηση.

Τόσο οι essential όσο και οι important οντότητες, πρέπει να είναι σε θέση να αποδείξουν τη συμμόρφωση με την νομοθεσία και την υιοθέτηση βέλτιστων πρακτικών για την προστασία των δεδομένων των πελατών τους, των υπαλλήλων και συνεργατών τους. Με την ενδυνάμωση της ασφάλειας και το επίπεδο προστασίας των προσωπικών δεδομένων και των ηλεκτρονικών υπηρεσιών οι επιχειρήσεις είναι σε θέση να επιτύχουν ανταγωνιστικό πλεονέκτημα στην αγορά κερδίζοντας την ευρεία εμπιστοσύνη των υφιστάμενων και δυνητικών πελατών