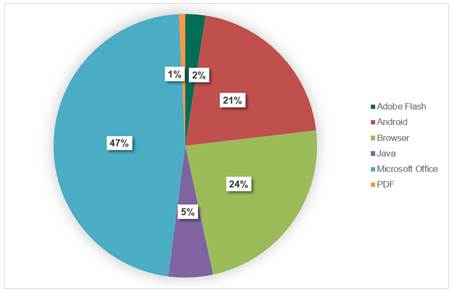

Τα exploits, λογισμικό που εκμεταλλεύεται ένα bug ή μία ευπάθεια, για το Microsoft Office in-the-wild βρέθηκαν στην κορυφή της λίστας των ψηφιακών «πονοκεφάλων» το πρώτο τρίμηνο του 2018. Συνολικά, ο αριθμός των χρηστών που δέχτηκαν επίθεση με κακόβουλα έγγραφα του Office αυξήθηκε περισσότερο από τέσσερις φορές σε σύγκριση με το πρώτο τρίμηνο του 2017. Μέσα σε μόλις τρεις μήνες, το ποσοστό των exploits που χρησιμοποιήθηκαν σε επιθέσεις αυξήθηκε σχεδόν στο 50% – μέγεθος διπλάσιο σε σχέση με το μέσο ποσοστό των exploits για το Microsoft Office το 2017. Αυτά είναι τα κυριότερα συμπεράσματα από την έκθεση «IT threat evolution» της Kaspersky Lab για το πρώτο τρίμηνο.

Οι επιθέσεις που βασίζονται σε exploits θεωρούνται πολύ ισχυρές, καθώς δεν απαιτούν πρόσθετες αλληλεπιδράσεις με τον χρήστη και μπορούν να παραδώσουν διακριτικά τον επικίνδυνο κώδικά τους. Κατά συνέπεια, χρησιμοποιούνται ευρέως τόσο από ψηφιακούς εγκληματίες που αναζητούν το κέρδος όσο και από πιο εξελιγμένους, υποβοηθούμενους από έθνη, φορείς για τους κακόβουλους σκοπούς τους.

Το πρώτο τρίμηνο του 2018 παρατηρήθηκε μια μαζική εισροή αυτών των exploits, στοχεύοντας στο δημοφιλές λογισμικό Microsoft Office. Σύμφωνα με τους ειδικούς της Kaspersky Lab, αυτό είναι πιθανό να είναι η αιχμή μιας ευρύτερης τάσης, καθώς εντοπίστηκαν τουλάχιστον δέκα exploits ελεύθερα στο διαδίκτυο για το λογισμικό Microsoft Office το 2017-2018 – σε σύγκριση με δύο zero-day exploits για τον Adobe Flash player που χρησιμοποιήθηκαν in-the-wild κατά την ίδια χρονική περίοδο.

Το ποσοστό των τελευταίων στη διανομή των exploits που χρησιμοποιούνται σε επιθέσεις μειώνεται όπως αναμενόταν (το πρώτο τρίμηνο ήταν ελαφρώς χαμηλότερο από 3%) – η Adobe και η Microsoft κατέβαλαν πολλές προσπάθειες για να δυσχεράνουν την εκμετάλλευση του Flash Player.

Η κατανομή των exploits που χρησιμοποιήθηκαν σε επιθέσεις, σύμφωνα με τους τύπους των εφαρμογών-στόχων, κατά το πρώτο τρίμηνο του 2018

Αφού οι ψηφιακοί εγκληματίες ανακαλύψουν μία ευπάθεια, προετοιμάζουν ένα έτοιμο προς χρήση exploit. Στη συνέχεια, χρησιμοποιούν τη μέθοδο spear-phishing ως φορέα «μόλυνσης», θέτοντας σε κίνδυνο τους χρήστες και τις εταιρείες μέσω email με κακόβουλα συνημμένα. Ακόμη χειρότερα, τέτοιοι φορείς επίθεσης με spear-phishing είναι συνήθως διακριτικοί και χρησιμοποιούνται πολύ ενεργά σε εξειδικευμένες στοχευμένες επιθέσεις – υπήρχαν πολλά παραδείγματα αυτού μόνο τους τελευταίους έξι μήνες.

Για παράδειγμα, το φθινόπωρο του 2017, τα προηγμένα συστήματα πρόληψης exploits της Kaspersky Lab αναγνώρισαν ένα νέο zero-day exploit για τον Adobe Flash που χρησιμοποιήθηκε in-the-wild εναντίον των πελατών μας. Το exploit παραδόθηκε μέσω εγγράφου του Microsoft Office και το τελικό ωφέλιμο φορτίο ήταν η τελευταία έκδοση του κακόβουλου λογισμικού FinSpy. Η ανάλυση του ωφέλιμου φορτίου επέτρεψε στους ερευνητές να συνδέσουν την επίθεση αυτή με έναν εξειδικευμένο φορέα, γνωστό ως «BlackOasis». Τον ίδιο μήνα, οι ειδικοί της Kaspersky Lab δημοσίευσαν μία λεπτομερή ανάλυση του СVE-2017-11826, μια κρίσιμη zero-day ευπάθεια που χρησιμοποιείται για την εκκίνηση στοχευμένων επιθέσεων σε όλες τις εκδόσεις του Microsoft Office. Το exploit για την ευπάθεια αυτή είναι ένα έγγραφο RTF που περιέχει ένα έγγραφο DOCX που εκμεταλλεύεται το СVE-2017-11826 στον αναλυτή του Office Open XML. Τέλος, μόλις πριν από λίγες μέρες δημοσιεύθηκαν πληροφορίες σχετικά με zero-day exploit για τον Internet Explorer (CVE-2018-8174). Αυτή η ευπάθεια χρησιμοποιήθηκε επίσης και σε στοχευμένες επιθέσεις.

«Το απειλητικό τοπίο κατά το πρώτο τρίμηνο μάς δείχνει και πάλι ότι η έλλειψη προσοχής στη διαχείριση των patches είναι ένας από τους σημαντικότερους ψηφιακούς κινδύνους. Ενώ οι προμηθευτές συνήθως κυκλοφορούν patches για τις ευπάθειες, οι χρήστες συχνά δεν μπορούν να ενημερώσουν εγκαίρως τα προϊόντα τους, πράγμα που οδηγεί σε κύματα διακριτικών και εξαιρετικά αποτελεσματικών επιθέσεων τη στιγμή που οι ευπάθειες εκτίθενται στην ευρεία κοινότητα των ψηφιακών εγκληματιών», σημειώνει ο Alexander Liskin, ειδικός ασφαλείας στην Kaspersky Lab.

Άλλα στατιστικά στοιχεία σχετικά με διαδικτυακές απειλές από την έκθεση του πρώτου τριμήνου του 2018 περιλαμβάνουν:

- Οι λύσεις της Kaspersky Lab ανίχνευσαν και απώθησαν 796.806.112 κακόβουλες επιθέσεις από διαδικτυακούς πόρους που βρίσκονται σε 194 χώρες σε όλο τον κόσμο.

- 282.807.433 μοναδικά URLs ανιχνεύθηκαν ως κακόβουλα από τις λειτουργίες του web antivirus.

- Απόπειρες «μόλυνσης» από κακόβουλο λογισμικό που έχει ως στόχο να κλέψει χρήματα μέσω ηλεκτρονικής πρόσβασης σε τραπεζικούς λογαριασμούς παρατηρήθηκαν σε 204.448 υπολογιστές χρηστών.

- Το antivirus αρχείο της Kaspersky Lab ανίχνευσε συνολικά 187.597.494 μοναδικά κακόβουλα και δυνητικά ανεπιθύμητα αντικείμενα.

Τα προϊόντα mobile ασφάλειας της Kaspersky Lab ανίχνευσαν επίσης:

-

- 1.322.578 κακόβουλα πακέτα εγκατάστασης.

- 18.912 mobile τραπεζικά Trojans (πακέτα εγκατάστασης).

Για να μειωθεί ο κίνδυνος «μόλυνσης», συνιστάται στους χρήστες:

- Να διατηρούν το εγκατεστημένο λογισμικό στον υπολογιστή τους ενημερωμένο και να ενεργοποιήσουν τη δυνατότητα αυτόματης ενημέρωσης αν είναι διαθέσιμη.

- Όπου είναι δυνατόν, να επιλέξουν έναν προμηθευτή λογισμικού που αποδεικνύει μια υπεύθυνη προσέγγιση σε ένα πρόβλημα ευπάθειας. Ελέγξτε αν ο προμηθευτής του λογισμικού έχει το δικό του πρόγραμμα bug bounty.

- Να χρησιμοποιούν ισχυρές λύσεις ασφάλειας, με ειδικές λειτουργίες για την προστασία ενάντια στα exploits, όπως το Automatic Exploit Prevention.

- Να πραγματοποιούν τακτικά σκανάρισμα του συστήματος για να ελέγχουν για πιθανές «μολύνσεις» και να βεβαιωθούν ότι διατηρούν όλο το λογισμικό ενημερωμένο.

- Οι επιχειρήσεις θα πρέπει να χρησιμοποιούν μια λύση ασφάλειας που παρέχει λειτουργίες διαχείρισης patch και ευπαθειών, καθώς και πρόληψης exploits, όπως το Kaspersky Endpoint Security for Business. Η λειτουργία διαχείρισης patch εξαλείφει αυτόματα τα τρωτά σημεία, τα οποία και επιδιορθώνει προκαταβολικά. Η λειτουργία πρόληψης exploits παρακολουθεί τις ύποπτες ενέργειες των εφαρμογών και αποκλείει τις εκτελέσεις κακόβουλων αρχείων.

Διαβάστε την πλήρη έκδοση της έκθεσης «IT threat evolution» της Kaspersky Lab στον ειδικό ιστότοπο Securelist.com.