Χιλιάδες υπολογιστές Asus θύματα της επίθεσης

Η Kaspersky Lab αποκάλυψε μία νέα εκστρατεία επιθέσεων τύπου APT (Advanced Persistent Threat), η οποία έχει επηρεάσει μεγάλο αριθμό χρηστών μέσω επιθέσεων σε συστήματα εφοδιαστικής αλυσίδας. Κατά τη διάρκεια της έρευνας διαπιστώθηκε ότι οι απειλητικοί φορείς πίσω από το Operation ShadowHammer έχουν στοχεύσει τους χρήστες του ASUS Live Update Utility, εισάγοντας ένα backdoor σε αυτό, τουλάχιστον μεταξύ Ιουνίου και Νοεμβρίου 2018, θέτοντας σε κίνδυνο πάνω από μισό εκατομμύριο χρήστες παγκοσμίως.

Μια επίθεση σε σύστημα εφοδιαστικής αλυσίδας είναι ένας από τους πιο επικίνδυνους και αποτελεσματικούς φορείς μόλυνσης, για αυτόν τον λόγο παρατηρείται συνεχώς αύξηση τέτοιων επιθέσεων τα τελευταία χρόνια – όπως έχουμε δει με το ShadowPad ή το CCleaner. Στόχος είναι συνήθως συγκεκριμένες αδυναμίες στα διασυνδεδεμένα συστήματα ανθρώπινων, οργανωτικών, υλικών και πνευματικών πόρων που εμπλέκονται στον κύκλο ζωής του προϊόντος: από το αρχικό στάδιο ανάπτυξης μέχρι τον τελικό χρήστη. Ενώ η υποδομή ενός προμηθευτή μπορεί να είναι ασφαλής, θα μπορούσαν να υπάρχουν τρωτά σημεία στις εγκαταστάσεις των παρόχων που θα υπονόμευαν την εφοδιαστική αλυσίδα, οδηγώντας σε μια καταστροφική παραβίαση δεδομένων.

Οι φορείς πίσω από το ShadowHammer στόχευσαν το ASUS Live Update Utility ως αρχικό σημείο επίθεσης. Πρόκειται για ένα προεγκατεστημένο βοηθητικό πρόγραμμα στους περισσότερους νέους υπολογιστές ASUS, για αυτόματες ενημερώσεις BIOS, UEFI, drivers και εφαρμογών. Υποκλέπτωντας ψηφιακά στοιχεία σύνδεσης που χρησιμοποιεί ήδη η ASUS για να υπογράψουν νόμιμα αρχεία, οι επιτιθέμενοι έχουν παραβιάσει παλαιότερες εκδόσεις του λογισμικού ASUS, εισάγοντας το δικό τους κακόβουλο κώδικα. Μολυσμένες εκδόσεις του βοηθητικού προγράμματος έφεραν νόμιμα πιστοποιητικά, ενώ φιλοξενούνταν και διανεμήθηκαν από επίσημους διανομείς ενημερώσεων ASUS – γεγονός που τους καθιστούσε ως επί το πλείστον ασφαλείς για τη συντριπτική πλειονότητα των λύσεων προστασίας.

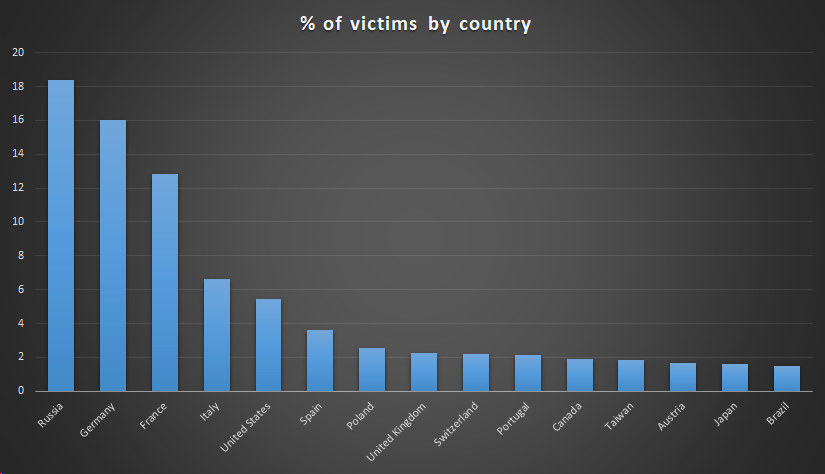

Παρόλο που αυτό σημαίνει ότι δυνητικά κάθε χρήστης του λογισμικού που επηρεάστηκε θα μπορούσε να γίνει θύμα, οι φορείς πίσω από το ShadowHammer επικεντρώθηκαν στην πρόσβαση σε αρκετές εκατοντάδες χρηστών, για τους οποίους είχαν προηγουμένη γνώση. Όπως ανακάλυψαν οι ερευνητές της Kaspersky Lab, κάθε κώδικας backdoor περιελάμβανε έναν πίνακα με MAC διευθύνσεις – το μοναδικό αναγνωριστικό των προσαρμογέων δικτύου που χρησιμοποιούνται για τη σύνδεση ενός υπολογιστή με ένα δίκτυο. Μόλις τρέξει στη συσκευή ενός θύματος, το backdoor επαλήθευε τη διεύθυνση MAC του σε αυτόν τον πίνακα. Εάν η διεύθυνση MAC ταίριαζε με μία από τις καταχωρίσεις, το κακόβουλο πρόγραμμα «κατέβαζε» το επόμενο στάδιο κακόβουλου κώδικα. Διαφορετικά, το πρόγραμμα ενημέρωσης δεν παρουσίαζε καμία δραστηριότητα δικτύου, γι’ αυτό παρέμεινε ανεξερεύνητο για τόσο μεγάλο χρονικό διάστημα. Συνολικά, οι ειδικοί ασφαλείας ήταν σε θέση να προσδιορίσουν περισσότερες από 600 διευθύνσεις MAC.

Η πολύπλευρη προσέγγιση και οι πρόσθετες προφυλάξεις που λαμβάνονται κατά την εκτέλεση του κώδικα για την αποφυγή τυχαίων διαρροών κώδικα ή δεδομένων, δείχνουν ότι ήταν πολύ σημαντικό για τους φορείς που κρύβονταν πίσω από αυτή την εξελιγμένη επίθεση να παραμείνουν στη σκιά, ενώ χτύπησαν ορισμένους πολύ συγκεκριμένους στόχους με χειρουργική ακρίβεια. Η βαθιά τεχνική ανάλυση δείχνει ότι το «οπλοστάσιο» των εισβολέων είναι πολύ προηγμένο και αντικατοπτρίζει ένα πολύ υψηλό επίπεδο ανάπτυξης μέσα στην ομάδα.

Η αναζήτηση παρόμοιου κακόβουλου λογισμικού έχει φέρει στην επιφάνεια λογισμικό από τρεις άλλους προμηθευτές στην Ασία, όλα με backdoored με πολύ παρόμοιες μεθόδους και τεχνικές. Η Kaspersky Lab έχει αναφέρει το θέμα στην Asus και σε άλλους προμηθευτές.

«Οι επιλεγμένοι προμηθευτές είναι εξαιρετικά ελκυστικοί στόχοι για τις ομάδες APT που μπορεί να θέλουν να επωφεληθούν από την τεράστια πελατειακή τους βάση. Δεν είναι ακόμα πολύ σαφές ποιος ήταν ο απώτερος στόχος των επιτιθέμενων και εμείς εξακολουθούμε να ερευνάμε ποιος ήταν πίσω από την επίθεση. Ωστόσο, οι τεχνικές που χρησιμοποιούνται για την μη εξουσιοδοτημένη εκτέλεση κώδικα, καθώς και άλλα αντικείμενα που ανακαλύφθηκαν, υποδεικνύουν ότι το ShadowHammer σχετίζεται πιθανώς με το BARIUM APT, το οποίο προηγουμένως συνδέθηκε με τα περιστατικά ShadowPad και CCleaner, μεταξύ άλλων. Αυτή η νέα εκστρατεία αποτελεί ακόμα ένα παράδειγμα για το πόσο εξελιγμένη και επικίνδυνη μπορεί να γίνει μια επίθεση στην “έξυπνη” αλυσίδα εφοδιασμού στις μέρες μας», δήλωσε ο Vitaly Kamluk, Διευθυντής στην Παγκόσμια Ομάδα Έρευνας και Ανάλυσης, APAC, στην Kaspersky Lab.

Όλα τα προϊόντα της Kaspersky Lab ανιχνεύουν και αποκλείουν με επιτυχία το κακόβουλο λογισμικό που χρησιμοποιείται στην εκστρατεία ShadowHammer.

Για να αποφύγετε να πέσετε θύμα μιας στοχευμένης επίθεσης από έναν γνωστό ή άγνωστο φορέα απειλής, οι ερευνητές της Kaspersky Lab συνιστούν την εφαρμογή των ακόλουθων μέτρων:

- Εκτός από την υιοθέτηση της απαιτούμενης προστασίας τερματικών σημείων, εφαρμόστε μια λύση που εντοπίζει προηγμένες απειλές σε επίπεδο δικτύου σε πρώιμο στάδιο, όπως η πλατφόρμα Kaspersky Anti Targeted Attack Platform.

- Για την ανίχνευση σε επίπεδο τερματικών σημείων, τη διερεύνηση και την έγκαιρη αποκατάσταση των περιστατικών, συνιστούμε την εφαρμογή λύσεων EDR, όπως Kaspersky Endpoint Detection and Response ή την επικοινωνία με μια επαγγελματική ομάδα απόκρισης περιστατικών.

- Ενσωματώστε τροφοδοσίες Threat Intelligence στο SIEM και σε άλλους ελέγχους ασφάλειας για να αποκτήσετε πρόσβαση στα πιο συναφή και ενημερωμένα δεδομένα απειλών ώστε να είστε προετοιμασμένοι για μελλοντικές επιθέσεις.

Η Kaspersky Lab θα παρουσιάσει τα πλήρη ευρήματά της σχετικά με το Operation ShadowHammer στο πλαίσιο του Security Analyst Summit 2019 στη Σιγκαπούρη στις 9-11 Απριλίου.

Στον ειδικό ιστότοπο Securelist μπορείτε να βρείτε ένα blogpost που συνοψίζει την επίθεση, καθώς και ένα ειδικό εργαλείο που έχει σχεδιαστεί για να επιβεβαιώνει αν οι συσκευές των χρηστών ήταν στόχος.