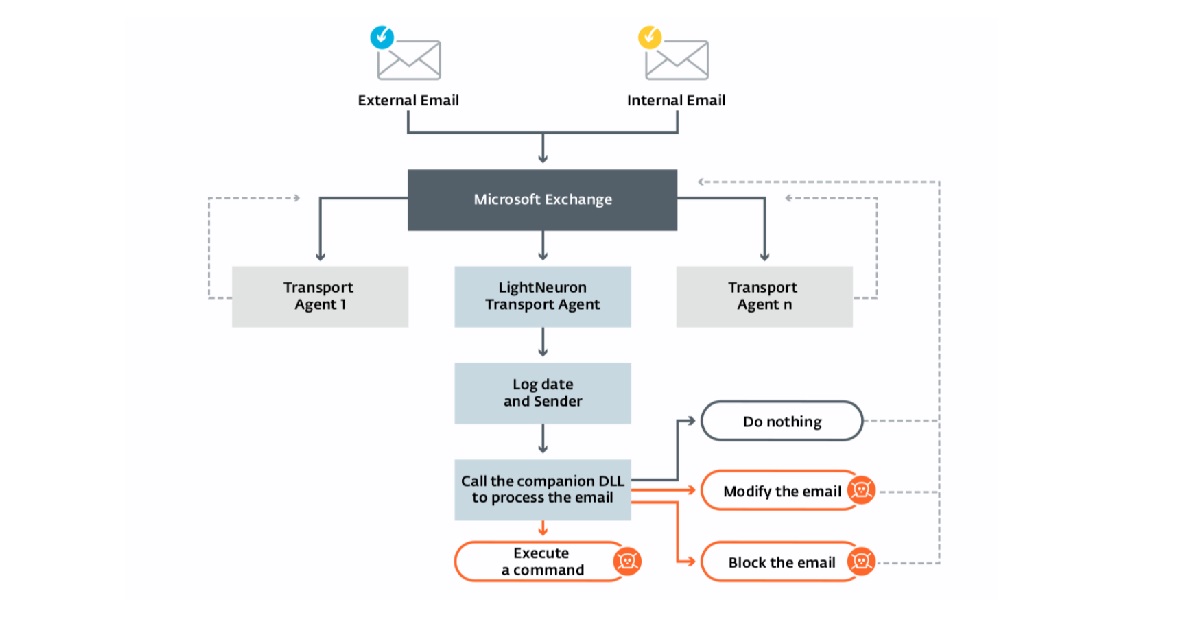

Οι ερευνητές της ESET ανακάλυψαν το LightNeuron, ένα backdoor του Microsoft Exchange που μπορεί να διαβάσει, να τροποποιήσει ή να μπλοκάρει οποιοδήποτε email που περνά από το διακομιστή αλληλογραφίας. Το LightNeuron μπορεί επίσης να συνθέτει νέα μηνύματα ηλεκτρονικού ταχυδρομείου και να τα στέλνει χρησιμοποιώντας την ταυτότητα οποιουδήποτε νόμιμου χρήστη που έχει επιλέξει ο εισβολέας. Το κακόβουλο λογισμικό ελέγχεται εξ αποστάσεως μέσω μηνυμάτων ηλεκτρονικού ταχυδρομείου που χρησιμοποιούν συνημμένα PDF και JPG με στεγανογραφία.

«Πιστεύουμε ότι οι επαγγελματίες του IT security θα πρέπει να ενημερωθούν για αυτή τη νέα απειλή», σχολιάζει ο ερευνητής της ESET Matthieu Faou, υπεύθυνος της συγκεκριμένης έρευνας.

Το LightNeuron επιτίθεται σε διακομιστές αλληλογραφίας του Microsoft Exchange τουλάχιστον από το 2014. Οι ερευνητές της ESET έχουν εντοπίσει τρεις διαφορετικούς οργανισμούς που έχουν πέσει θύματα του backdoor, μεταξύ των οποίων συγκαταλέγονται ένα υπουργείο εξωτερικών σε χώρα της Ανατολικής Ευρώπης και ένας περιφερειακός διπλωματικός οργανισμός στη Μέση Ανατολή.

Οι ερευνητές της ESET έχουν συλλέξει στοιχεία που καταδεικνύουν, με αρκετή βεβαιότητα, ότι το LightNeuron ανήκει στο οπλοστάσιο της διάσημης ομάδας κυβερνοκατασκοπείας Turla, γνωστής και ως Snake. Η συγκεκριμένη ομάδα και η δράση της έχουν διερευνηθεί εκτεταμένα από την ESET.

Το LightNeuron είναι το πρώτο γνωστό κακόβουλο λογισμικό που καταχράται τον μηχανισμό Microsoft Exchange Transport Agent. «Στην αρχιτεκτονική του διακομιστή αλληλογραφίας, το LightNeuron μπορεί να λειτουργήσει στα ίδια επίπεδα εμπιστοσύνης με τα προϊόντα ασφαλείας, όπως τα φίλτρα ανεπιθύμητης αλληλογραφίας. Ως αποτέλεσμα, αυτό το κακόβουλο λογισμικό δίνει στον εισβολέα τον πλήρη έλεγχο του mail server – και επομένως όλων των επικοινωνιών μέσω ηλεκτρονικού ταχυδρομείου», εξηγεί ο Faou.

Για να φαίνονται αθώα τα εισερχόμενα μηνύματα C&C (command and control), το LightNeuron χρησιμοποιεί στεγανογραφία για να κρύψει τις εντολές του μέσα σε κανονικά έγγραφα PDF ή εικόνες JPG.

Η δυνατότητα του LightNeuron να ελέγχει την επικοινωνία μέσω email το καθιστά τέλειο εργαλείο για την κρυφή εξαγωγή εγγράφων, καθώς και για τον έλεγχο άλλων τοπικών μηχανών μέσω ενός μηχανισμού C&C, που είναι πολύ δύσκολο να εντοπιστεί και να αποκλειστεί.

«Λόγω των βελτιώσεων ασφαλείας στα λειτουργικά συστήματα, οι εισβολείς έχουν σταματήσει να χρησιμοποιούν τα rootkits επιπέδου πυρήνα – το «δισκοπότηρο» του κακόβουλου λογισμικού κατασκοπείας. Ωστόσο, επιμένουν να αναπτύσσουν εργαλεία που μπορούν να ζήσουν στο σύστημα που έχουν βάλει στο στόχο, να αναζητούν πολύτιμα έγγραφα και τα απομακρύνουν, χωρίς να δημιουργούν καμιά υποψία. Από αυτή τη διαδικασία προέκυψε το LightNeuron της ομάδας Turla», καταλήγει ο Faou.

Οι ερευνητές της ESET προειδοποιούν ότι η απομάκρυνση του LightNeuron από ένα δίκτυο δεν είναι εύκολη: η απλή κατάργηση των κακόβουλων αρχείων δεν θα έχει αποτελέσματα, καθώς θα σταματήσει τη λειτουργία του email server.

«Προτρέπουμε τους διαχειριστές IT να διαβάσουν ολόκληρο το έγγραφο της έρευνας πριν προχωρήσουν σε καθαρισμό», συμβουλεύει ο Faou.

Η λεπτομερής ανάλυση, καθώς και ο πλήρης κατάλογος των δεικτών IoC, βρίσκεται στη μελέτη: «Turla LightNeuron: One Email Away from Remote Code Execution and on GitHub».