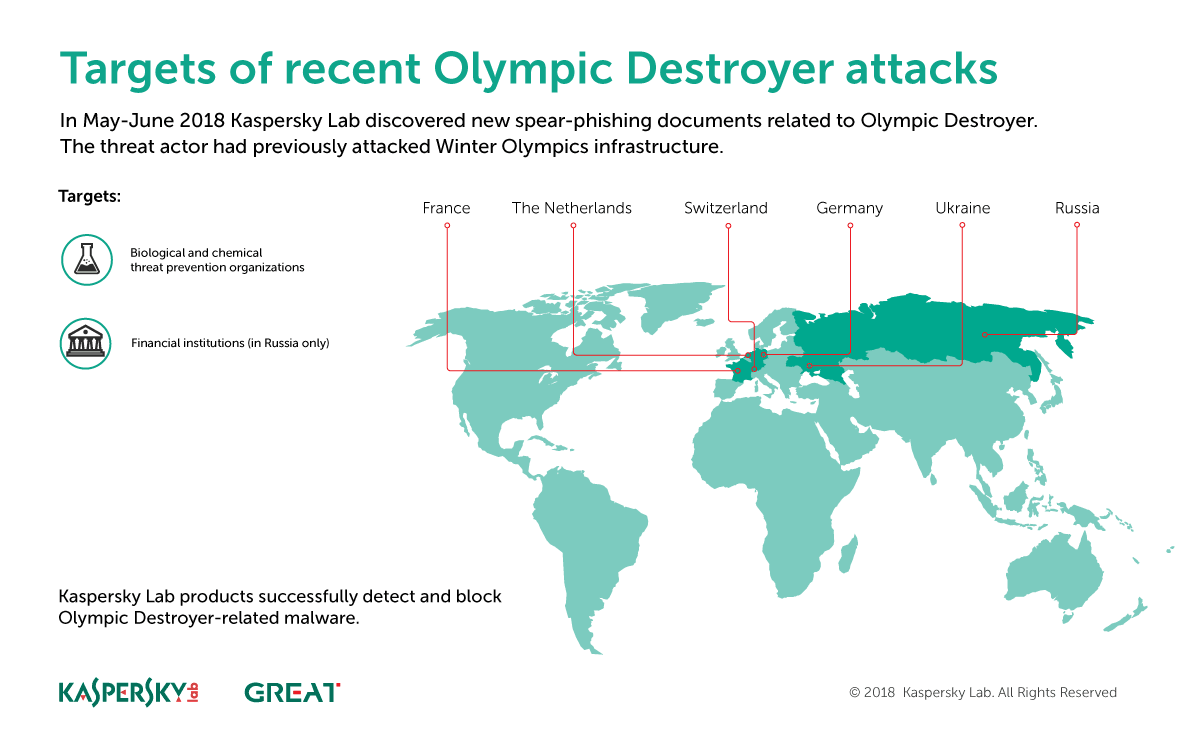

Οι ερευνητές της Kaspersky Lab που παρακολουθούν τη δραστηριότητα της απειλής Olympic Destroyer που έπληξε την τελετή έναρξης των χειμερινών Ολυμπιακών Αγώνων στο Pyeongchang με ένα καταστροφικό worm δικτύου, ανακάλυψαν ότι η ομάδα των χάκερ που κρύβεται πίσω από αυτήν εξακολουθεί να είναι ενεργή. Φαίνεται ότι στοχεύει στη Γερμανία, τη Γαλλία, την Ελβετία, την Ολλανδία, την Ουκρανία και τη Ρωσία, με επίκεντρο οργανισμούς που εμπλέκονται στην προστασία από χημικές και βιολογικές απειλές.

Το Olympic Destroyer είναι μια προηγμένη απειλή που έπληξε τους διοργανωτές, τους προμηθευτές και τους συνεργάτες των Χειμερινών Ολυμπιακών Αγώνων του 2018 στο Pyeongchang της Νότιας Κορέας με μια επιχείρηση ψηφιακής δολιοφθοράς βασισμένη σε ένα καταστροφικό worm δικτύου. Πολλοί δείκτες επεσήμαναν διαφορετικές κατευθύνσεις για την προέλευση της επίθεσης, προκαλώντας κάποια σύγχυση στον κλάδο της ασφάλειας Πληροφοριών τον Φεβρουάριο του 2018. Μερικά σπάνια και εξελιγμένα σημάδια που ανακαλύφθηκαν από την Kaspersky Lab πρότειναν ότι η Ομάδα Lazarus, μία απειλή που συνδέεται με τη Βόρεια Κορέα, βρισκόταν πίσω από την επιχείρηση. Ωστόσο, τον Μάρτιο, η εταιρεία επιβεβαίωσε ότι η εκστρατεία περιλάμβανε ένα περίτεχνο και πειστικό false flag και η Lazarus ήταν απίθανο να είναι η πηγή. Οι ερευνητές βρήκαν τώρα ότι το Olympic Destroyer είναι και πάλι σε δράση, χρησιμοποιώντας μερικά από τα αρχικά εργαλεία διείσδυσης και αναγνώρισης και εστιάζοντας σε στόχους στην Ευρώπη.

Ο απειλητικός φορέας εξαπλώνει το κακόβουλο λογισμικό του μέσω spear-phishing εγγράφων που μοιάζουν πολύ με τα οπλοποιημένα έγγραφα που χρησιμοποιήθηκαν για την προετοιμασία της επιχείρησης στους χειμερινούς Ολυμπιακούς Αγώνες. Ένα τέτοιο έγγραφο μαρτυρίας αναφέρεται στο «Spiez Convergence», ένα συνέδριο με θέμα τις βιοχημικές απειλές, το οποίο έλαβε χώρα στην Ελβετία και διοργανώθηκε από το Εργαστήριο Spiez, έναν οργανισμό που διαδραμάτισε βασικό ρόλο στην έρευνα για την επίθεση στο Salisbury. Ένα άλλο έγγραφο είχε ως στόχο έναν οργανισμό της υγειονομικής και κτηνιατρικής αρχής ελέγχου της Ουκρανίας. Ορισμένα από τα spear-phishing έγγραφα που αποκαλύφθηκαν από τους ερευνητές φέρουν λέξεις στα ρωσικά και τα γερμανικά.

Όλα τα τελικά ωφέλιμα φορτία που εξήχθησαν από τα κακόβουλα έγγραφα σχεδιάστηκαν για να παρέχουν γενική πρόσβαση στους παραβιασμένους υπολογιστές. Ένα ανοιχτό κώδικα κι ελεύθερο πλαίσιο, ευρέως γνωστό ως Powershell Empire, χρησιμοποιήθηκε για το δεύτερο στάδιο της επίθεσης.

Οι επιτιθέμενοι φαίνεται να χρησιμοποιούν παραβιασμένους νόμιμους διαδικτυακούς servers, για να φιλοξενούν και να ελέγχουν το κακόβουλο λογισμικό. Αυτοί οι servers χρησιμοποιούν ένα δημοφιλές – ανοικτού κώδικα – σύστημα διαχείρισης περιεχομένου (CMS) που ονομάζεται Joomla. Οι ερευνητές ανακάλυψαν ότι ένας από αυτούς τους servers που φιλοξενεί το κακόβουλο ωφέλιμο φορτίο χρησιμοποιεί την έκδοση Joomla v1.7.3. που κυκλοφόρησε τον Νοέμβριο του 2011, πράγμα που υποδηλώνει ότι μια πολύ ξεπερασμένη παραλλαγή του CMS μπορεί να έχει χρησιμοποιηθεί από τους επιτιθέμενους για να χακάρουν τους servers.

Με βάση την τηλεμετρία της Kaspersky Lab και τα αρχεία που ανέβηκαν στις υπηρεσίες πολλαπλών σαρωτών, οι στόχοι της εκστρατείας Olympic Destroyer φαίνεται να είχαν έδρα στη Γερμανία, τη Γαλλία, την Ελβετία, την Ολλανδία, την Ουκρανία και τη Ρωσία.

«Η εμφάνιση, στις αρχές του χρόνου, του Olympic Destroyer με τις εξελιγμένες προσπάθειες εξαπάτησης, άλλαξε το παιχνίδι για πάντα και έδειξε πόσο εύκολο είναι να κάνει κανείς λάθος με σημάδια που είναι ορατά μόνο στους ερευνητές. Η ανάλυση και αναχαίτιση αυτών των απειλών πρέπει να βασίζεται στη συνεργασία ανάμεσα στον ιδιωτικό τομέα και τις κυβερνήσεις, ξεπερνώντας τα εθνικά σύνορα. Ελπίζουμε ότι διαμοιράζοντας τα ευρήματά μας δημοσίως, ανταποκριτές περιστατικών και ερευνητές ασφάλειας θα είναι σε καλύτερη θέση να αναγνωρίσουν και να μετριάσουν μια τέτοια επίθεση στο μέλλον», δήλωσε ο Vitaly Kamluk, ερευνητής ασφάλειας στην Παγκόσμια Ομάδα Έρευνας και Ανάλυσης της Kaspersky Lab.

Σε προηγούμενες επιθέσεις, κατά τη διάρκεια των Χειμερινών Ολυμπιακών Αγώνων, η αρχή του σταδίου αναγνώρισης ξεκίνησε δύο μήνες πριν από την εμφάνιση της επιδημίας του αυτορρυθμιζόμενου καταστροφικού worm δικτύου. Είναι αρκετά πιθανό οι δημιουργοί του Olympic Destroyer να ετοιμάζουν μία παρόμοια επίθεση με νέα κίνητρα. Γι’ αυτό συμβουλεύουμε οργανισμούς έρευνας βιολογικών και χημικών απειλών να παραμείνουν σε εγρήγορση και να δρομολογήσουν, εφόσον είναι δυνατόν, έλεγχο ασφάλειας εκτός του χρονοδιαγράμματος.

Τα προϊόντα της Kaspersky Lab ανιχνεύουν και εμποδίζουν επιτυχώς κακόβουλο λογισμικό που σχετίζεται με το Olympic Destroyer.

Για περισσότερες πληροφορίες σχετικά με την επιστροφή του Olympic Destroyer, συμπεριλαμβανομένων των δεικτών συμβιβασμού, διαβάστε το blog στον ειδικό ιστότοπο Securelist.